Ataques マインドマップ - Public Gallery

世界中のMindomoユーザーによって作成されたataquesマインドマップの幅広い公開コレクションをご覧ください。ここでは、ataquesに関連するすべての公開図を見つけることができます。これらの例を見ることで、インスピレーションを得ることができます。また、いくつかのダイアグラムはコピーして編集する権利を与えています。この柔軟性により、これらのマインドマップをテンプレートとして使用することができ、時間を節約し、仕事のための強力な出発点を得ることができます。一度公開すれば、あなた自身のダイアグラムでこのギャラリーに貢献することができ、他のユーザーのインスピレーションの源となり、ここで紹介されることができます。

como se forma el suelo

jansy suaresにより

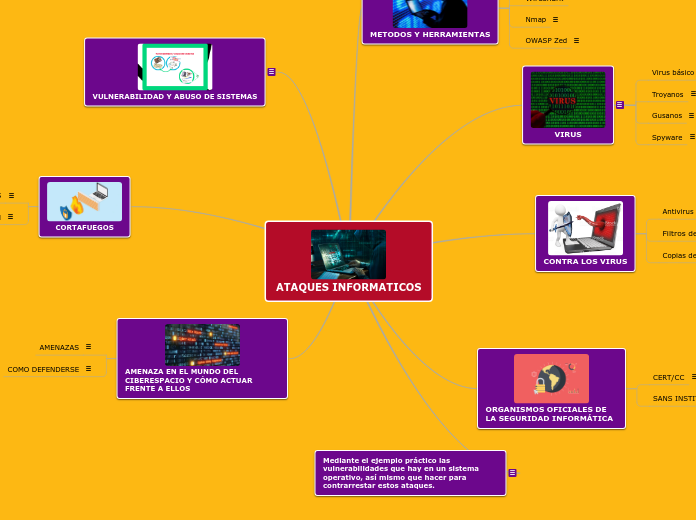

ATAQUES INFORMATICOS

Lizbeth morenoにより

Seguridad de Redes Computadoras

carlos suazoにより

ORGANIZACION DOCUMENTOS ELECTRONICOS

ANDERSON RODRIGUEZ CANTORにより

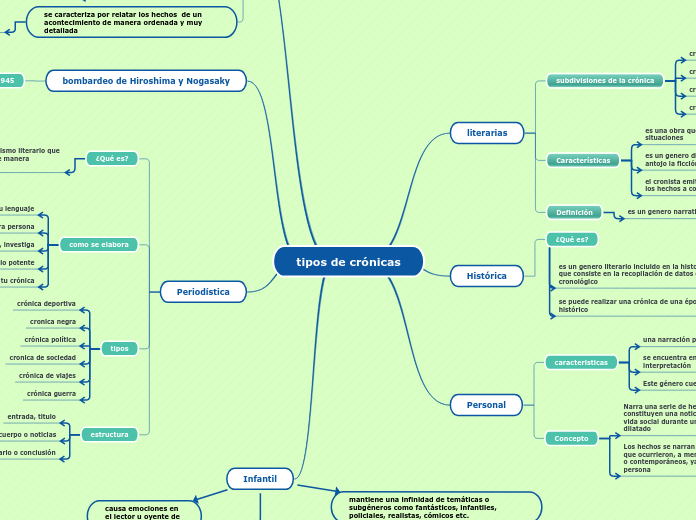

tipos de crónicas

Nicole Morenoにより

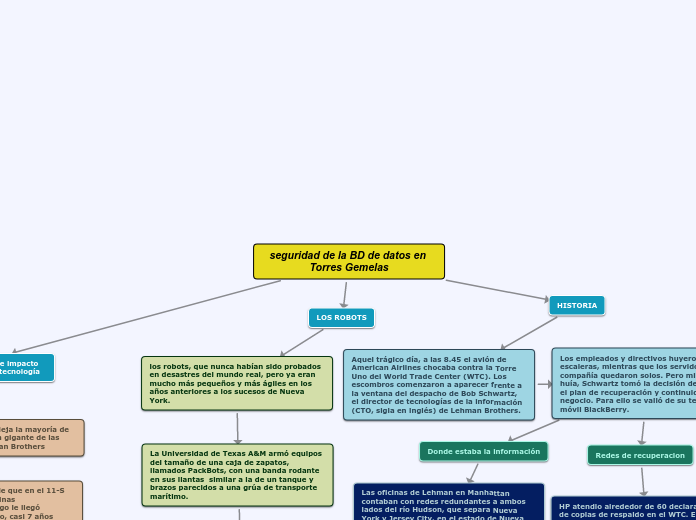

seguridad de la BD de datos en Torres Gemelas

Daniel Constanzaにより

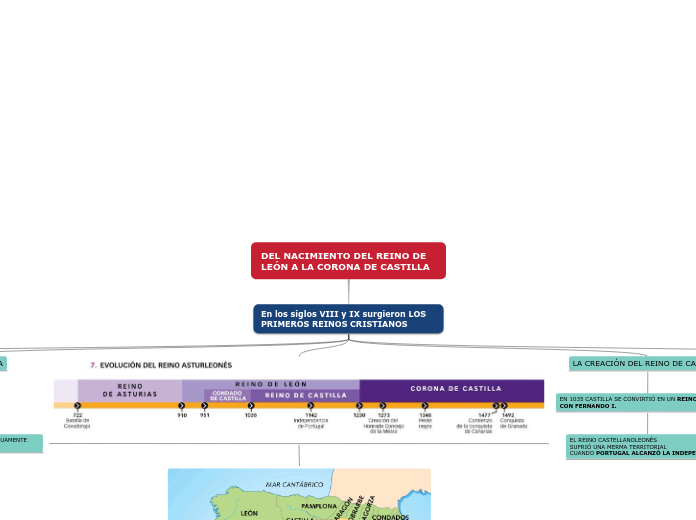

DEL NACIMIENTO DEL REINO DE LEÓN A LA CORONA DE CASTILLA

S MVにより

Hacking Ético

Ricardo Gutierrezにより

GUERRA DE MERCADOTECNIA

Juan Pablo S.により

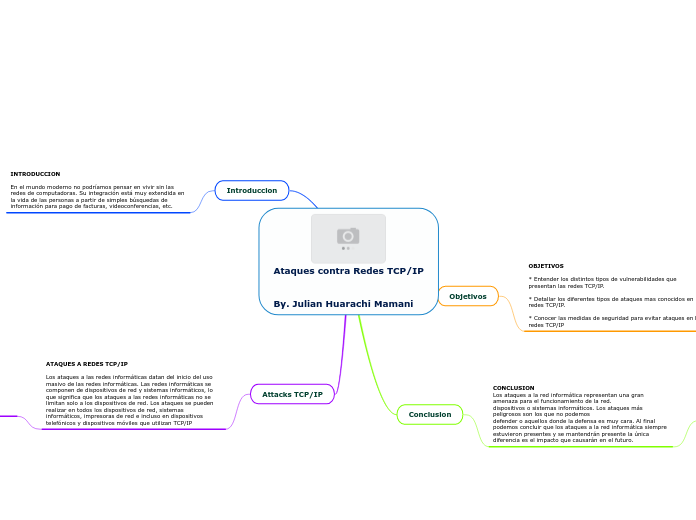

Ataques contra redes TCP-IP

Walter Coreaにより

Políticas de Seguridad Informática

ana araúzにより

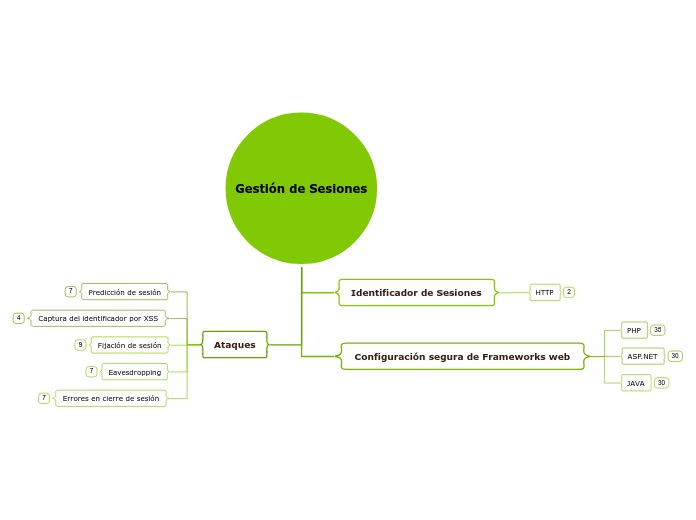

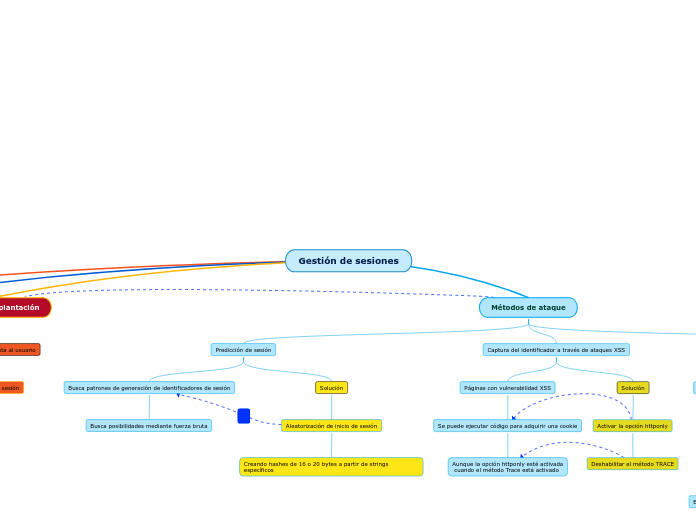

Gestión de Sesiones

Raúl Méndez Jiménezにより

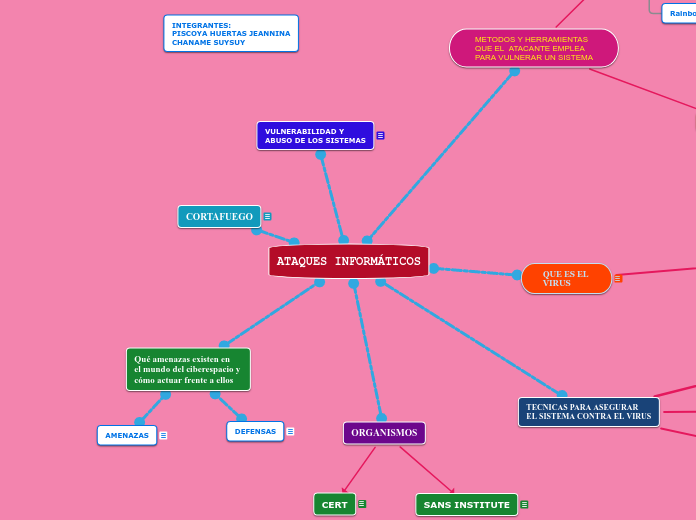

ATAQUES INFORMÁTICOS

Jeannina Nicohlにより

Seguridad en Redes de Computadores

Aldo Cabreraにより

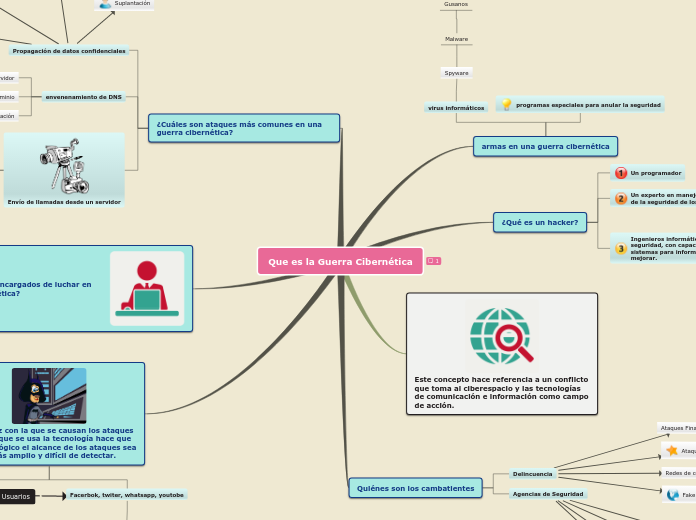

Que es la Guerra Cibernética

Aura Báezにより

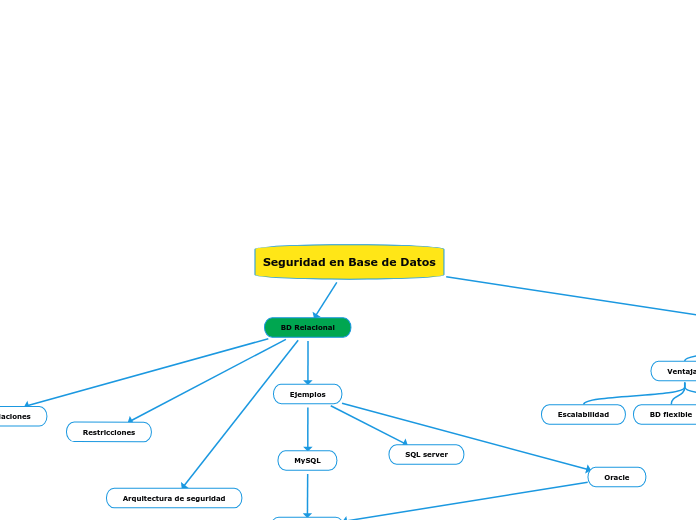

Seguridad en Base de Datos

Gustavo Rodríguezにより

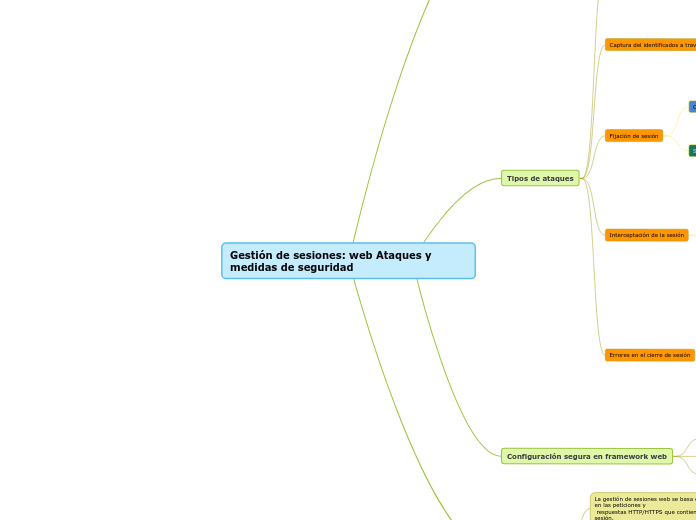

Gestión de sesiones: web Ataques y medidas de seguridad

Daniel Gálvez Delgadoにより

Trabajo SSH

Alan R.Aにより

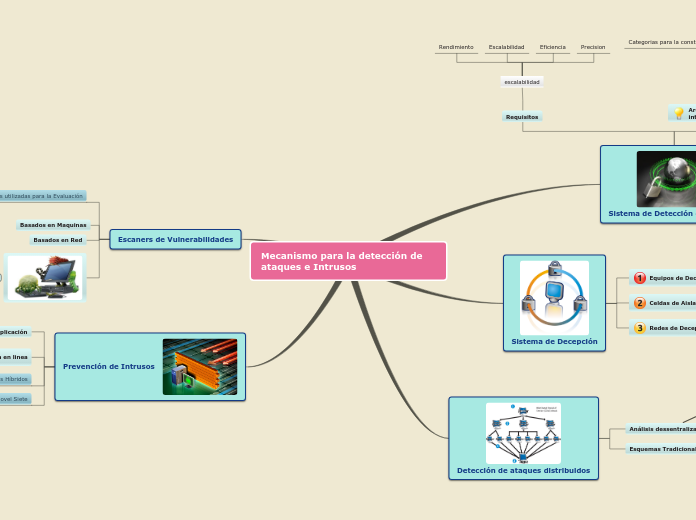

Mecanismo Para la deteccion de ataques e intrusos

Ramiro Antonio Leivaにより

Sobre Cobit

Matias Fryにより

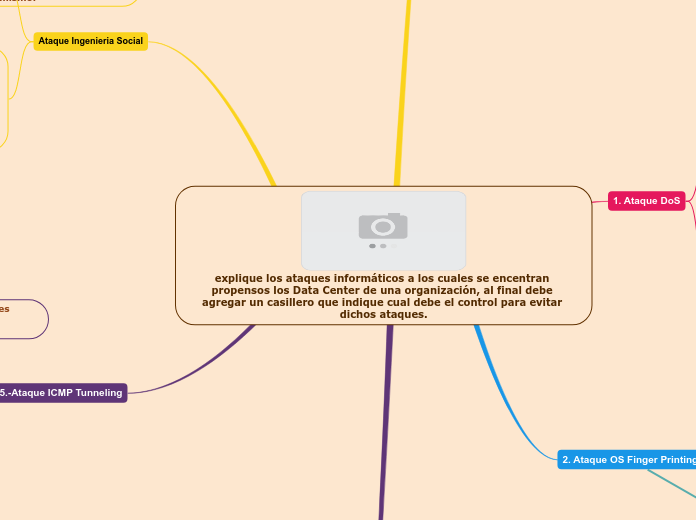

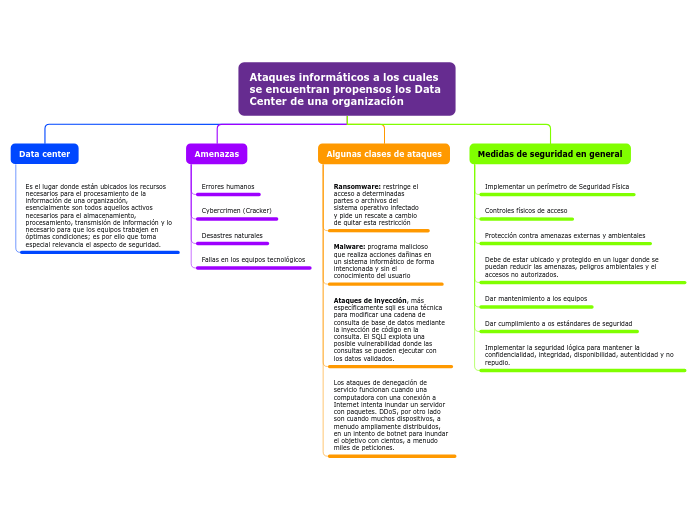

explique los ataques informáticos a los cuales se encentran propensos los Data Center de una organización, al final debe agregar un casillero que indique cual debe el control para evitar dichos ataques.

pablo correaにより

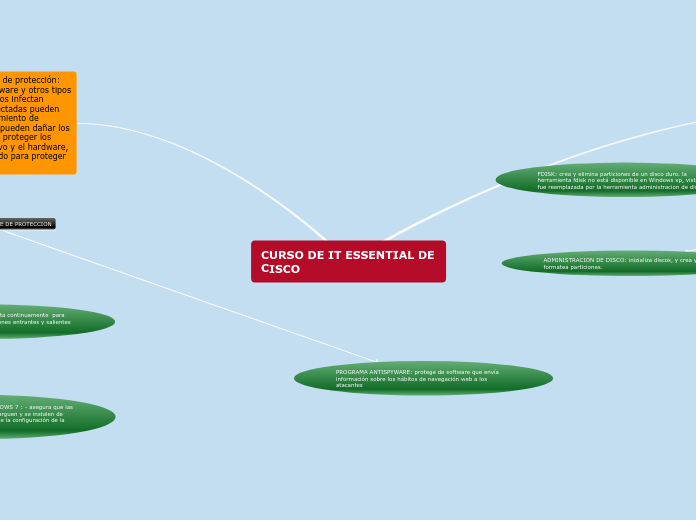

CURSO DE IT ESSENTIAL DE CISCO

yeimi alejandra restrepo hernandezにより

Ataques contra redes TCP-IP

Jose Fernando Valle Diazにより

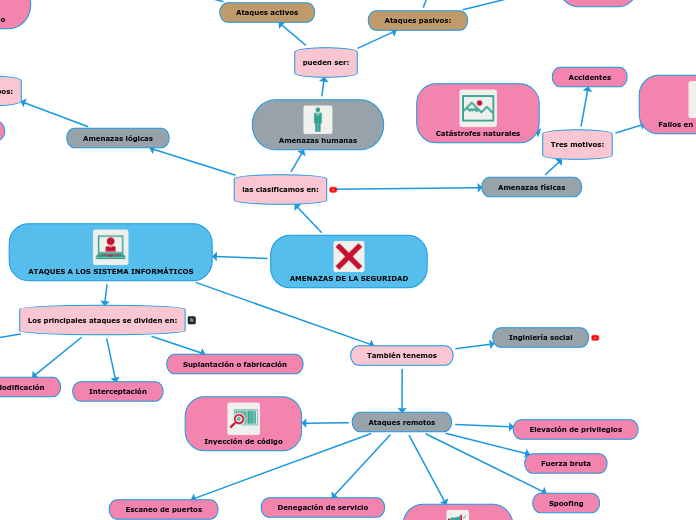

AMENAZAS DE LA SEGURIDAD

MARTIN CARBONELL MARTIN CARBONELLにより

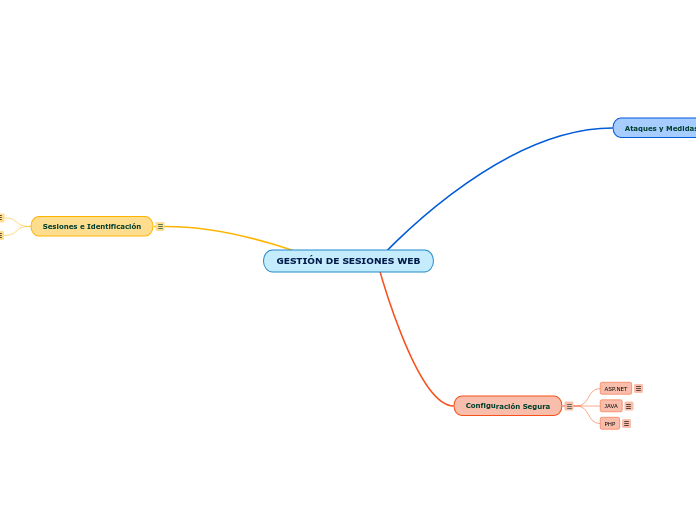

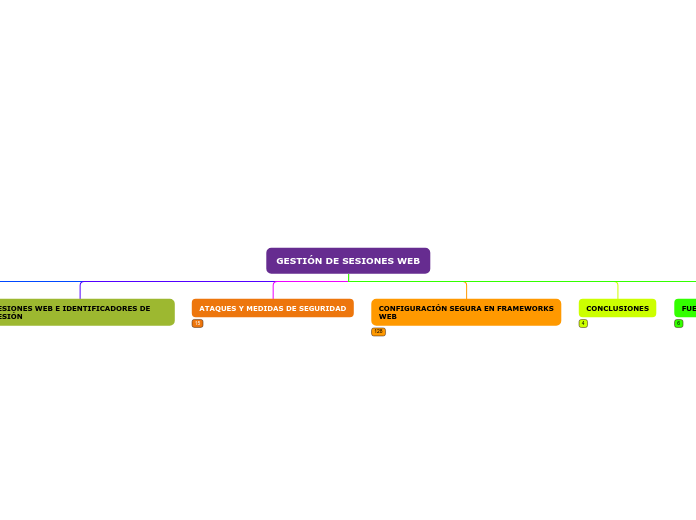

GESTIÓN DE SESIONES WEB

Manuel Santosにより

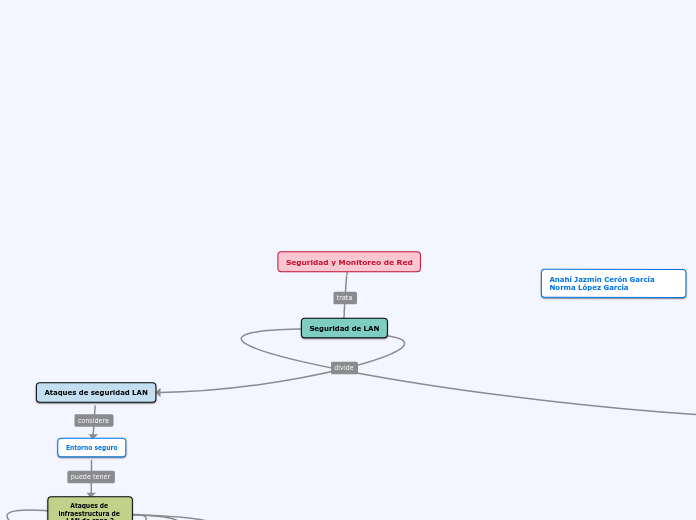

Seguridad y Monitoreo de Red

Norma López Garcíaにより

Seguridad de los Sistemas de Información Industrial

Luis Reyesにより

Mecanismos Para la Detención de Intrusos

carlos suazoにより

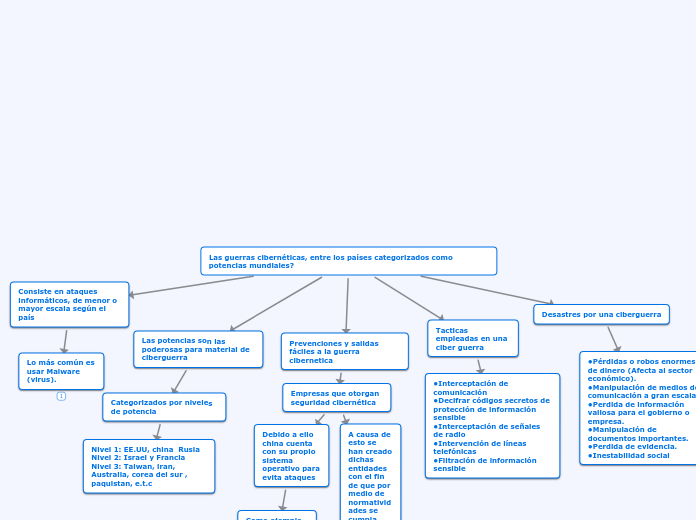

Las guerras cibernéticas, entre los países categorizados como potencias mundiales?

Paola Lizthにより

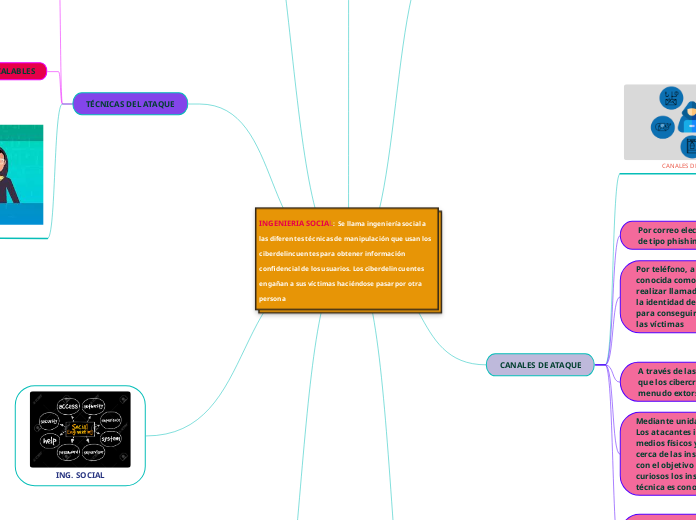

INGENIERIA SOCIAL: Se llama ingeniería social a las diferentes técnicas de manipulación que usan los ciberdelincuentes para obtener información confidencial de los usuarios. Los ciberdelincuentes engañan a sus víctimas haciéndose pasar por otra persona

JACQUELINE WILSON PALMAにより

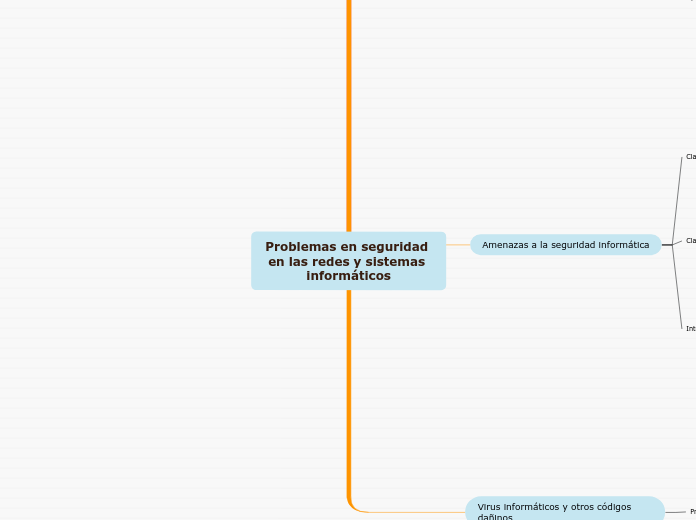

Problemas en seguridad en las redes y sistemas informáticos

Saul Alejando Garcia Aguilarにより

Seguridad Del Sistema

Wendy Perazaにより

Organigrama arbol

Manuel Jesús González Gallardoにより

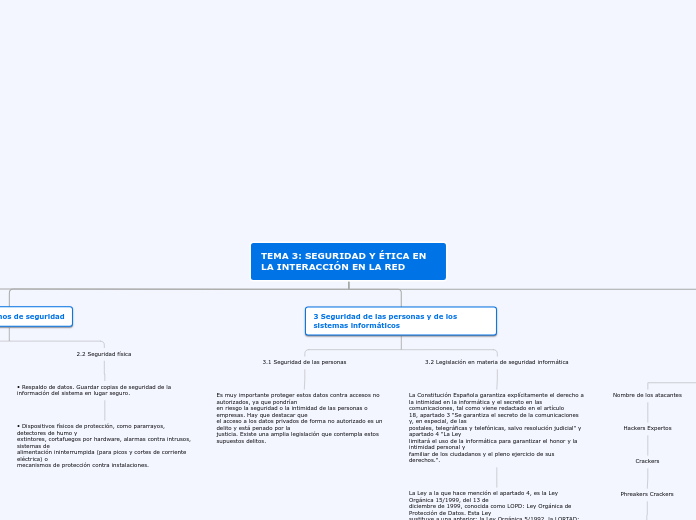

A1_U3 Manuel Gómez Verdugo

Manuel Gomez Verdugoにより

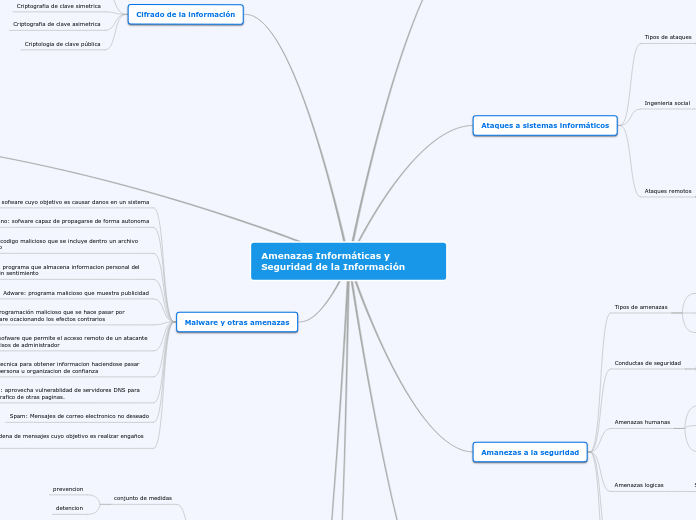

Amenazas Informáticas y Seguridad de la Información

Sebastian Pinzon Prietoにより

Seguridad en Redes de Computadores-971051070

Francisco Julian Cruz Martinezにより

mipresentacion

Julián Huarachiにより

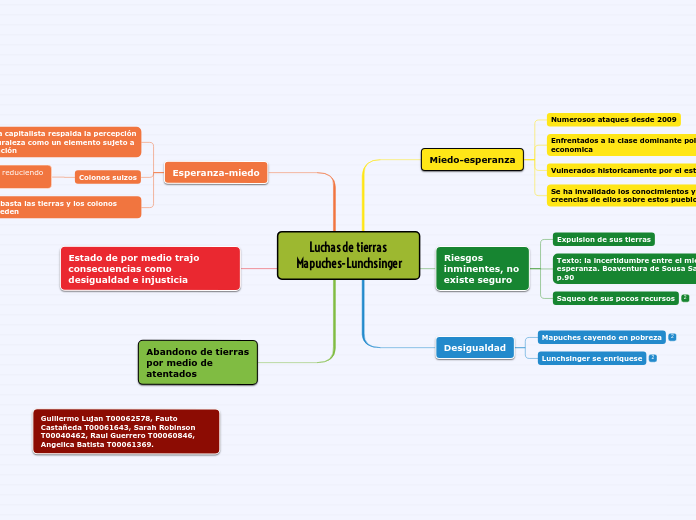

Luchas de tierras Mapuches-Lunchsinger

Guillermo Lujanにより

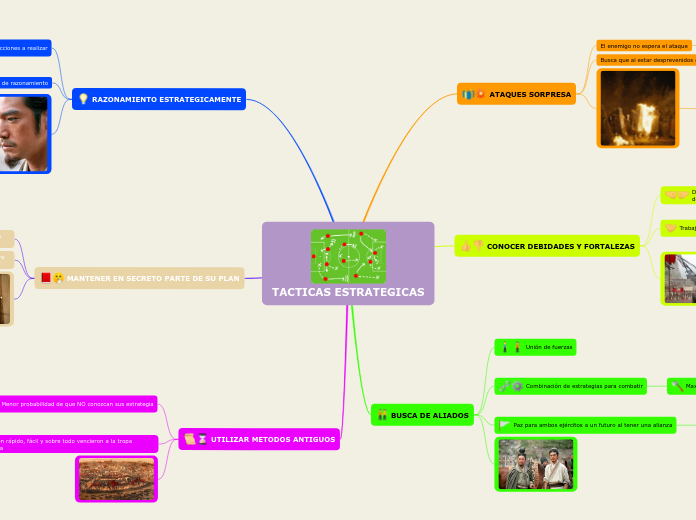

TACTICAS ESTRATEGICAS

Yoselin Mirandaにより

La Seguridad en la Organización.

Laura Patricia Reyes Guillénにより

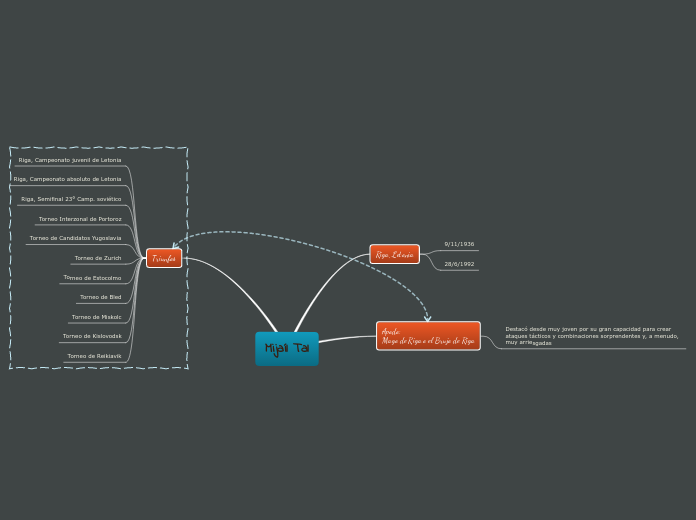

Mijaíl Tal

Gabriel Darío Castllo Suescúnにより

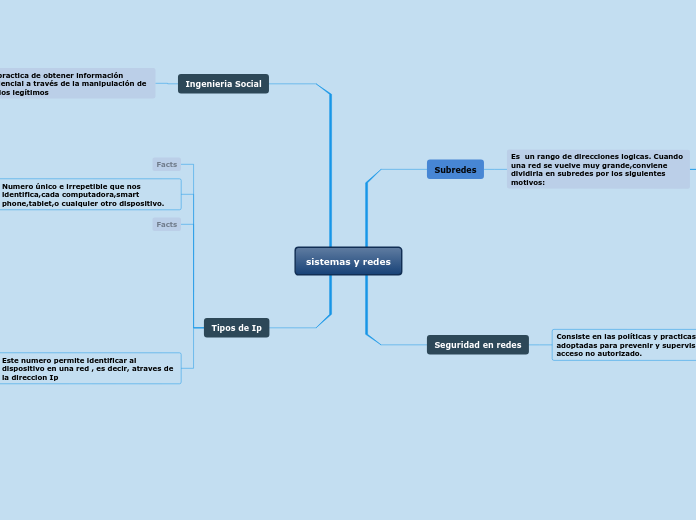

sistemas y redes

Mateo Toapantaにより

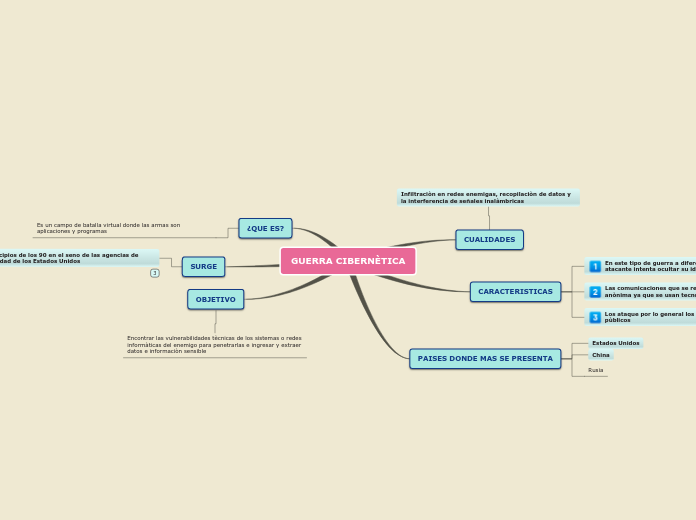

GUERRA CIBERNÈTICA

angie lorena lopezにより

Organigrama arbol

Israel Sánchezにより

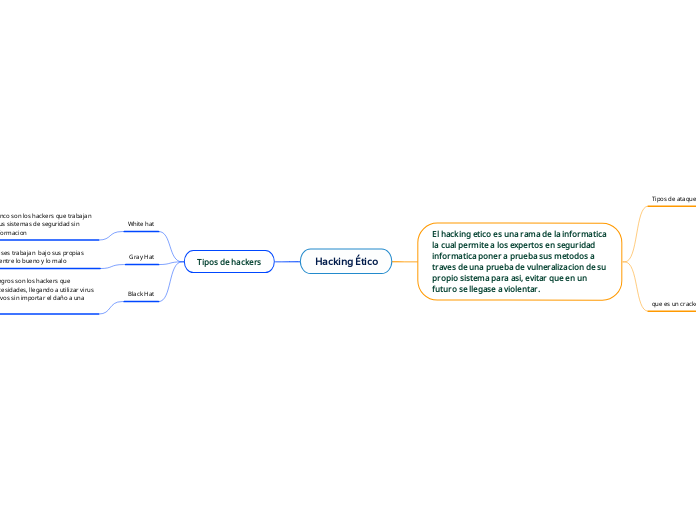

Hacking Ético

El Men Del GGにより

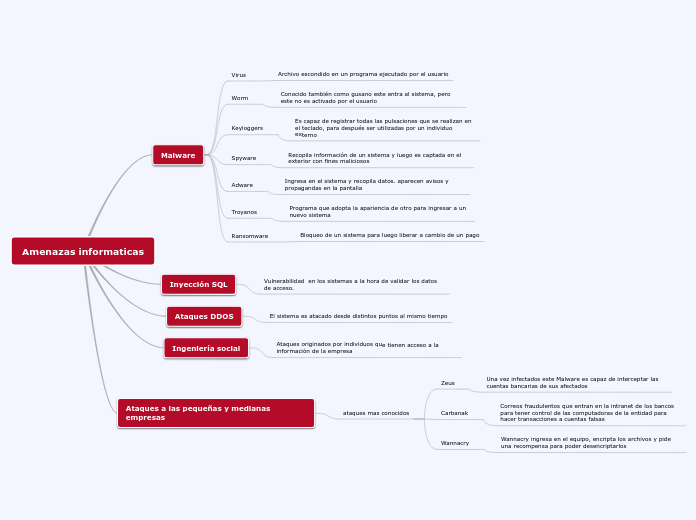

Amenazas informaticas

Deimer Garciaにより

Sample Mind Map

mercedes tiradoにより

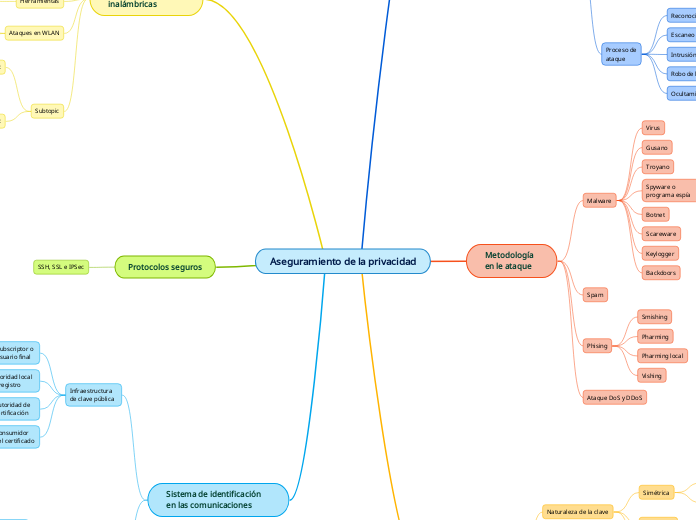

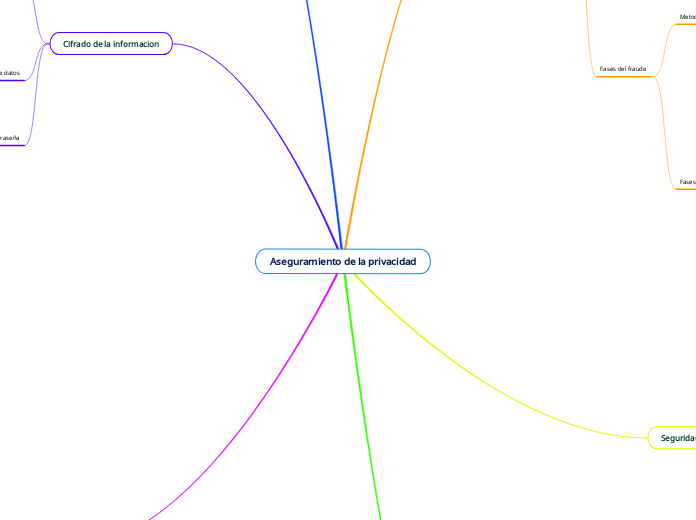

Aseguramiento de la privacidad

Remigio Andújar Sánchezにより

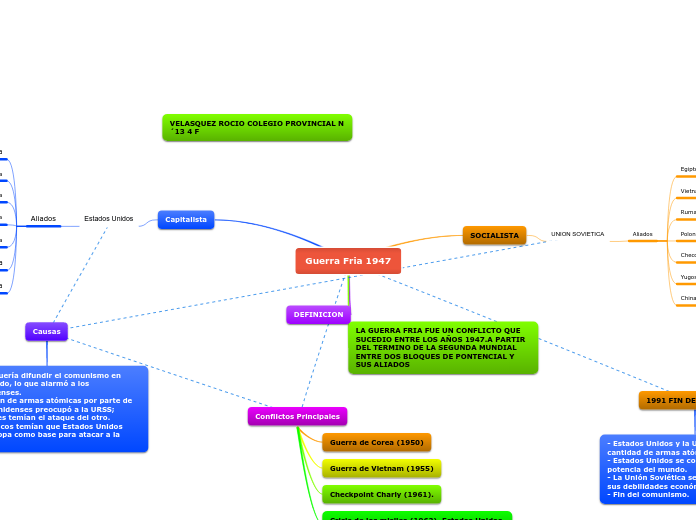

Guerra Fria 1947

ROCÍO VELASQUÉZにより

Mecanismos para la deteccion de ataques e intrusiones

Reymer Ariel Vasquez Interianoにより

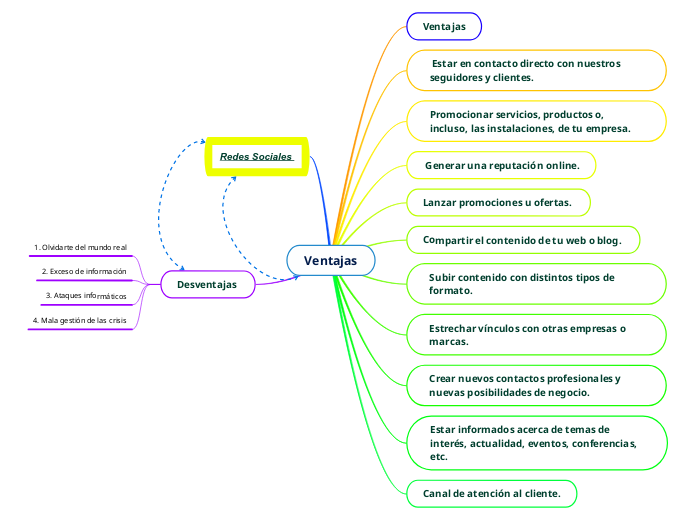

Ventajas

Roy Chilaにより

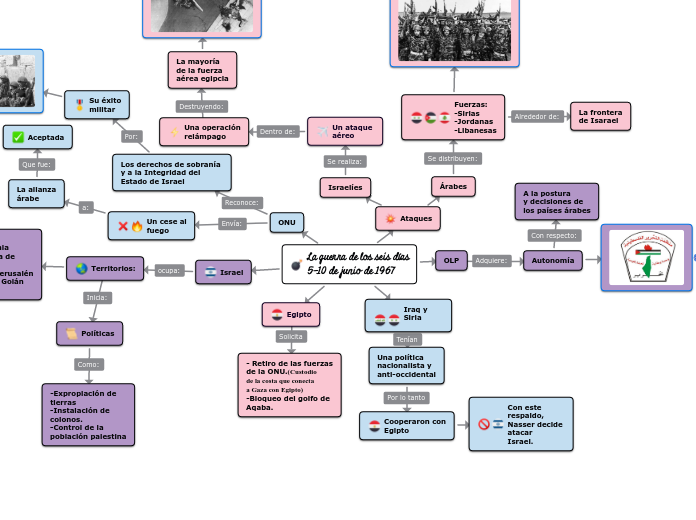

La guerra de los seis días 5-10 de junio de 1967

Melany Caizaにより

seguridad en redes de computadora

maria ivonne tinoco ponceにより

Detección de ataques e intrusiones

Jerry Sarmientoにより

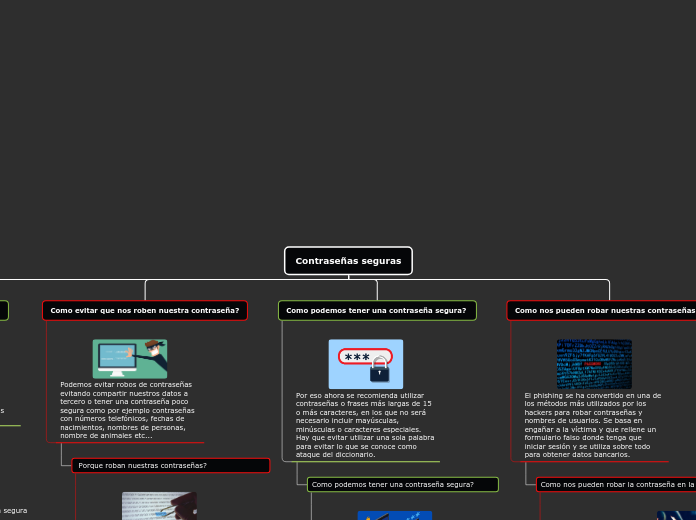

Contraseñas seguras

Samuel Morenoにより

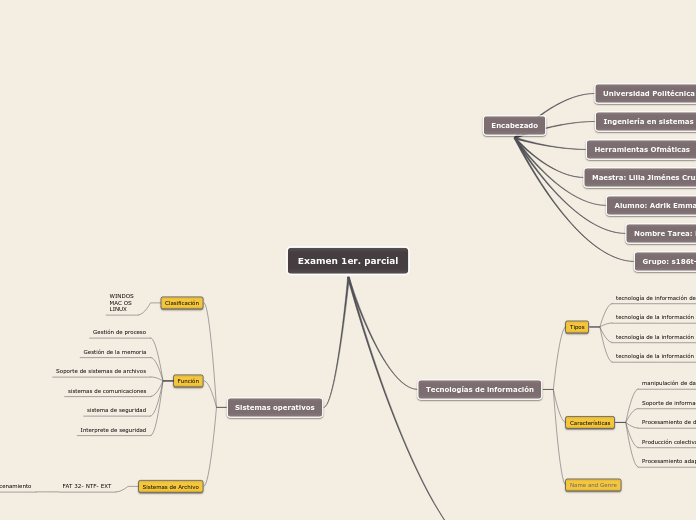

Examen 1er. parcial

Adrik Emmanuel Duran Narvaezにより

james cabrera 3

James Cabreraにより

Ciberdelitos en empresas

sebastian martinezにより

Mapa3

Alexis Rodriguezにより

Proteccion de la Informacion

Esmy Yamileth Pineda Villedaにより

Organigrama

Damian Ledesmaにより

Seguridad del Sistema - Módulo 3

Karina Julissa Aronne Ordoñezにより

Sample Mind Map

Justo Enrique Valentin Ordoñezにより

Mapa modulo 3

Karim Nazarにより

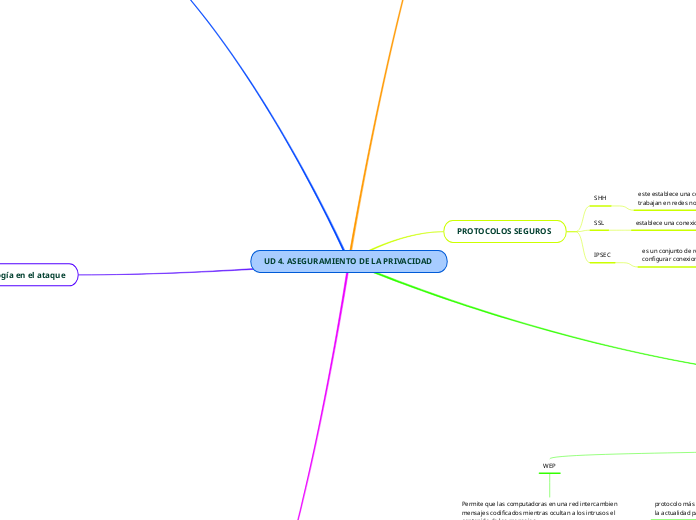

UD 4. ASEGURAMIENTO DE LA PRIVACIDAD

David Morales Cíaにより

Mapa 1 - Mecanismos para la deteccion de ataques e intrusiones

Elías Aguilarにより

La Seguridad un Objetivo Global

Cesia Eunice Moya Montoyaにより

Mecanismo para Detecta Ataques

Frank Riveraにより

Seguridad de la informacion

Alejandro Contrerasにより

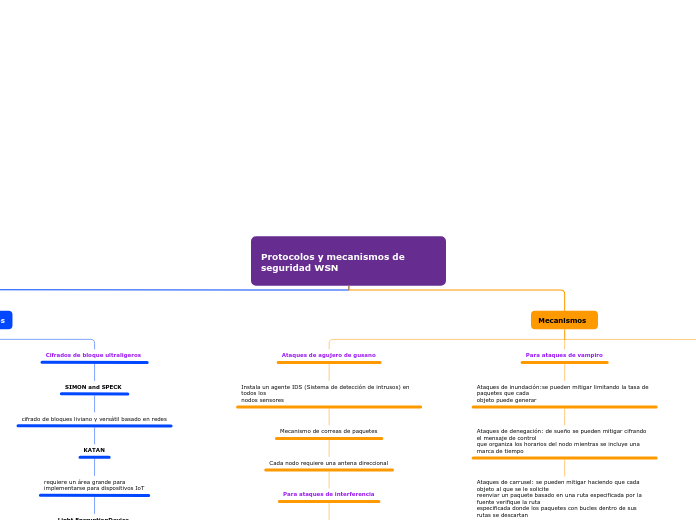

Protocolos y mecanismos de seguridad WSN

Luis Eduardo Betancourt Cruzにより

Seguridad en redes de computadora

kevin brandon nieto elvirにより

Seguridad

nacho alvarezにより

Seguiridad de redes en computadoras

Anuar Mejiaにより

Seguridad en redes

Maynor Alexis Interiano Riveraにより

Seguridad de Redes de Computadora

Frank Riveraにより

Mecanimos de proteccion

maria ivonne tinoco ponceにより

mapa 3 - seguridad en redes de computadora

Elías Aguilarにより

Modulo 4

christian willにより

Seguridad computacional

Henrry Josué López Lópezにより

Aseguramiento de la privacidad

Sergio Aicardo Peinadoにより

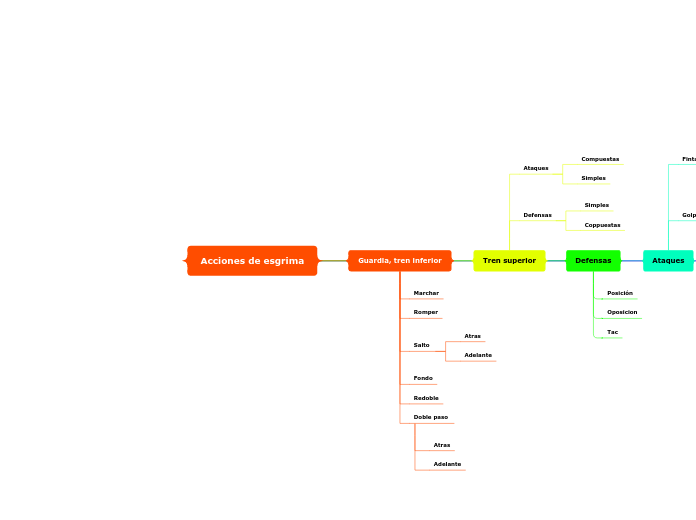

Acciones de esgrima

Emilio Martínezにより

segurida de redes de computadoras

jeferson pazにより

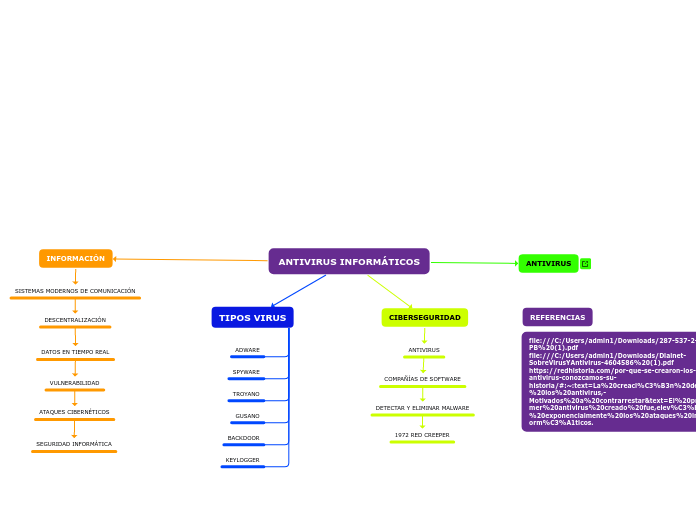

ANTIVIRUS INFORMÁTICOS

Juan Diego Renal Florezにより

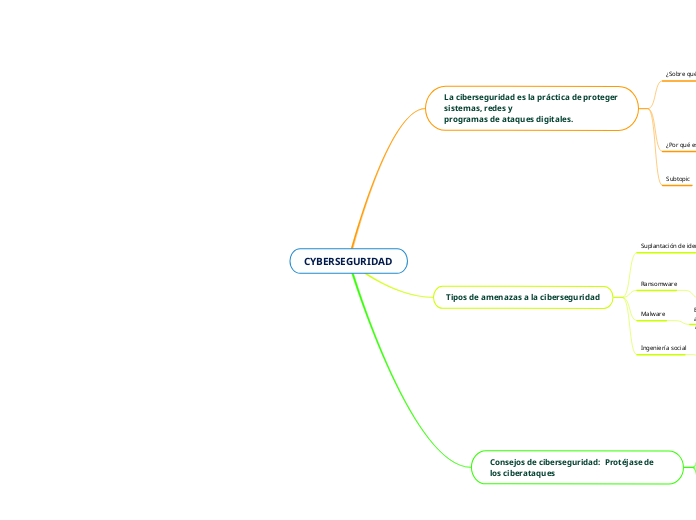

CYBERSEGURIDAD

Leonardo Bacaにより

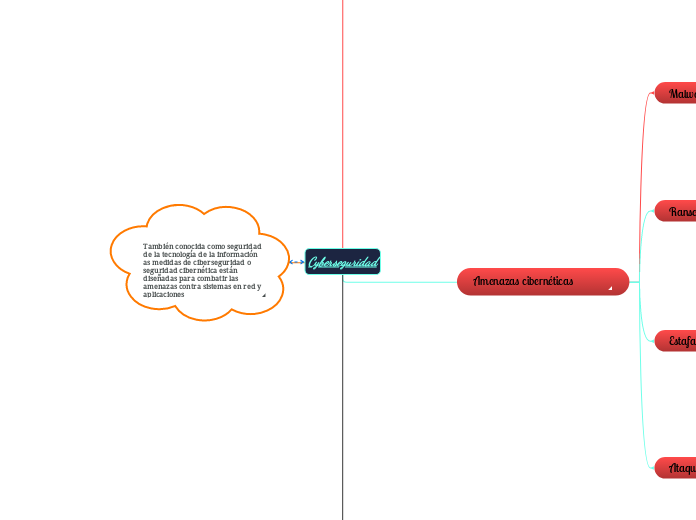

Cyberseguridad

Cindy Jovita conde Cusihuamanにより

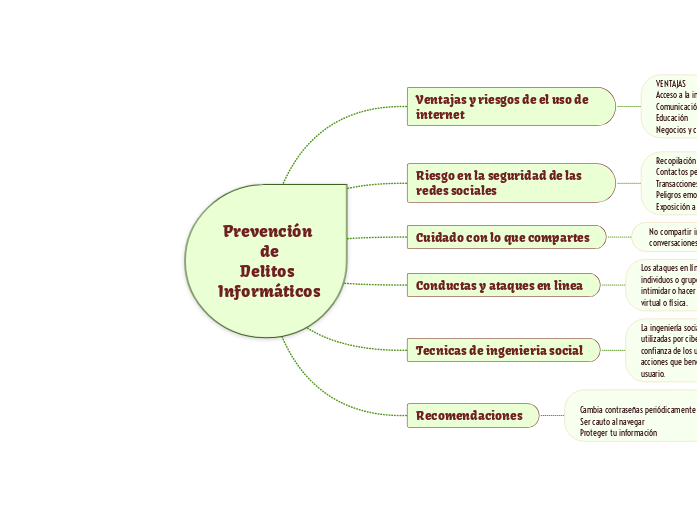

Act20_1AMEC_AGH_Delitos

Alejandro Garridoにより

Copia de Seguridad

TOMAS JOSE QUINTANA DELGADOにより