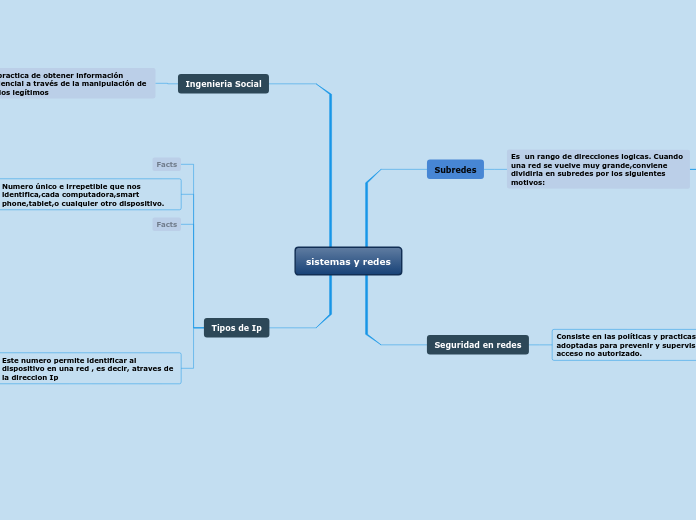

sistemas y redes

Marine life, sea life or ocean life, is represented by the plants, animals and other organisms that live in the saltwater of the sea or ocean, or the brackish water of coastal estuaries.

At a fundamental level, marine life affects the nature of the planet. Marine organisms produce oxygen and sequester carbon.

Tipos de Ip

Marine plants consist of two major types, the seagrasses, and the algae and seaweeds.

Seagrasses represent members of some of the more complex plants, while algae and seaweeds display simple forms and are often microscopic.

Gather information about marine plants:

- What do marine plants need to survive?

- What is the importance of marine algae?

- How long do aquatic plants live?

Este numero permite identificar al dispositivo en una red , es decir, atraves de la direccion Ip

Fijas: La dirección Ip asignada a un dispositivo sera de por vida, es decir, jamas cambiara.

Dinámicas: Dirección Ip va cambiando cada vez que el dispositivo establece una conexión a Internet.

Privada: son indispensables para conectarse a Internet.

Clase A: Utilizadas para grandes redes privadas.

Clase B: Usadas para redes medianas,de alguna empresa local.

Clase C: Usadas para las redes mas pequeñas,como redes domesticas.

Existen 3 rangos

Publica: Utilizada para identificar un dispositivo dentro de una red privada .

Existen 2 tipos de Ip:

Numero único e irrepetible que nos identifica,cada computadora,smart phone,tablet,o cualquier otro dispositivo.

Facts

Ingenieria Social

A coral reef is an underwater ecosystem characterized by reef-building corals. Reefs are formed of colonies of coral polyps held together by calcium carbonate. Most coral reefs are built from stony corals, whose polyps cluster in groups.

The 3 main types of reef are: atoll, barrier reefs, fringing reefs.

Write down their characteristics as well as the importance of the reefs

Es la practica de obtener información confidencial a través de la manipulación de usuarios legítimos

- How does an atoll form?

- Where are atolls found?

- Can people live on an atoll?

En la practica,un ingeniero social usara comúnmente el teléfono o Internet para engañar a la gente,fingiendo ser, por ejemplo: un empleado de algún banco.

Este es el principio que sustenta la Ingeniería social es el que en cualquier sistema " los usuarios son el eslabón débil"

Es una técnica que pueden usar ciertas personas para obtener información,acceso o permisos en sistemas informáticos.

Seguridad en redes

Marine invertebrates lack a vertebral column, and some have evolved a shell or a hard exoskeleton. Some of them can collect bacterias or even absorb harmful components. For instance, sea sponges are able to take in the excess amount of ammonium in the ocean water.

They have more than 10,000 species, name a few that are the most common.

Consiste en las políticas y practicas adoptadas para prevenir y supervisar el acceso no autorizado.

Tipos de ataques: Loa ataques pueden ser de dos categorías: "Pasivos" y "Activos"

Pasivos: Red/ Escucha Telefónica/Escanear de puertos/Escaneo libre

Activos: Ataque de denegación de servicio/DNS spoofing/Ataque Man-in-the-middle/ARP Spoofing

La seguridad de reses empieza con la autenticacion,usualmente con un nombre de usuario y una contraseña.

El uso indebido,la modificación o la denegación de una red informática y sus recursos accesibles

Subredes

Es un rango de direcciones logicas. Cuando una red se vuelve muy grande,conviene dividirla en subredes por los siguientes motivos:

Una subred típica es una red física hecha con un router,por ejemplo: una red Ethernet o una "red de área local virtual"(Virtual Local Area Network,VLAN)

La mascara de subred o subneting señala que bytes(o que porción) de su dirección es el identificador de la red.

Reducir el tamaño de los dominios de broadcast.

Hacer la red mas manejable,administrativamente entre otros se puede controlar el trafico entre diferentes subredes mediante ACL.