Vulnerabilidades マインドマップ - Public Gallery

世界中のMindomoユーザーによって作成されたvulnerabilidadesマインドマップの幅広い公開コレクションをご覧ください。ここでは、vulnerabilidadesに関連するすべての公開図を見つけることができます。これらの例を見ることで、インスピレーションを得ることができます。また、いくつかのダイアグラムはコピーして編集する権利を与えています。この柔軟性により、これらのマインドマップをテンプレートとして使用することができ、時間を節約し、仕事のための強力な出発点を得ることができます。一度公開すれば、あなた自身のダイアグラムでこのギャラリーに貢献することができ、他のユーザーのインスピレーションの源となり、ここで紹介されることができます。

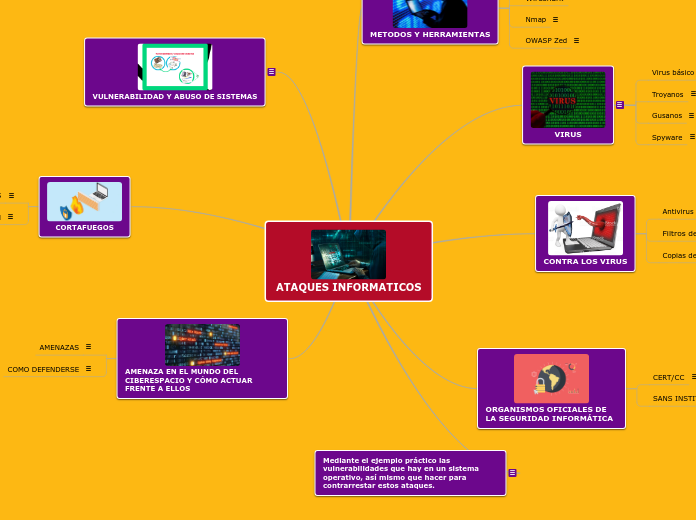

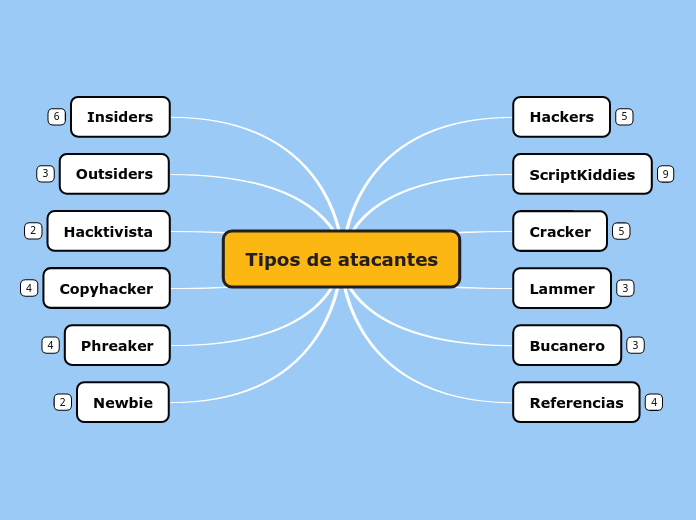

ATAQUES INFORMATICOS

Lizbeth morenoにより

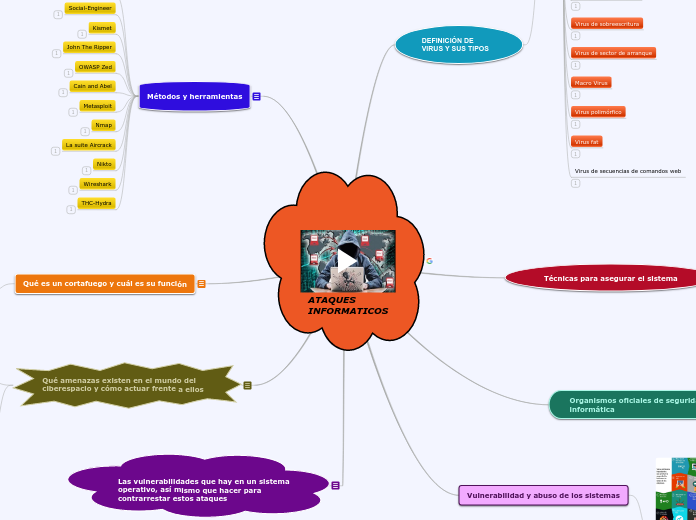

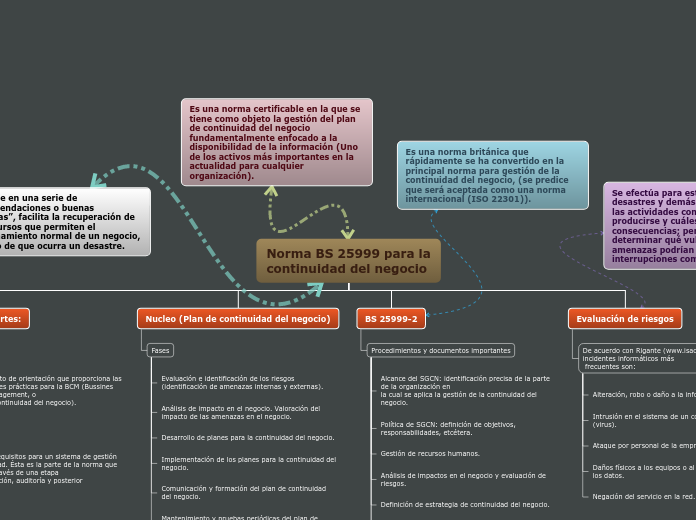

Seguridad de Redes Computadoras

carlos suazoにより

MAPA MENTAL MARIA

Diana Ru HRにより

Hacking Ético

Ricardo Gutierrezにより

Ataques contra redes TCP-IP

Walter Coreaにより

TELNET

kely valderramaにより

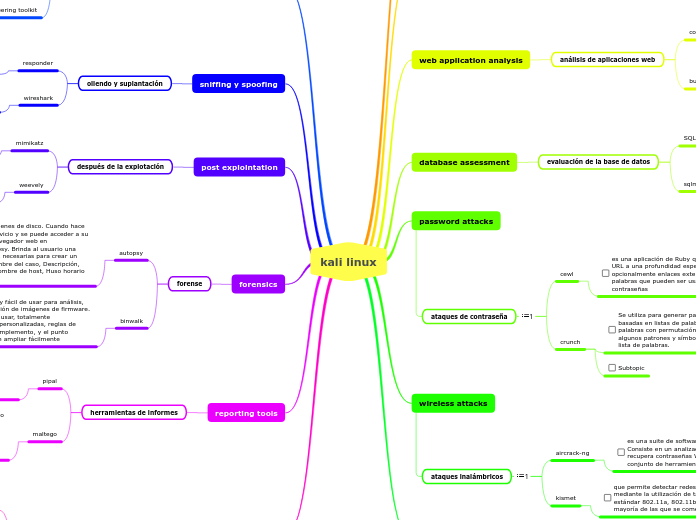

kali linux

Andres Arocaにより

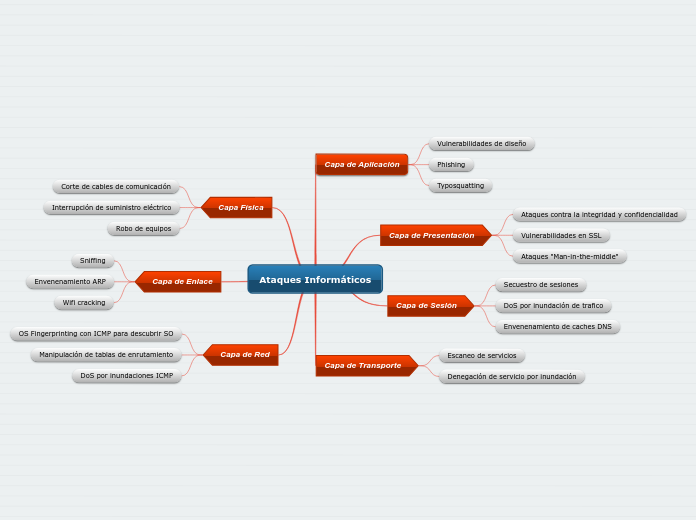

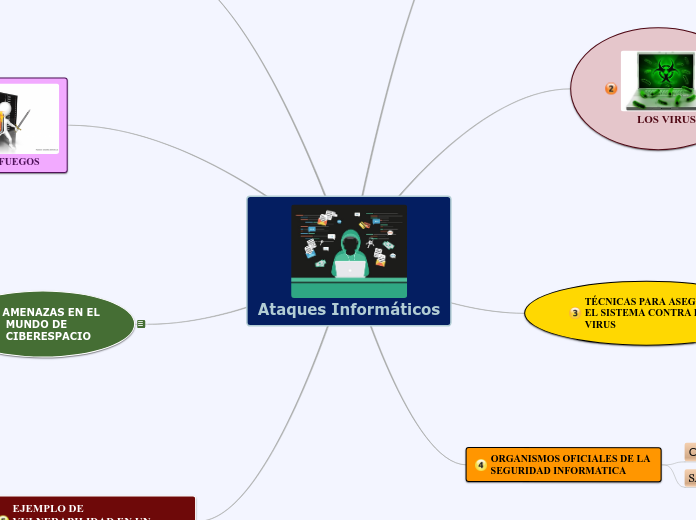

Ataques Informáticos

Felipe Hernandezにより

Seguridad en el ciclo del desarrollo del Software

EDGAR GARCIAにより

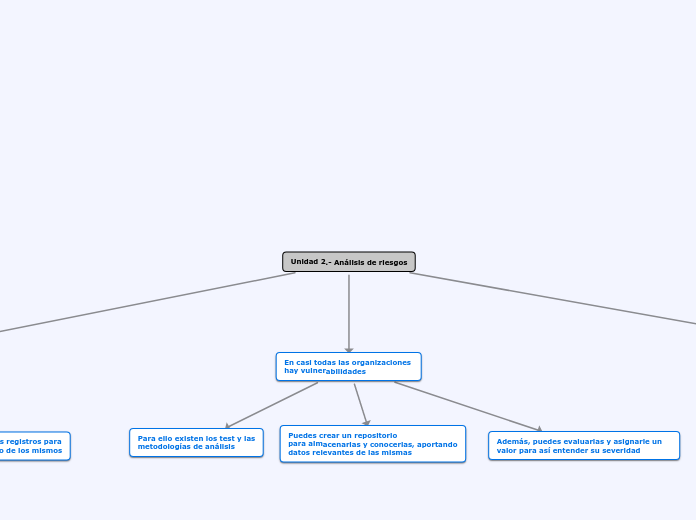

Unidad 2.- Análisis de riesgos

Fundación Didáctica XXIにより

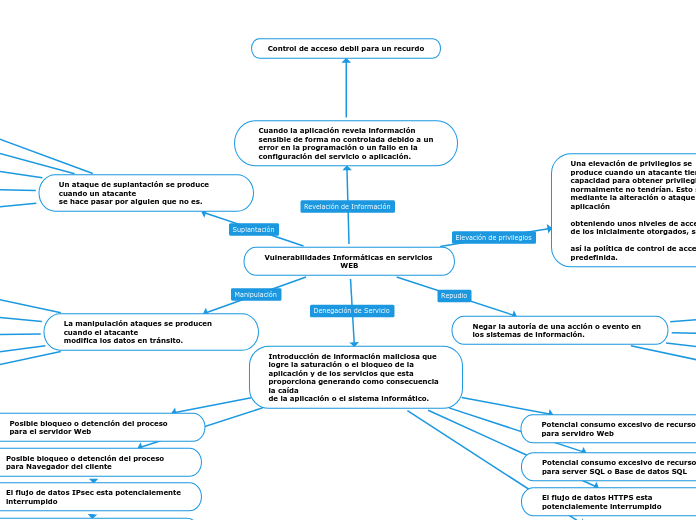

Vulnerabilidades Informáticas en servicios WEB

Edgar Galvanにより

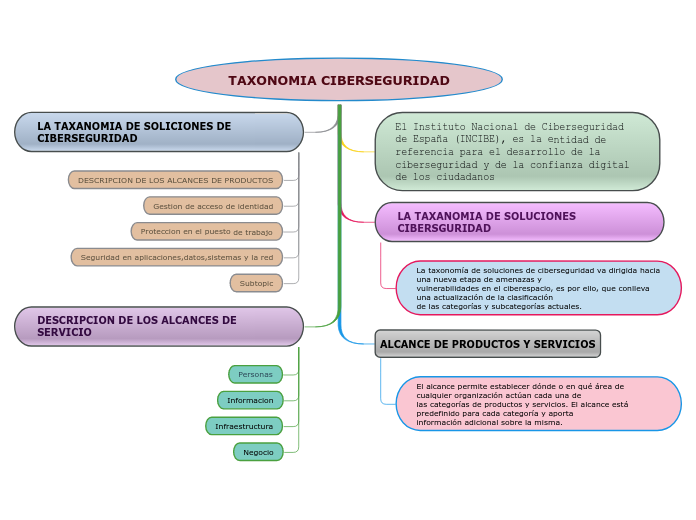

TAXONOMIA CIBERSEGURIDAD

Laura Sierraにより

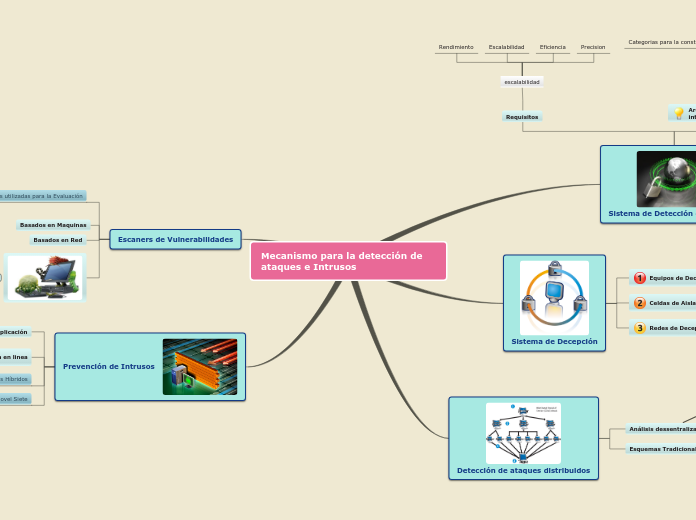

Mecanismo Para la deteccion de ataques e intrusos

Ramiro Antonio Leivaにより

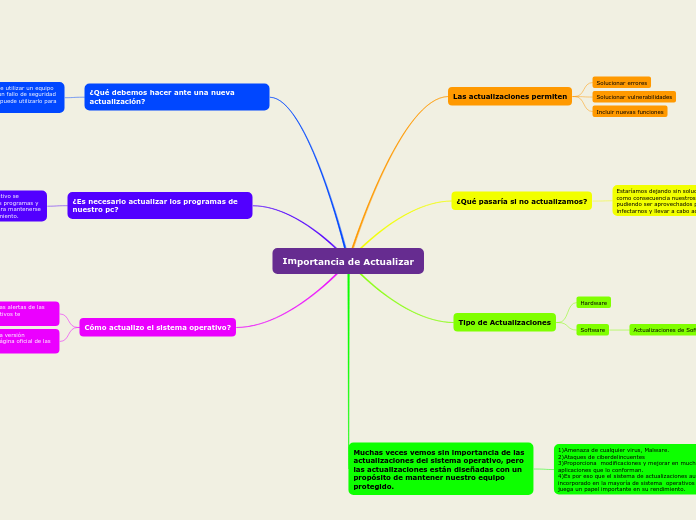

Importancia de Actualizar

Iván CCにより

Organigrama arbol

Jossue Chavezにより

Ataques Informáticos

anali goicochea torresにより

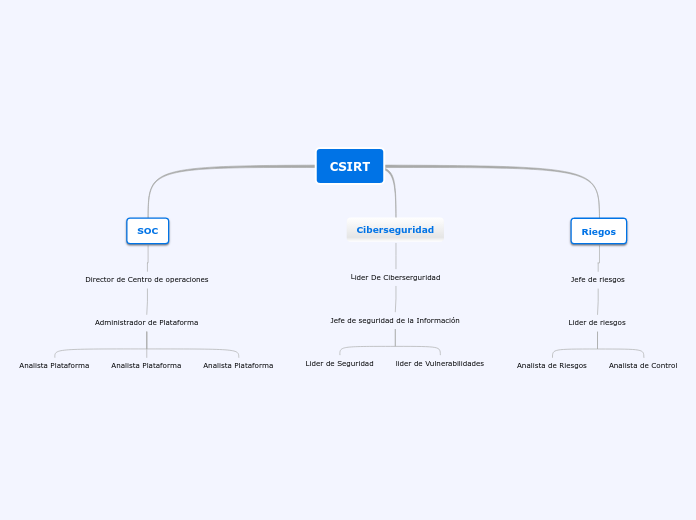

CSIRT

jhon Albarracinにより

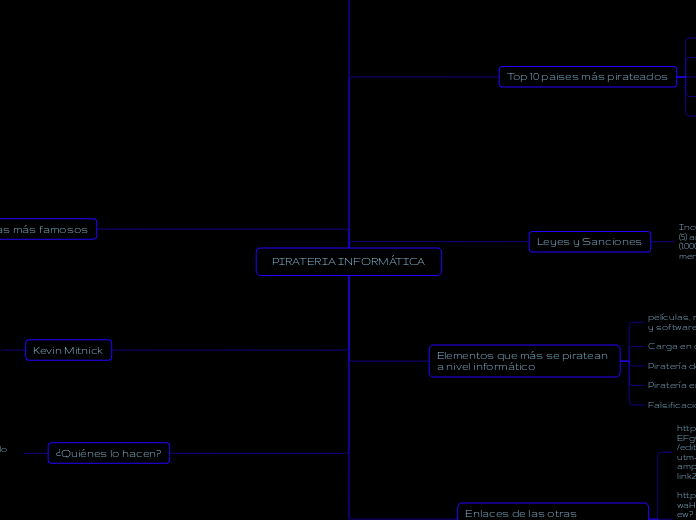

PIRATERIA INFORMÁTICA

SANTIAGO TORRES GALLEGOにより

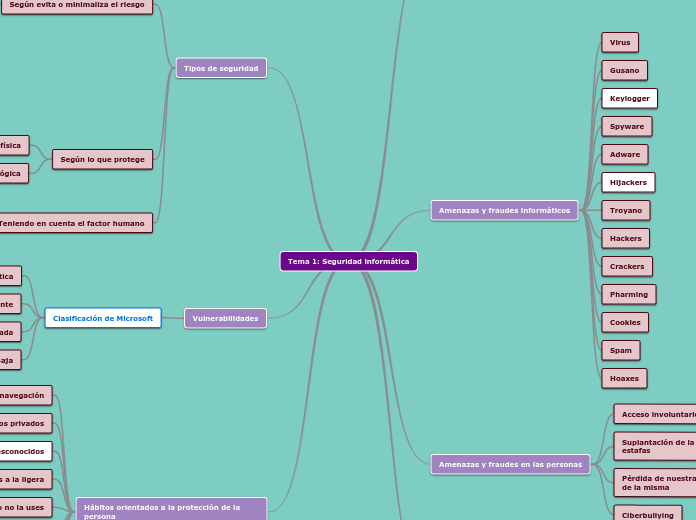

Tema 1: Seguridad informática

Patricia Abad Bayoにより

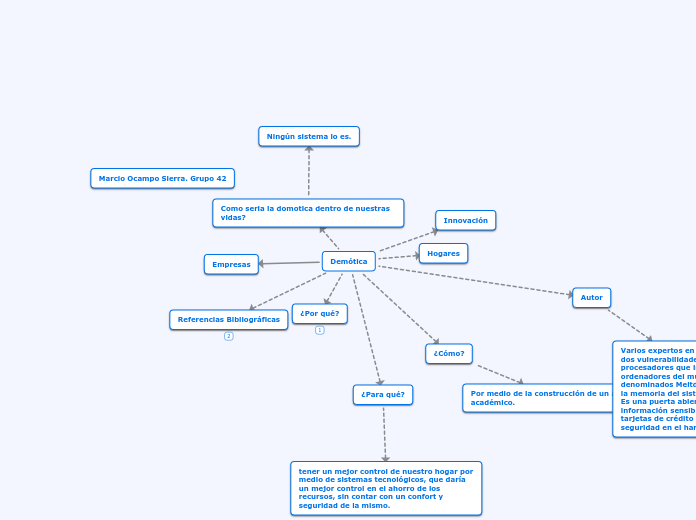

Demótica

Marcio Ocampoにより

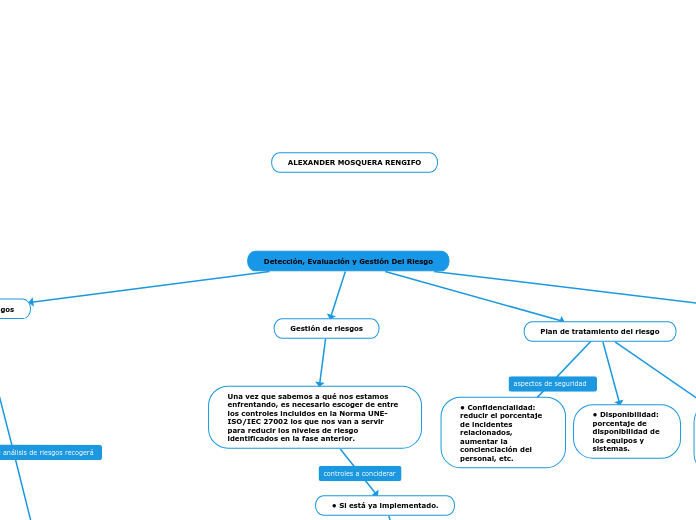

Detección, Evaluación y Gestión Del Riesgo

ALEXANDER RENGIFOにより

EP7_JSC_171103021

Jorge Serranoにより

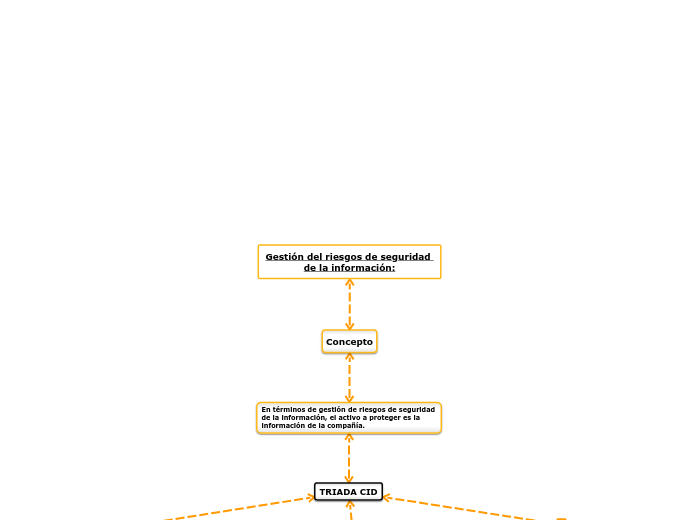

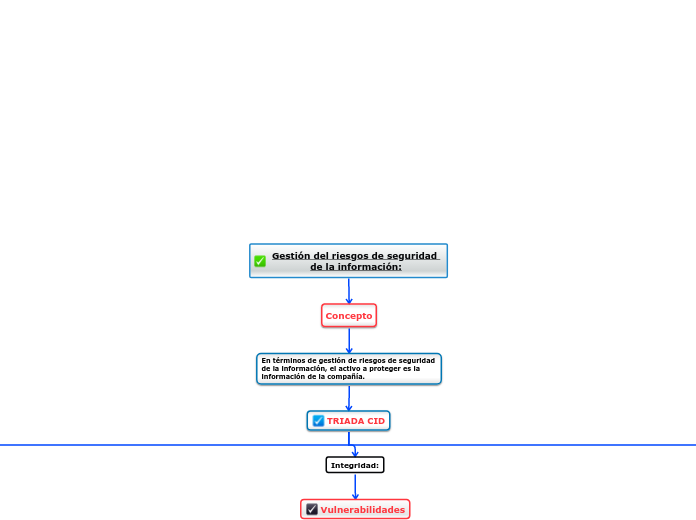

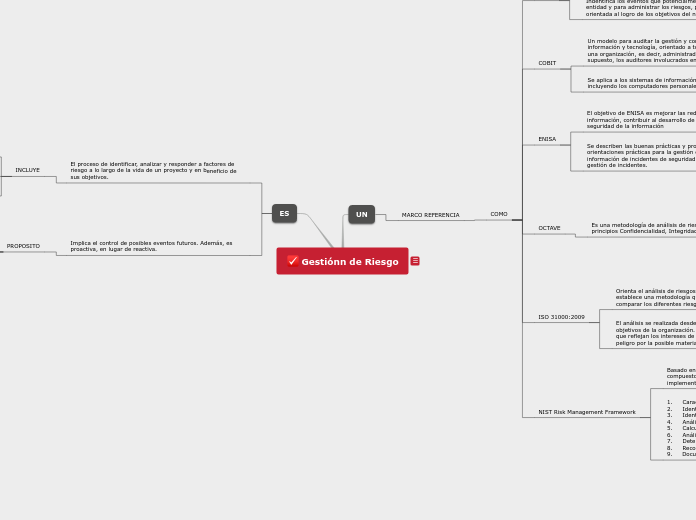

Gestión del riesgos de seguridad de la información:

raphy gonzalez hernandezにより

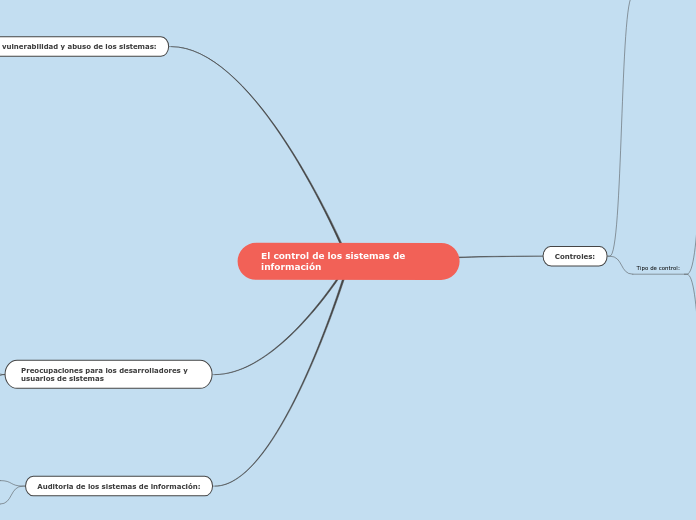

El control de los sistemas de información

Monik Muñozにより

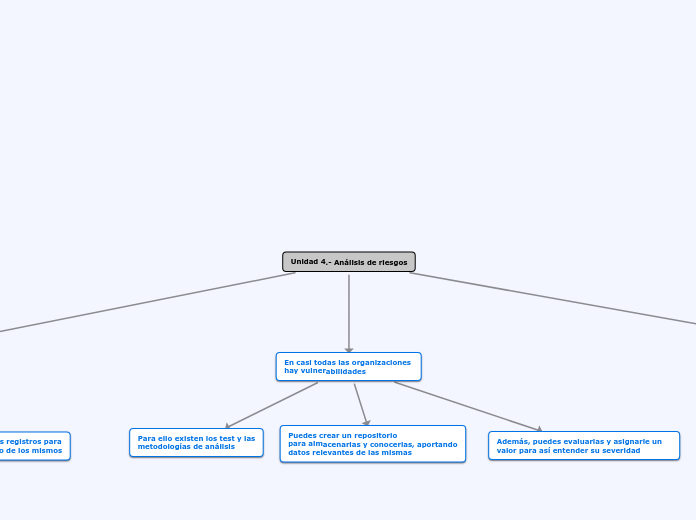

Unidad 4.- Análisis de riesgos

Fundación Didáctica XXIにより

Gestión del riesgos de seguridad de la información:

raphy gonzalez hernandezにより

Unidad 7 - Pruebas de Penetración

Fundación Didáctica XXIにより

Sample Mind Map

azalea ganzoにより

U4_A1

Emiliano Albertoにより

Mapa conceptual

antonio araujo castroにより

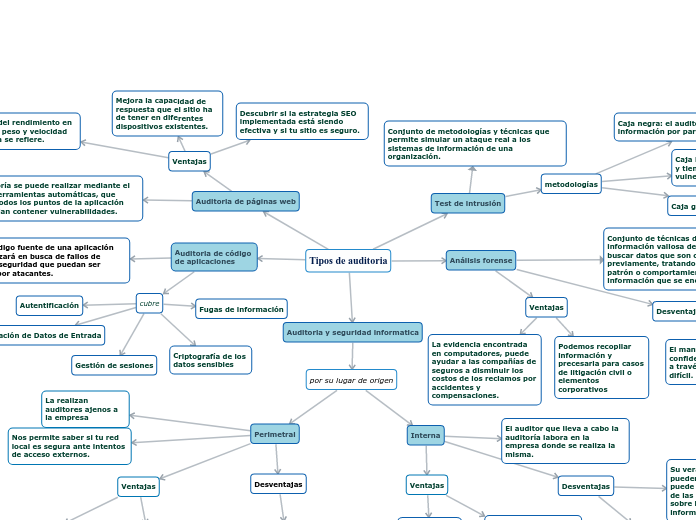

Tipos de auditoria

sebastian promiseにより

A1_U3 Manuel Gómez Verdugo

Manuel Gomez Verdugoにより

Seguridad en el ciclo del desarrollo del Software2

EDGAR GARCIAにより

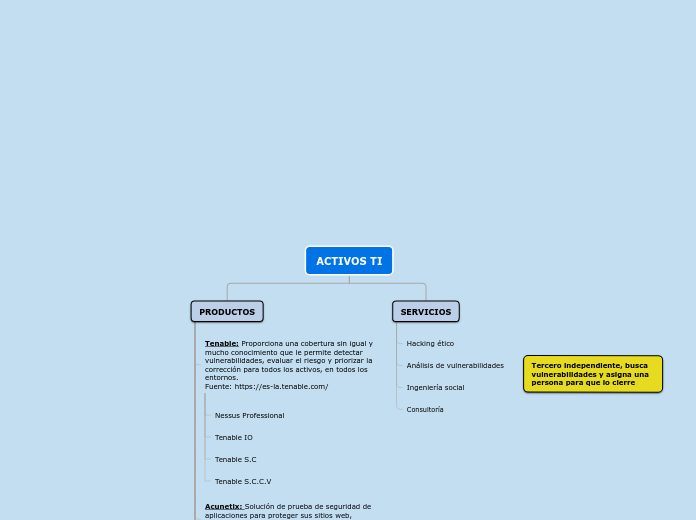

ACTIVOS TI - PRODUCTOS

Carolina Vargasにより

mipresentacion

Julián Huarachiにより

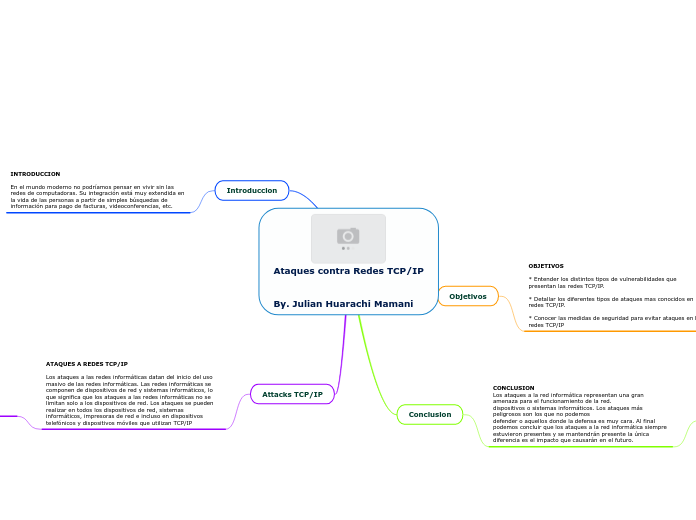

Ataques Contra Redes TCP IP

Esmy Yamileth Pineda Villedaにより

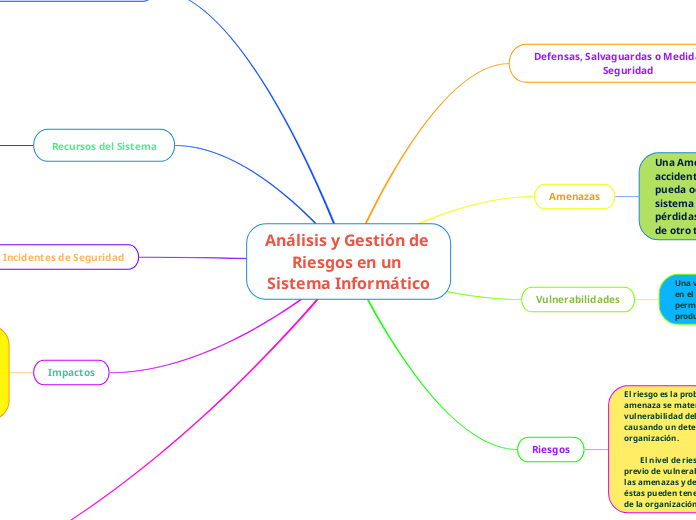

Análisis y Gestión de Riesgos en un Sistema Informático

Emerson Hanco surcoにより

Ciberseguridad

sebastian bernal quijanoにより

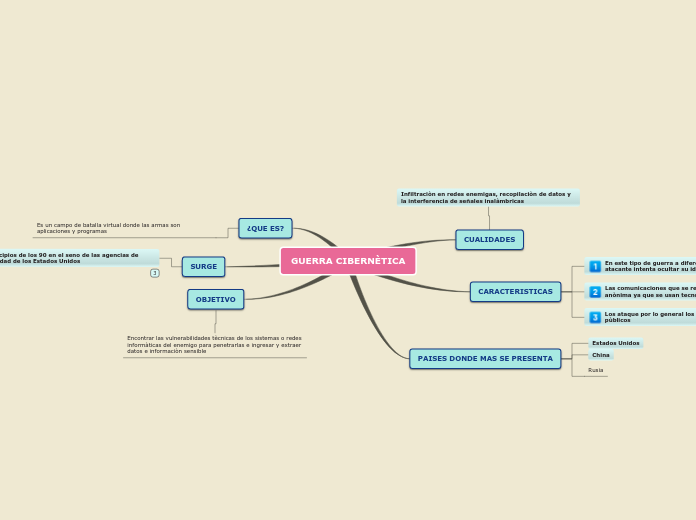

GUERRA CIBERNÈTICA

angie lorena lopezにより

Mecanismos para la detección de ataques e intrusiones

Allan Josue Cueva Mejiaにより

Mecanismos para la deteccion de ataques e intrusiones

Nelson Ely Andrade Benitezにより

El ciberespacio

dake elpilloにより

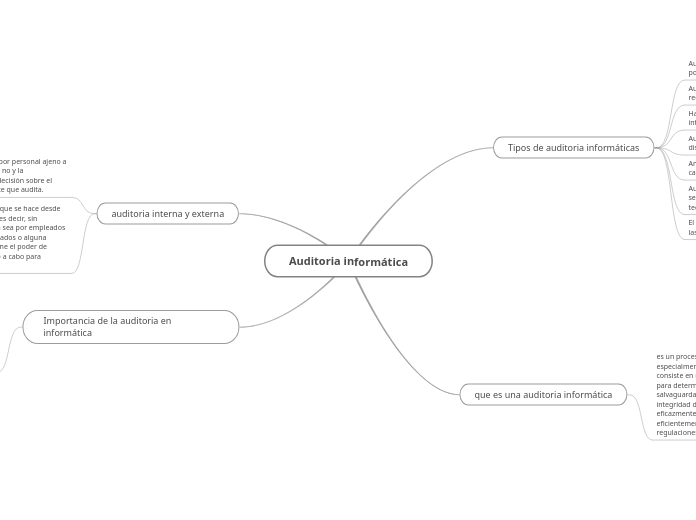

Auditoria%20inform%C3%A1tica

Francisco Luis Marquez Albaにより

Practica 1

Roberto Estebanにより

Ciber-Seguridad

Alejandro Páezにより

Detección de ataques e intrusiones

Jerry Sarmientoにより

Unidad 7.- Análisis de riesgos

Fundación Didáctica XXIにより

Seguridad en redes de computadores

francisco jose dubon isaulaにより

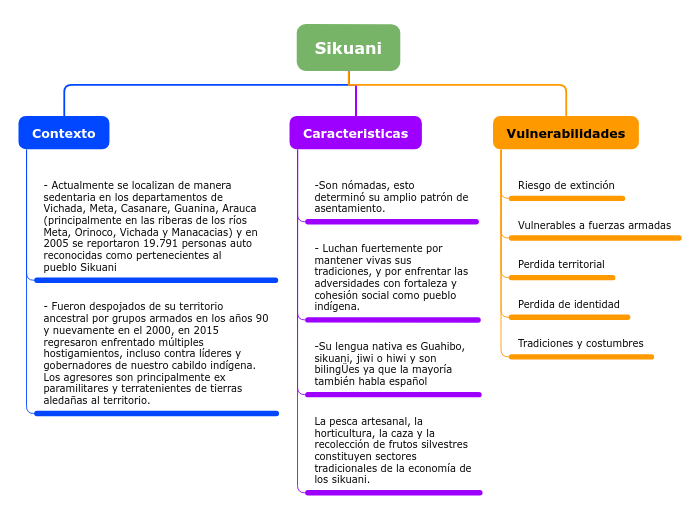

Sikuani

Yamile del carmen Cervantes Videsにより

Mecanismo para Detecta Ataques

Frank Riveraにより

Sample Mind Map

jairo hernandezにより

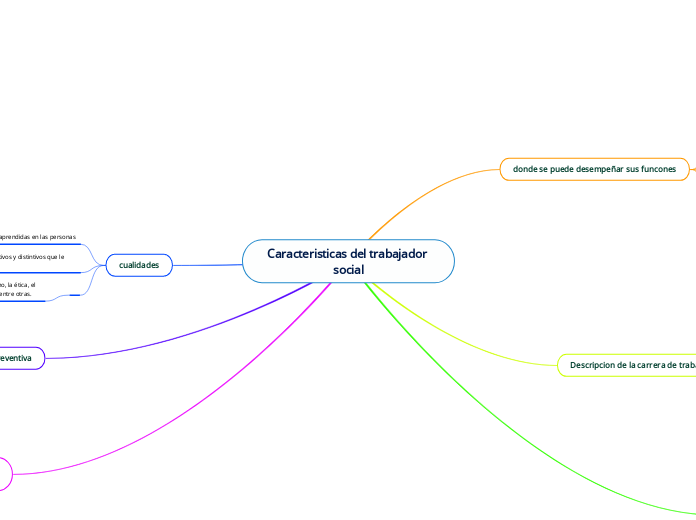

Caracteristicas del trabajador social

Sandra milena Puello medinaにより

seguridad en Redes de compuitadoras

Gina Floresにより

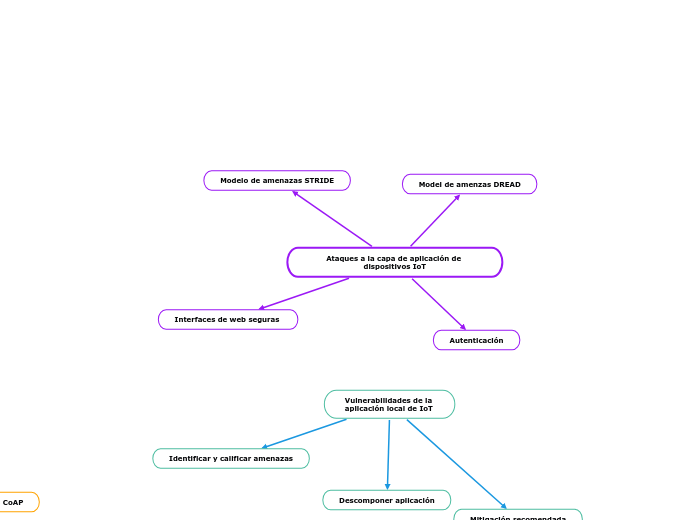

Ataques a la capa de aplicación de dispositivos IoT

Gael Ruizにより

Mecanismos de Prevencion y Proteccion

Maynor Alexis Interiano Riveraにより

18 tendencias de ciberseguridad

Juanes Henaoにより

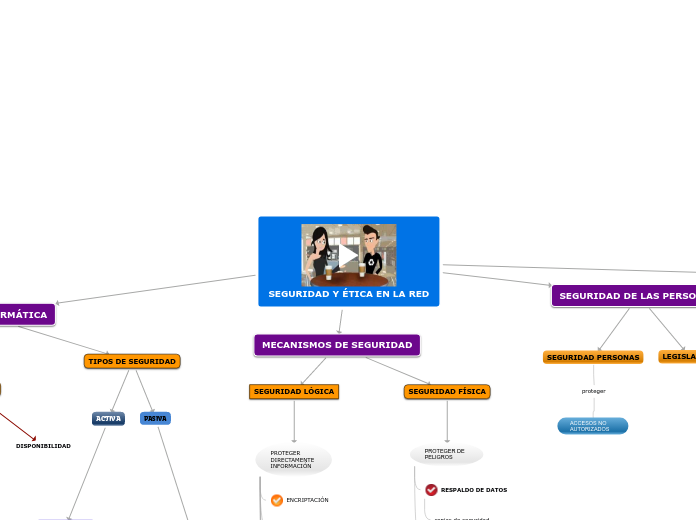

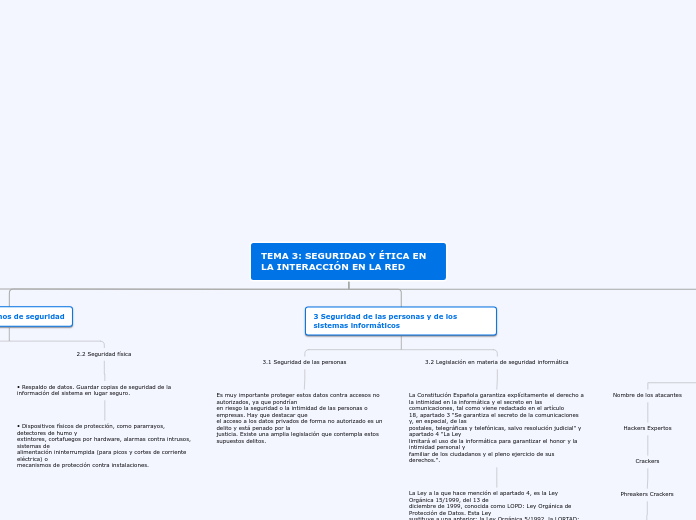

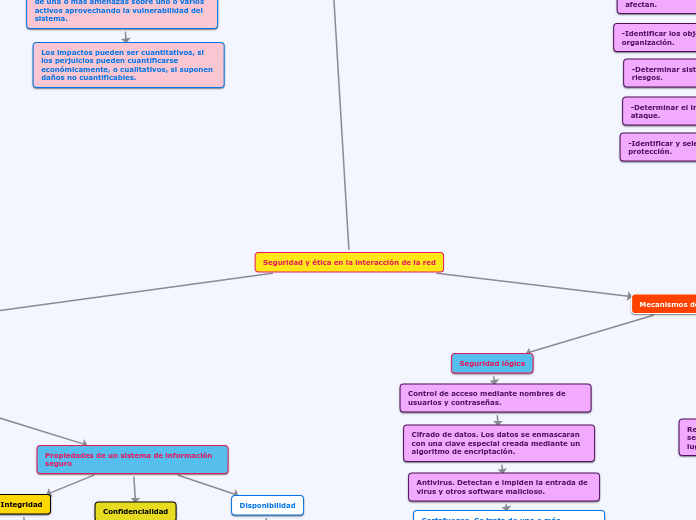

Seguridad y ética en la interacción de la red

Favour Carlos 0により

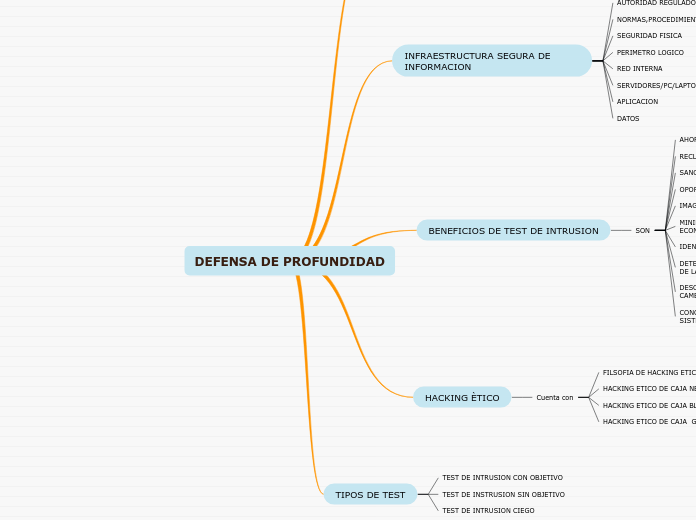

DEFENSA DE PROFUNDIDAD

Cesar Cahuiにより

Seguridad en redes en computadoras

Samia Fernandezにより

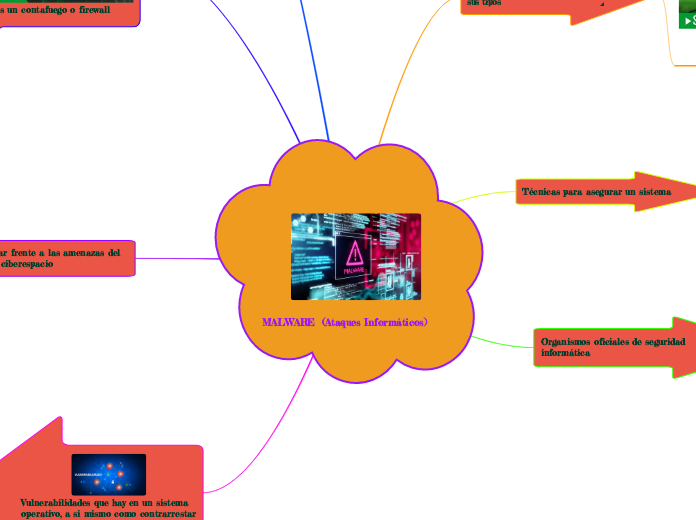

MALWARE (Ataques Informáticos)

NELSON LAYME MAMANIにより

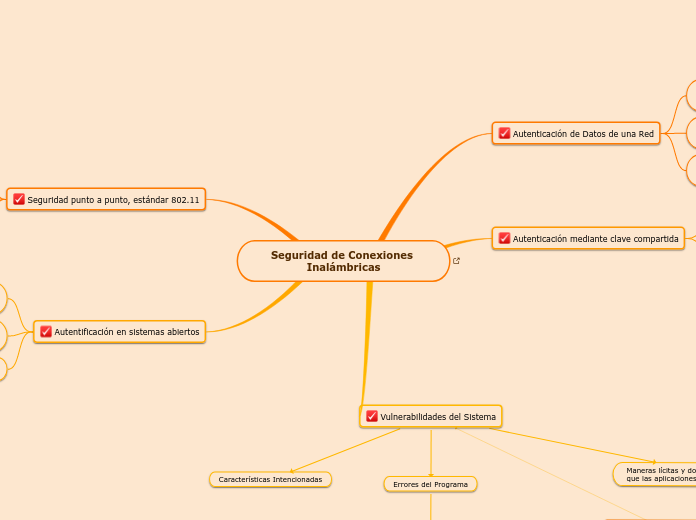

Seguridad de Conexiones Inalámbricas

Mayerling Valecilloにより

Modulo 4

christian willにより

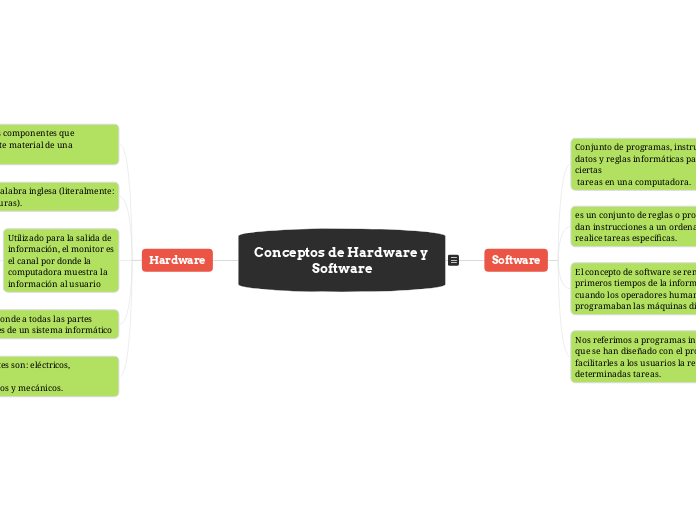

Hardware y Software

Eduardo Fergusonにより

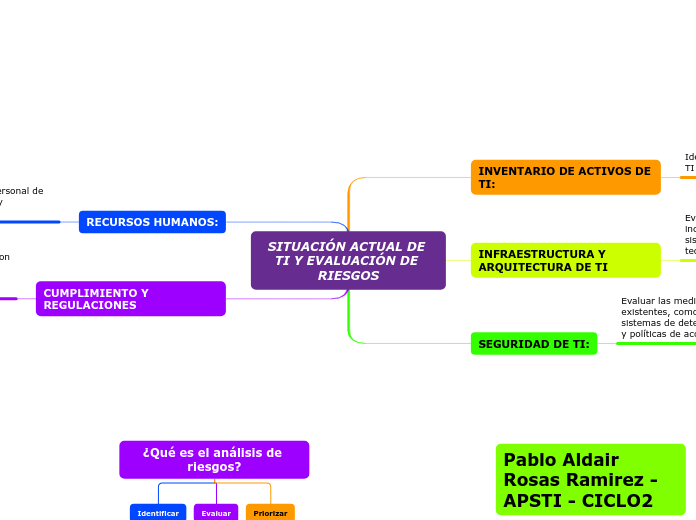

SITUACIÓN ACTUAL DE TI Y EVALUACIÓN DE RIESGOS

Pablo Rosas Ramirezにより

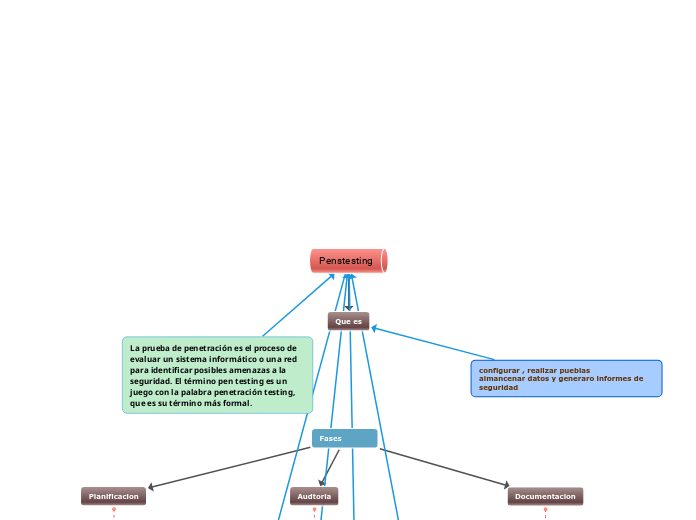

Penstesting

elian sanchezにより

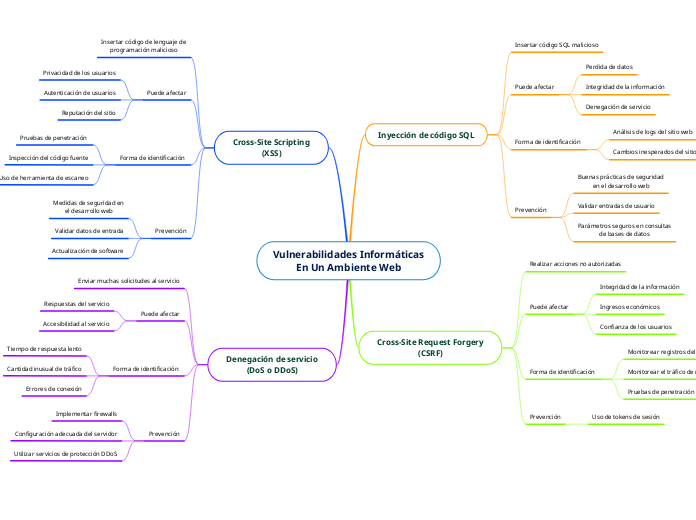

Vulnerabilidades Informáticas En Un Ambiente Web

Rober Martinez Bejaranoにより

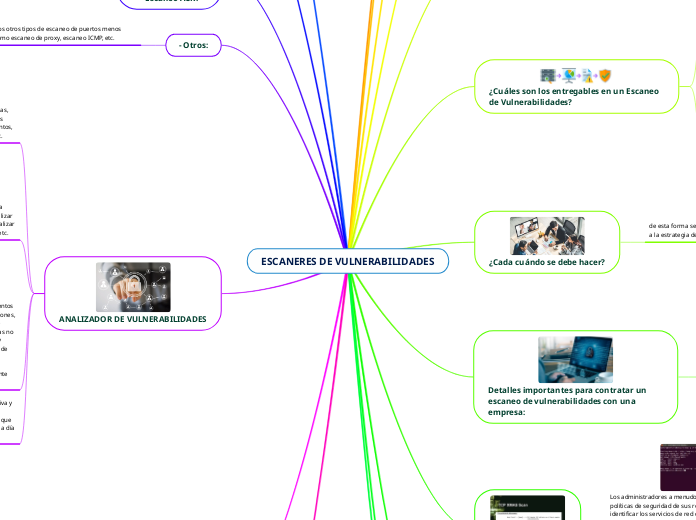

ESCANERES DE VULNERABILIDADES

María Meléndezにより

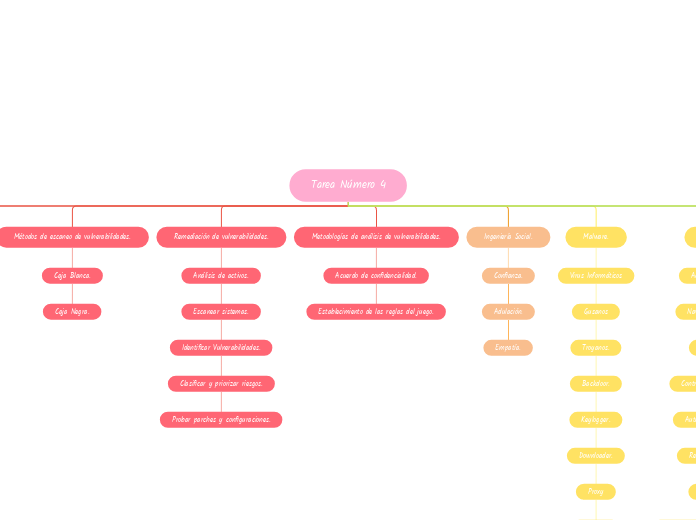

Tarea Número 4

Juana Pioliにより

Seguridad LMS

pame cortezにより

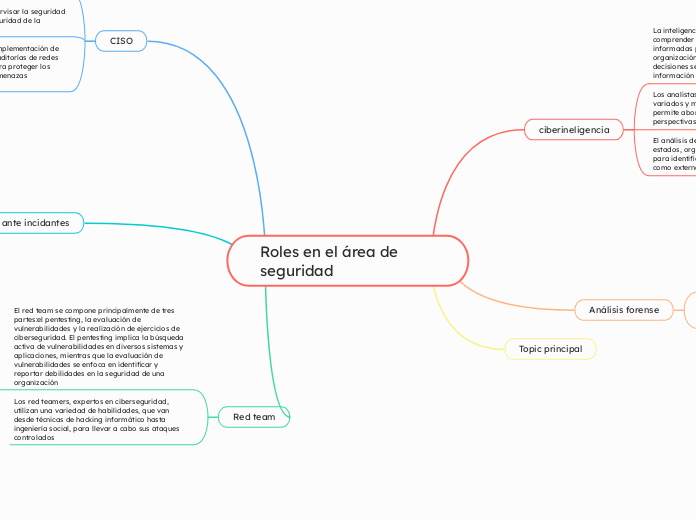

Roles en el área de seguridad

sebastian Rinconにより

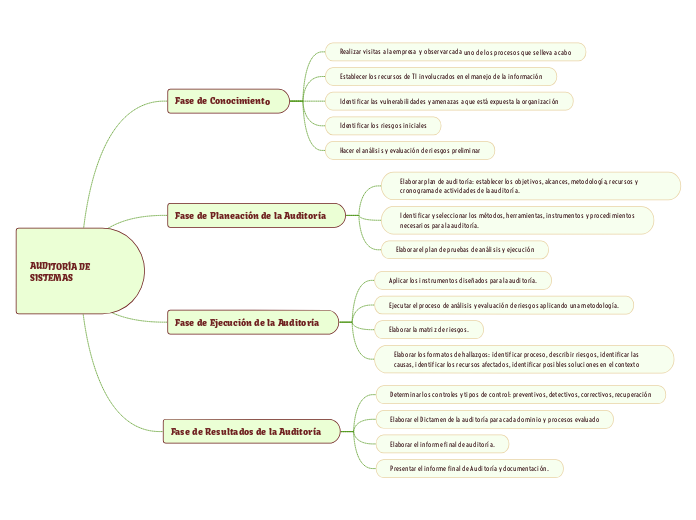

AUDITORÍA DE SISTEMAS

FABIO ROSEROにより

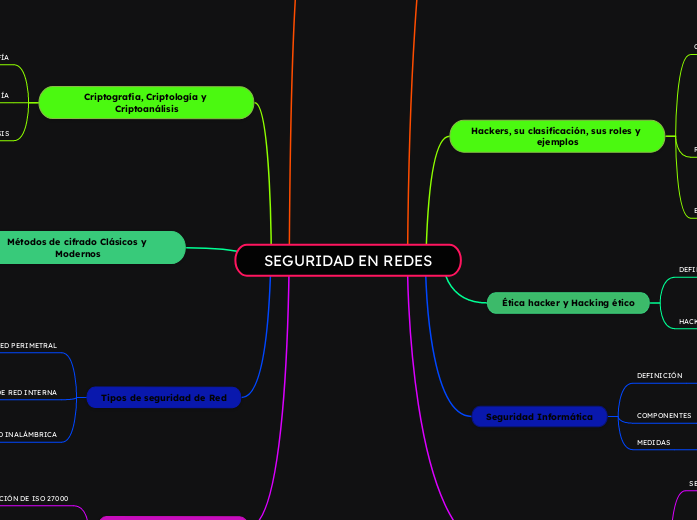

SEGURIDAD EN REDES

Rosmelia Chura Huancaにより

El Rol del Personal Informático en la Prevención del Delito Informático

Audric Rosario Rosarioにより