によって Juana Pioli 1年前.

116

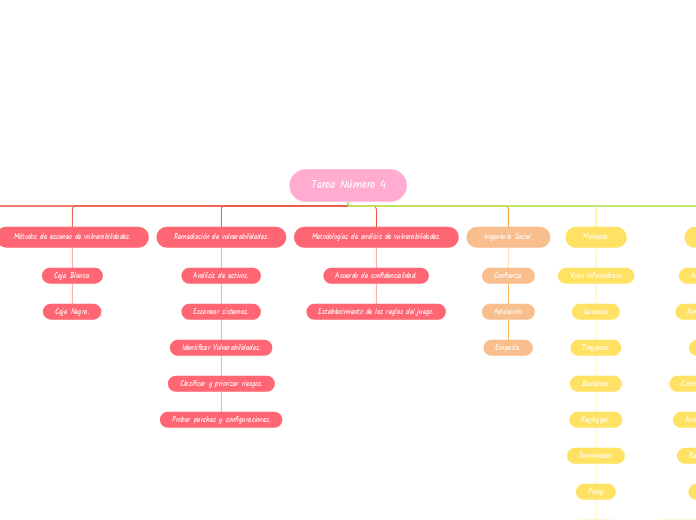

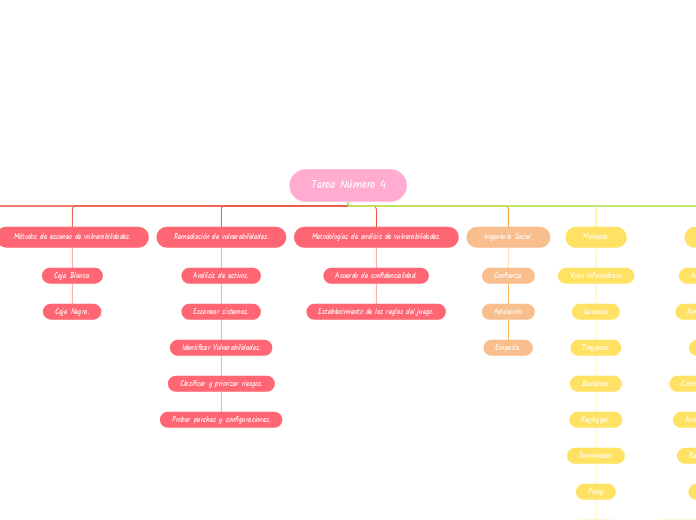

Tarea Número 4

En el mundo digital actual, el ciberacoso y otras formas de hostigamiento virtual, como el troleo y el doxing, se han convertido en problemas graves que afectan a muchas personas y organizaciones.

によって Juana Pioli 1年前.

116

もっと見る

No enviar fotos ni videos.

Denunciar el acoso.

Proteger las contraseñas.

Troleo.

Outing/ Doxing.

Fraping.

Dissing.

Catfishing.

Swatting.

Exclusión.

Antivirus Confiable.

Contraseñas largas y complejas.

Autenticación en varios pasos.

Reforzamiento de defensas.

Uso de cortafuegos.

Cambio de configuraciones predeterminadas.

Precaución con archivos y programas desconocidos.

Copias de seguridad.

Cautela con sitios web y datos personales.

Uso de administrador de contraseñas.

Troyanos.

Backdoor.

Keylogger.

Downloader.

Proxy

Spyware

Hijackers.

Jokes.

Hoax.

Ransomware.

Rogueware.

Scareware.

Bomba lógica.

Rookit.

Empatía.

Identificar Vulnerabilidades.

Clasificar y priorizar riesgos.

Probar parches y configuraciones.

Consultando información

Vulnerabilidades de actualización.

Vulnerabilidades de desarrollo.