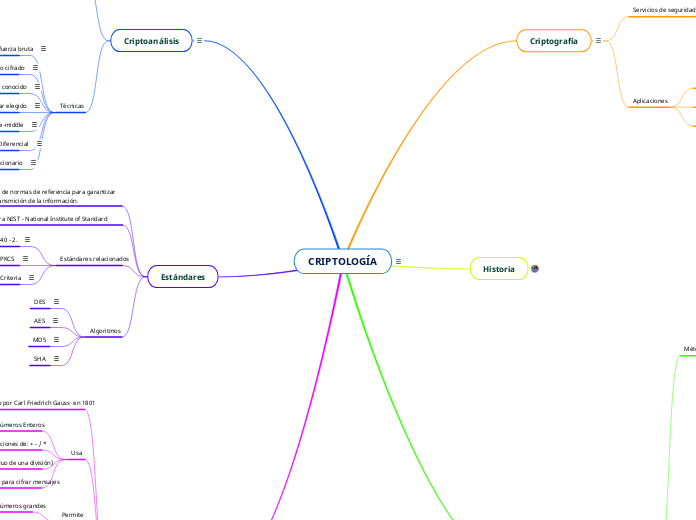

CRIPTOLOGÍA

Ciencia de la rama de las matemáticas que abarca dos disciplinas contrarias y complementarias, las cuales son criptografía y criptoanálisis.

Aritmética Modular

Es una categoría especial de aritmética que trabaja solo con números enteros, solo con operaciones de suma, resta, división y multiplicación y nos permite trabajar con una gran cantidad de números o números muy grandes realizando dichas operaciones de forma fácil y rápida; se basa en el uso y propiedades del módulo, es decir, del residuo de una división entre dos números enteros; en este tipo de aritmética se busca equivalencias entre los números y envolver, acercar o redondear un número a un cierto valor. Tambien es conocida como aritmética de reloj, por su uso en los relojes que dividen un día en dos periodos de tiempo de doce horas cada uno. De esta forma si son las 11:00 a.m y sumamos 5 horas, no tendremos 16, sino 5:00 p.m.

"Sean a, b y n números naturales (a, b, nϵ ℕ; n= 0). Si dos enteros, a y b, tienen el mismo resto cuando se dividen entre n entonces se dice que son congruentes módulo n. Denotamos esto por a = b mod n."

JANAMPA HUBNER. La aritmética modular como mecanismo de seguridad y vulnerabilidad en el sistema criptográfico RSA. [En línea] (1 de junio de 2020). [Consultado el 17 de febrero de 2021]. Disponible en: http://scielo.sld.cu/scielo.php?script=sci_arttext&pid=S2227-18992020000200098

Criptografia

Según Gomez Moreira (2011)” Un sistema criptográfico S es una sextupla (A, P, C, K, E, D) donde A es el alfabeto de definici´on P Es un conjunto finito de textos en claro, el cual consta de listas finitas de elementos del alfabeto. C es un conjunto finito de textos cifrados (consta de listas finitas de un alfabeto no necesariamente A). K es el conjunto o espacio finito de claves o llaves”

GÓMEZ BELLO, Moreia. La aritmética modular y algunas de sus aplicaciones. Pág 41-62[en línea] (2011) [Fecha consulta : 16 de febrero 2022]. Disponible en: https://repositorio.unal.edu.co/bitstream/handle/unal/8328/moreiagomezbello.2011.pdf?sequence=1&isAllowed=y

Cifrador RSA

Criptosistema el Gamal

Criptosistema de Rabin

El cifrado de Cesar

Funciones de dispersión

Para a asignación de sitios de memoria a los datos, o para garantizar la integridad de los datos durante una transmisión. Se divide el texto en bloques, y a cada uno se aplican ciertas operaciones que se envían junto con el mensaje, el receptor revisa el texto y repite los cálculos si estos coinciden con el generado en primera instancia se garantiza la integridad del mensaje.

Dígitos de control

Son los encargados de generar los códigos NIF (identificador de personas jurídicas), ISBN (Identificador para libros de 10 digitos) o números para una cuenta corriente.

Números Pseudoaleatorios

Números generados por una función, pero que en realidad no son aleatorios.

Clasificación de números Naturales en primos y compuestos

Calendarios

Forma cíclica de contra el tiempo

Creación de Chryzodes

Es la representación gráfica geométrica que se hace dentro de un círculo de los números y operaciones entre ellos. El circulo se asemeja a un reloj, y los números se conectan gracias a líneas y puntos de intersección debido a las operaciones entre ellos.

Permite

Redondear númeors a cierto valor

Trabajar facilmente con números grandes

Usa

Ofrece modelos matemáticos para cifrar mensajes

Operación módulo (residuo de una división)

Operaciones de: + - / *

Números Enteros

Introducido por Carl Friedrich Gauss en 1801

Estándares

Algoritmos

SHA

Función de resumen estándar. Fue desarrollado por la NSA. El más reciente SHA-I Utiliza bloques de 512 bits y genera firmas de 160 bits.

Es un algoritmo de generación de resúmenes. Creado pro Ron Rivest. Usa Bloques de 512 bits y produce un resuemn de 128 bits.

Advanced Encryption Standar. Adoptado como estandar por el gobierno de estados undos el 26 de noviembre de 2001. Utiliza cifras de bloques de 128, 192 o 256 bits

Data Encryption Standard - Escogido como un estandar FIPD en 1976, ya no se considera tan seguro

Estándares relacionados

CC - Common Criteria

Conjunto de criterios estandar para evaluar las propiedades y caracteristicas de productos y servicios relacionados con la tecnología de la infromación

PKCS

Estandares de criptología de llave pública afrecido por laboratorios RSA

FIPD 140 - 2.

Estandar de procesamiento de información federal, especifican los requerimientos de seguridad para módulos criptográficos.

Entidad certificadora NIST - National Institute of Standard Technology

Modelos o conjuntos de normas de referencia para garantizar la seguridad de la transmición de la información.

Criptoanálisis

Ciencia que busca descifrar la clave de encriptación utilizada por un algoritmo criptográfico para cifrar un mensaje.

Técnicas

Ataques de diccionario

Aquí se busca descubrir el texto original, para esto se tiene una base de datos con miles de posibles claves, combinaciones y palabras que son usadas para cifrar un texto y comparar con el texto a descifrar, buscando la mejor coincidencia para descubrir la clave.

Criptoanálisis Diferencial, Lineal y Lineal-Diferencial

El primero se aplica a cifradores de bloques iterativos como algoritmos simétricos, este cifra un texto conocido con una clave de cifrado determinada para determinar cómo funciona el proceso de cifrado y comparándolo con el texto a descifrar, el lineal es una técnica de tipo estadístico aplicando puertas lógicas a los bits del mensaje, y el lineal diferencial, busca una mezcla entre ambas técnicas.

Ataque man-in-the-middle

El atacante intercepta la comunicación, se coloca entre el emisor y el receptor, para poder “atrapar” el intercambio de claves cuando intenta establecer una comunicación segura.

Ataques a texto sin cifrar elegido

Se puede tener algo del mensaje cifrado, en este caso busca determinar la clave.

Ataques a texto sin cifrar conocido

Aquí se conoce parte del mensaje y con esta información se descifra el resto de los bloques o el resto del mensaje.

Ataques sólo a texto cifrado

En este caso no se conoce nada sobre el mensaje original, y a partir del mensaje cifrado busca adivinar o inferir que puede decir, buscando patrones o identificando formatos fijos conocidos.

Ataques de búsqueda de llave o fuerza bruta

Probar todas las llaves posibles.

Objetivos

No éticos

Lograr que un receptor acepte un mensaje alterado pensando que es original.

Hacerse pasar por un emisor autorizado o autenticado para crear un canal de comunicación con el receptor.

descubrir el mensaje original para robar y/o alterar la información

Éticos

evaluar la seguridad de un sistema criptográfico

Algoritmo Criptográfico

Nos referimos a los métodos o procesos encargado de hacer el proceso de criptografía, es decir de enmascarar o “esconder” la información, en base a algún tipo de cifrado.

Tipos

Hash o Resumen

DSA - Digital Signature Algorithm

SHA y SHA-I

Secure Hash Algorithm. Presentado por NIST en 1993. Produce un código hash de 160 bits para mensajes de longitud máxima de 264 bits.

MD5

Message Digest Algorithm 5. Creado por Ron Rivest en 1991, utiliza un código de 128 bits.

Es irreversible

Protege la integridad del mensaje

La misma entrada genera siempre en mismo código

Ingresa un mensaje de longitud indeterminada y sale un código de tamaño limitado,

(típicamente 128, 256 ó 512 bits)

Clave asimétrica

Elliptical Curve Cryptography

RSA

Desarrollada por Ron Rivest, Adi Shamir y Len Adleman en 1977. Fue patentado en 1983 por MIT, el cual expiró en el 2000.

Documentos secretos y firmas electrónicas

Cada usuario tiene dos claves

Privada

Para descifrar el mensaje

Pública

Saber a quien envia el mensaje

Clave Simétrica

Una sola clave conocida por emisor y receptor

Ejemplos

Subtopic

AES

Advanced Encryption Standar. Desarrollado por Joan Daemen y Vincent Rijmen, propuesto en 1999; declarado como estandar por el NIST desde el 26 de mayo de 2002. Maneja bloques de 128 bits y claves de longitud de 128, 192 o 256 bits.

Blow Fish - Two Fish

Desarrollada por Bruce Schneier en 1993. Maneja bloques de 64 bits y claves variables entre 32 y 448 bits. Two fish es una variable que usa bloques de 128 bits y claves de 256 bits.

IDEA

Tamaño International Data Encription Algorith. Desarrollado en 1991. Utiliza bloques de 64 bits, calves de 128 bits y 8 rotaciones. Es resistente al criptoanálisis diferencial, se desconocen ataques de criptoanálisis lineal.

RC5

Tamaño de bloque, clave y rotaciones variables. El bloque puede ser de 64 y 128 bits; 0 a 200 rotaciones; Claves de 0 a 2048 bits

RC4

Desarrollado en 1984 pero pubicado hasta 1994- Resistente a criptoanálisis lineal y diferencia. Usada para cifrado de ficheros y algunos protocolos como SSL. Usa permutaciones aleatorias

RC2

Desarrollado por Ron Rivest en 1989. En un cifrado por bloques de 64 bits con una clave de tamaño variable.

3DES

Desarrollada por Tuchman en 1978. Es la aplicación de 3 claves DES; puede ser la misma clave tres veces, o una combinación de varias claves.

DES

Basado en Lucifer de IBM en 1975. En 1977 fue declarada como estandar por NIST. Crea una clave de 56 bits.

Método utilizado para cifrar un mensajes

Características

Tiempo de cálculo para cifrar y descifrar

Tamaño entre el documento original y el documento cifrado

Longitud o robustes de la clave

Historia

Criptografía

Se encarga de enmascarar o “esconder” la información en base a algún tipo de cifrado

Aplicaciones

Proteger transacciones por internet

Certificados digitales y entidades certificadoras

Firmas digitales

Servicios de seguridad

No repudio de origen y destino

Autenticación de actualidad

Autenticación de usuario

Autenticación de emisario y receptor

Integridad

Confidencialidad