Una red privada virtual (VPN) es una configuración que combina el uso de dos tipos de tecnologías:

• Las tecnologías de seguridad que permiten la definición de una red privada, es decir, un medio de comunicación confidencial que no puede ser interceptado por usuarios ajenos a la red. • Las tecnologías de encapsulamiento de protocolos que permiten que, en lugar de una conexión física dedicada para la red privada, se pueda utilizar una infraestructura de red pública, como Internet, para definir por encima de ella una red virtual.

Un método alternativo que no necesita modificaciones en los equipos de interconexión es introducir la seguridad en los protocolos de transporte.

Un código de autenticación de mensaje o MAC se obtiene con un algoritmo a que tiene dos entradas: un mensaje M de longitud arbitraria, y una clave secreta k compartida por el originador y el destinatario del mensaje

Un certificado de clave pública o certificado digital consta de tres partes básicas:

• Una identificación de usuario como, por ejemplo, su nombre. • El valor de la clave pública de este usuario. • La firma de las dos partes anteriores.

En un algoritmo criptográfico de clave pública se utilizan claves distintas para el cifrado y el descifrado

Se entiende que una función hash o de resumen es segura si cumple las siguientes condiciones: • Es unidireccional, es decir, si tenemos H =h(M)es computacionalmente inviable encontrar M a partir del resumen H. • Es resistente a colisiones, es decir, dado un mensaje M cualquiera es computacionalmente inviable encontrar un mensaje M0 6= M tal que h(M0)= h(M)

En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

Una premisa fundamental en la criptografía moderna es la suposición de Kerckhoffs, que establece que los algoritmos deben ser conocidos públicamente y su seguridad solo depende de la clave

La criptografía estudia, desde un punto de vista matemático, los métodos de protección de la información.

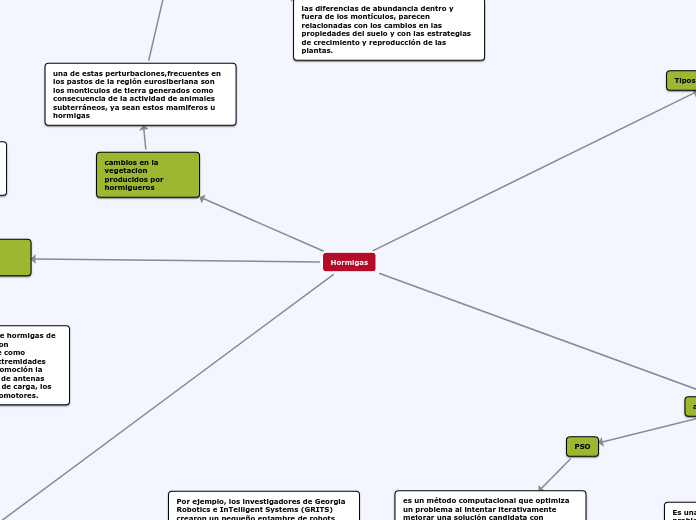

Topic flotante

Mecanismos de Proteccion-971051070

Redes Privadas Virtuales VPN

Configuraciones y Protocolos

Utilizados en VPN

VPN extranet

VPN de acceso remoto

VPN entre redes locales o intranets

Definición y Tipos de VPN

Protección del Nivel de Transporte:

SSL/TLS/WTLS

Aplicaciones que Utilizan SSL/TLS

Ataques Contra el Protocolo SSL/TLS

El Transporte Seguro SSL/TLS

El Protocolo de Negociación SSL/TLS

Finalización

Verificación de certificado

Intercambio de claves de cliente

Certificado de Cliente

Fin de saludo de servidor

Petición de Certificado

Certificado de servidor

Saludo de Servidor

Saludo de Cliente

Petición de Saludos

El Protocolo de Registros SSL/TLS

Características del Protocolo SSL/TLS

Extensibilidad

Eficiencia

Autenticación de Mensaje

Confidencialidad

Protección del Nivel de Red: IPsec

Modos de Uso de los Protocolos IPsec

Modo Tunel

Modo Transporte

El Protocolo ESP

El Protocolo AH

La Arquitectura IPsec

Sistemas de Autenticación

Autenticación de Entidad

Protocolos de Reto-Respuesta

Protocolos de reto-respuesta con clave publica

Firma del Reto

Descifrado del Reto

Protocolos de reto-respuesta con clave simétrica

Autenticación con función unidireccional

Autenticación mutua con números aleatorios

Autenticación con números aleatorios

Autenticación con marca de tiempo

Contraseñas

Lista de Contraseñas Codificadas

1.Ocultar la lista de contraseñas codificadas

2.Reglas para evitar contraseñas fáciles

3.Añadir complejidad a la codificación de las contraseñas.

4.Añadir bits de sal a la codificación de las contraseñas.

5.Uso de passphrases

Lista de Contraseñas en Claro

Autenticación de Mensajes

Firmas Digitales

Códigos de autenticación de mensaje (MAC)

Conceptos B�ásicos de Criptografía

Infraestructura de Clave Pública

(KPI)

Listas de revocación de certificados (CRL)

Cadenas de certificados y jerarquías de certificación

Certificado de Clave Pública

Criptografía de Clave Pública

Uso de la Criptografía de Clave Pública

Algoritmos de Clave Pública

DSA (Digital Signature Algorithm)

ElGamal

RSA

Intercambio de claves Diffie-Hellman

Criptografía la Clave Simétrica

Funciones Hash Seguras

Uso de los Algoritmos de Clave Simétrica

Modo OFB

Modo CFB

Modo CBC

Modo ECB

Algoritmos de Cifrado en Bloque

Ejemplos:

-DES

-Triple DES

-AES

Transposición

Sustitución

Algoritmos de Cifrado en Flujo