by Jorge Serrano 4 years ago

319

EP7_JSC_171103021

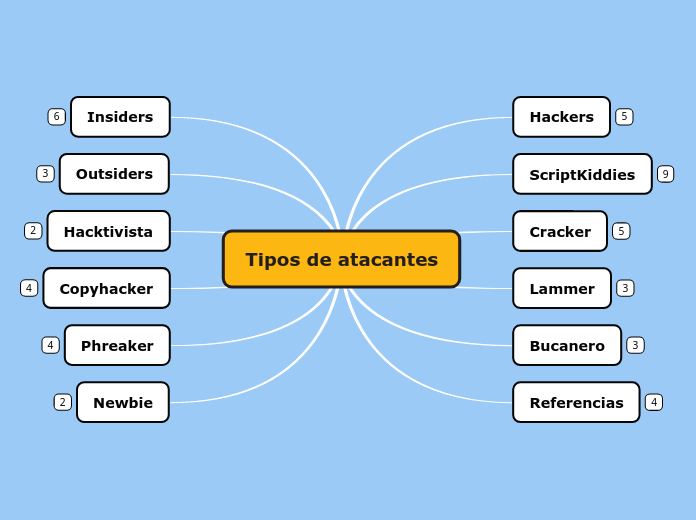

Existen diferentes tipos de atacantes en el ámbito de la seguridad informática, cada uno con sus propias características y motivaciones. Los Bucaneros son comerciantes de la red que se enfocan en el comercio negro de productos obtenidos por los Copyhackers, quienes se especializan en falsificar y crackear hardware, principalmente tarjetas inteligentes.