door Remigio Andújar Sánchez 3 jaren geleden

238

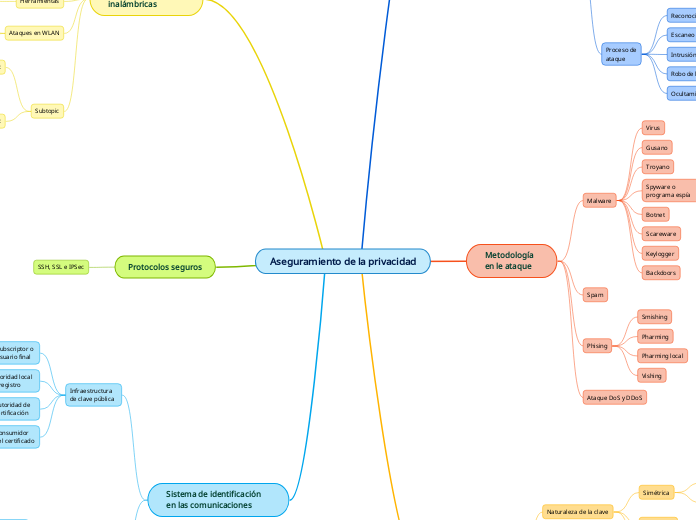

Aseguramiento de la privacidad

La protección de la privacidad y los métodos de ataque cibernético son temas cruciales en el ámbito de la seguridad informática. Los ciberdelincuentes emplean diversas técnicas como ataques de fuerza bruta, inyecciones SQL y botnets para comprometer sistemas y robar información.