door David Lojo 2 jaren geleden

120

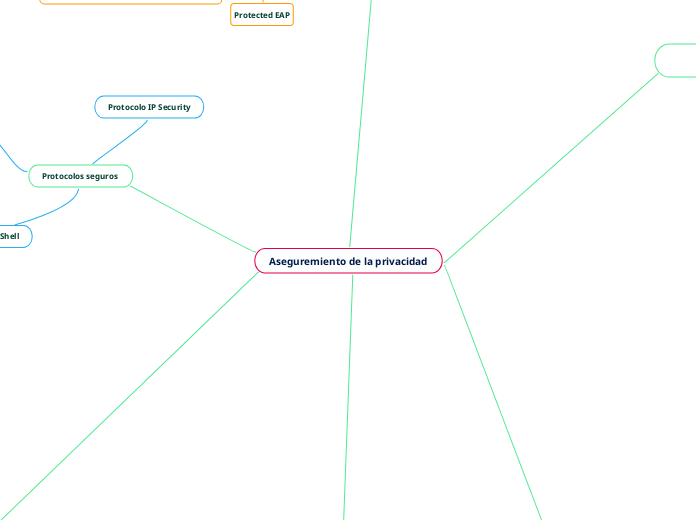

Aseguremiento de la privacidad

En el ámbito de la ciberdelincuencia, diversas técnicas y herramientas se emplean para comprometer la seguridad de sistemas informáticos y redes. Los ciberdelincuentes pueden utilizar scareware, keyloggers y troyanos para robar información y provocar fraudes.