RESUMEN UNIDAD 2

Pruebas de Auditoría, Registro de hallazgos

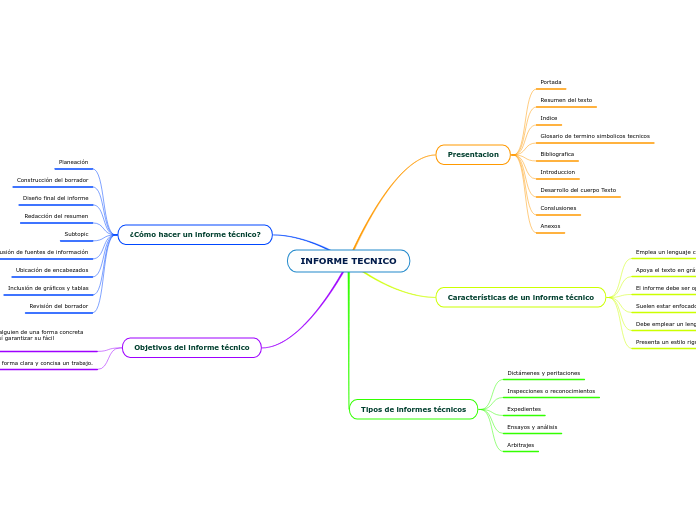

Elaborar dictamen preliminar

En esta fase son fundamentales la experiencia, los conocimientos y la capacidad del auditor para redactar los mas profesionalmente posible.

El dictamen de auditoria en sí, son las conclusiones del auditor acerca del sistema, donde resalta las situaciones mas relevantes del sistema, aquellas en que su funcionamiento afecten significativamente el sistema.

No es lo mismo decir que, se detecto que su sistema es muy lento, hay que mejorarlo utilizando computadoras mas modernas y tarjetas de red mas veloces. A responder, su sistema tiene una latencia muy alta debido a problemas de saturación en la base de datos, ya que alcanzo su limite operativo de manejo de registros en 2 millones 534 mil (20Gigabytes), por lo que se recomienda utilizar un servidor de mejor capacidad o utilizar un esquema de bases de datos distribuidas para repartir la carga de datos en diferentes servidores e instancias de SQL server para mejorar la productividad.

Integrar papeles de trabajo

Integrar el legajo de papeles de trabajo de la

auditoría.

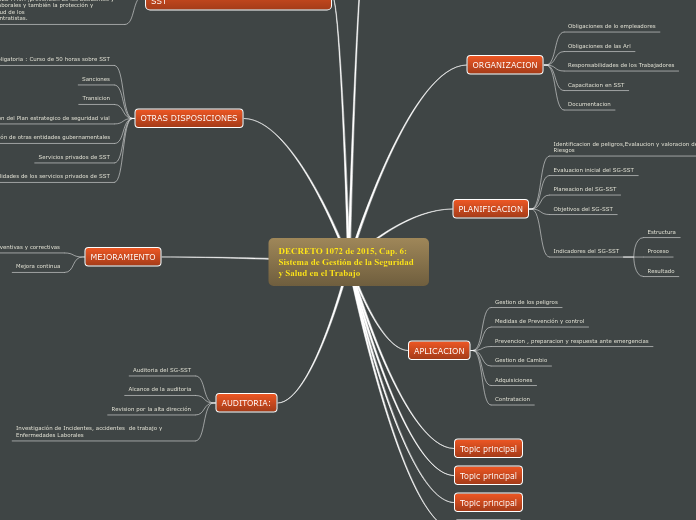

Se encuentra dentro los programas de Trabajo, en la etapa 2 llamada ejecución

Este paso consiste en reunir todos documentos técnicos el borrado en la auditoria para luego depurarlos, es decir revisarlos y corregir tanto errores de redacción y técnicos. Incluso se ve necesario volver a redactar los reportes de desviaciones de ser necesario para expresar de forma clara y concreta

Ejemplo

El inventario de hardware y la evaluación del control interno informático señalan desperdicio de recursos ya que los insumos de monitores tienen una edad promedio muy corta.

Papeles de Trabajo dentro de la AI / Sistemas

Son un conjunto de documentos preparados

por le auditor, que le permite disponer de

una información y de pruebas efectuadas

durante su actuación profesional en la

empresa, así como las decisiones tomadas

para formar su opinión

Dentro de los Papeles de trabajo para la auditoria de sistemas esta conformado por:

1. Nombre de la Empresa, 2. cargo del responsable de realizar la auditoría, 3. Hoja de Identificación, 4.Dictamen preliminar (borrador), 5. Fecha de emisión del dictamen final, 6. Periodo en que se realizó la auditoría,7. Identificación del legajo de papeles de trabajo, 7. Identificación del legajo de papeles de trabajo, 8. Guia de Auditoria,10. Inventarios

Análisis y evaluación del Sistema de Control Interno

Elaborar documentos de desviaciones encontradas

En la Empresa Amanecer al elaborar la documentación de desviaciones encontradas se describe lo siguiente: En la primera visita no se tuvo el acceso a la documentación. La empresa sólo cuenta con un equipo de cómputo físico, un servidor, un módem, y 3 máquinas virtuales. Se realizó un inventario del software con el que cuenta el servidor, además de revisar el software con el que cuentan las máquinas virtuales en cuanto a seguridad. Para revisar el software se obtuvieron los permisos correspondientes para ello.

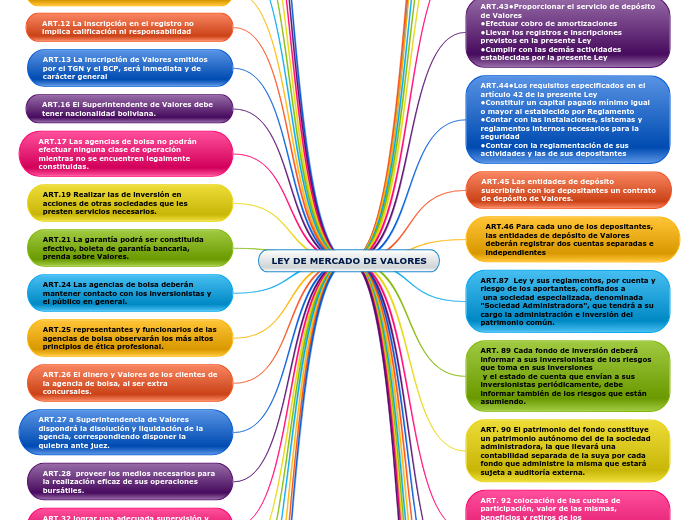

Controles, métodos de evaluación

Esta tiene función de vigilancia y evaluación mediante dictámenes, los auditores de tienen diferentes objetivos de los de cuentas, ellos evalúan eficiencia, costos y la seguridad con mayor visión, y realizan evaluaciones de tipo cualitativo.

Cumplen funciones de control dual en los diferentes departamentos, que puede ser normativa, la funciones del control interno es la siguientes determinar los propietarios y los perfiles según la clase de información, permitir a dos personas intervenir como medida de control, realizar planes de contingencias, dictar normas de seguridad informática, controla la calidad de software, es clara que esta medida permite la seguridad informática.

Análisis del riesgo informático / sistemas

El análisis de riesgos informáticos es un proceso que comprende la identificación de activos informáticos, sus vulnerabilidades y amenazas , a fin de determinar los controles adecuados para disminuir, transferir o evitar la ocurrencia del riesgo.

Existen varias herramientas en el mercado con las que se puede uno apoyar a la hora de evaluar los riesgos, principalmente en el proceso de evaluación de los mismos. Una vez terminado este proceso se debe documentar toda la información recabada para su análisis posterior.

Ejecución de las acciones programadas

Procedimientos para la recopilación de evidencias

El proceso de auditoria exige que el auditor de sistemas reúna evidencia, evalúe fortalezas y debilidades de los controles existentes basado en la evidencia recopilada, y que prepare un informe de auditoria que presente esos temas en forma objetiva a la gerencia.

Entrevistas. Cuestionarios. Encuestas. Observación. Inventarios. Muestreo. Experimentación.