av Sebastian Pinzon Prieto 6 år siden

352

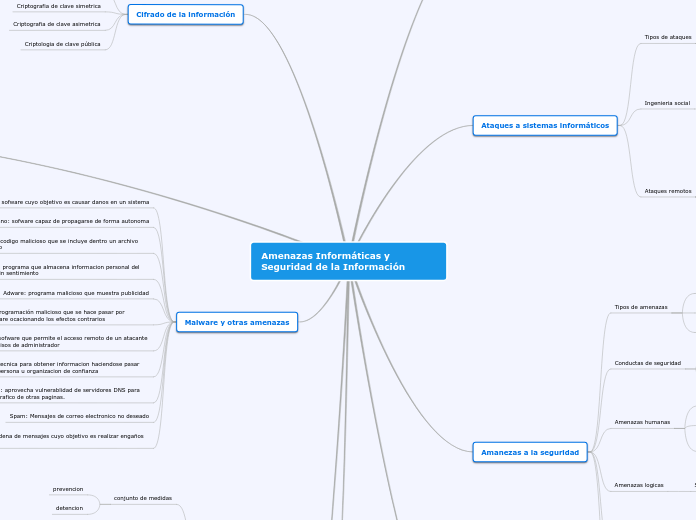

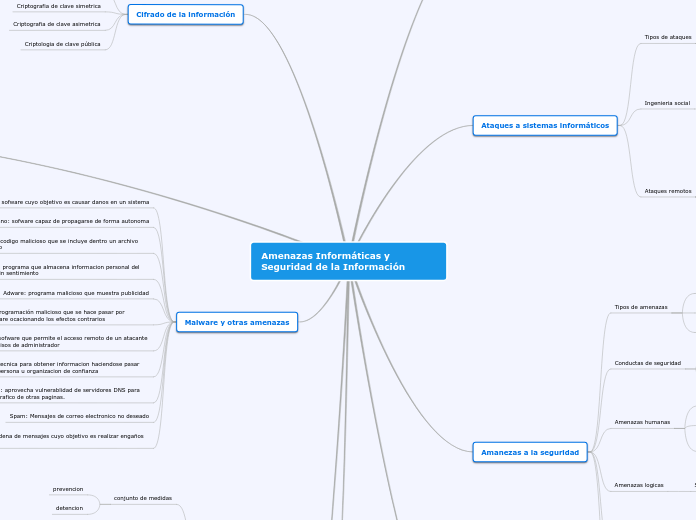

Amenazas Informáticas y Seguridad de la Información

av Sebastian Pinzon Prieto 6 år siden

352

Mer som dette

Vulnerabilidad del sofware errores o fallos de diseño del propio sistema

Sofware malicioso