av Jeisson Alberto 4 år siden

945

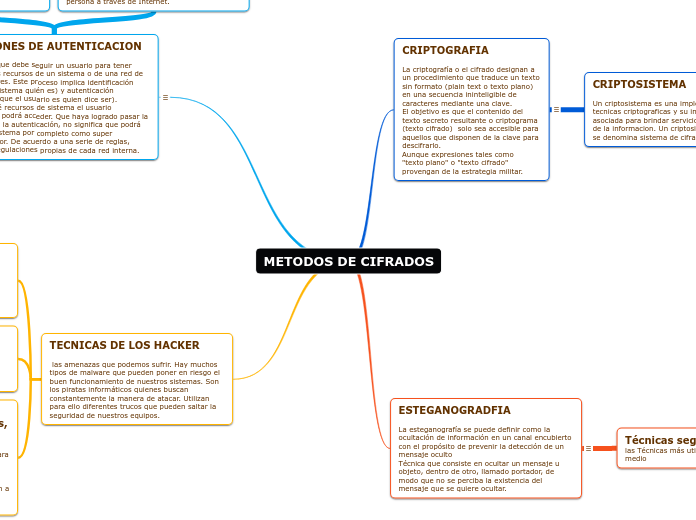

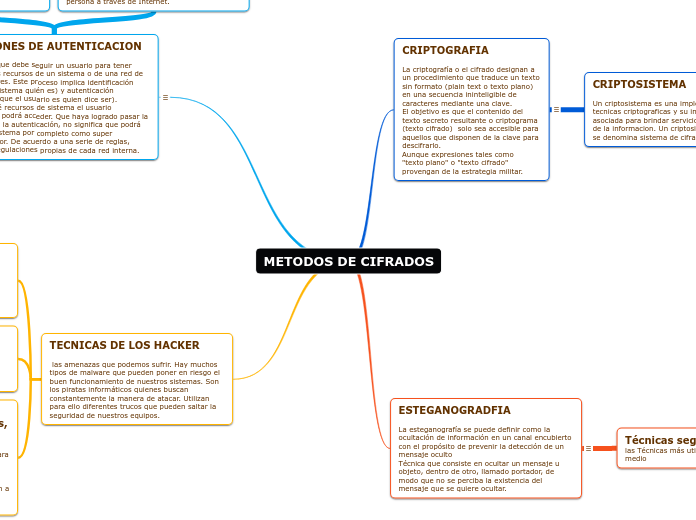

METODOS DE CIFRADOS

av Jeisson Alberto 4 år siden

945

Mer som dette

La autenticación

es el proceso de identificar a los usuarios y garantizar que los mismos sean quienes dicen ser.

define a qué recursos de sistema el usuario autenticado podrá acceder. Que haya logrado pasar la instancia de la autenticación, no significa que podrá utilizar el sistema por completo como super administrador. De acuerdo a una serie de reglas, normas y regulaciones propias de cada red interna.

La esteganografía

se puede definir como la ocultación de información en un canal encubierto con el propósito de prevenir la detección de un mensaje oculto

Técnica que consiste en ocultar un mensaje u objeto, dentro de otro, llamado portador, de modo que no se perciba la existencia del mensaje que se quiere ocultar.