av JHON LENON VARGAS TARRILLO 3 år siden

175

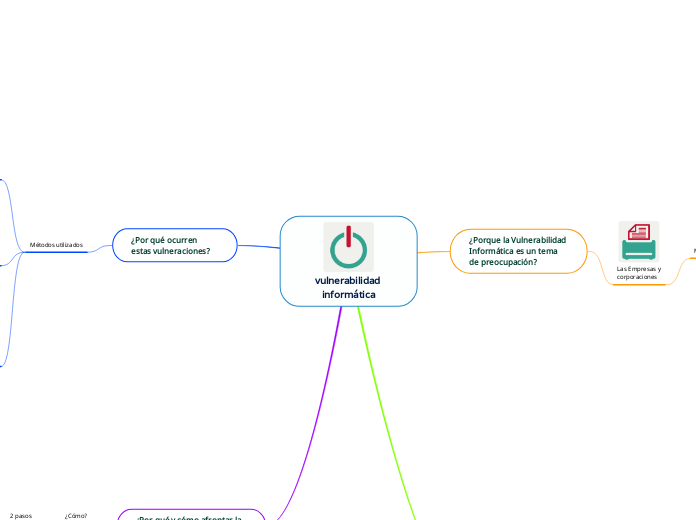

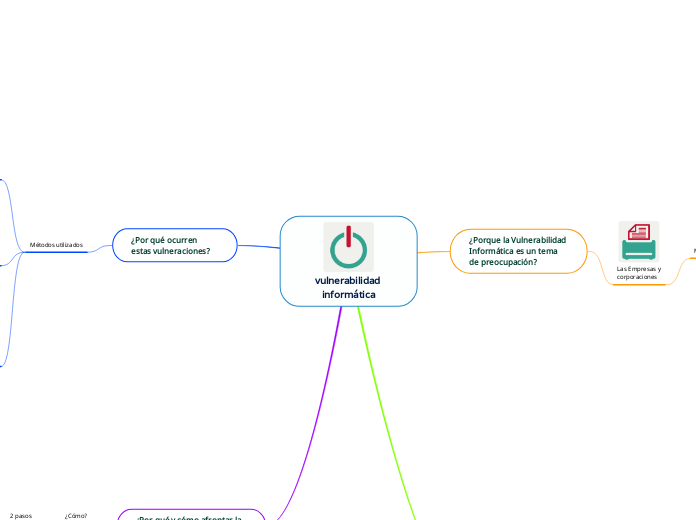

vulnerabilidad informática

av JHON LENON VARGAS TARRILLO 3 år siden

175

Mer som dette

Analizar y evaluar los riesgos

Medidas contra los riesgos más propensos según tu actividad

Conocer los riesgos del uso del internet

Tener un sistema de seguridad lógica y física

Pensar antes de publicar

No abrir ficheros adjuntos sospechosos

Tener cuidado con las descargas

No hacer click en los enlaces que resulten sospechosos

Mantener el sistema operativo y el navegador actualizados

Utilizar un antivirus que analice todas las descargas

mediante

Troyanos y back doors

Lenguaje de programación

Descuidos al programar

Contraseñas muy debiles

Phishing

Secuestros

Mediante las redes sociales

Mediante hackers

Robos de seguridad y baja economia

Falsos premios a través de tus tarjetas de crédito

Transacciones falsas hacia otras personas

Robos de dinero

Tienen

Servidores

La Creación de Programas

El mal uso de Distintas Herramientas

La Creación de Virus Informáticos

Almacenan Partes de de nuestra Información

Un robo puede perjudicar a nuestra privacidad

Tienen como Consecuencia

La Extorsión para evitar la divulgación de la misma

Uso Ilegal de sus Dispositivos

Almacenan Datos de sus Productos

Facilita la piratería por parte de terceros

Tiene como Consecuencia

La Estafa con Productos Inútiles

La Venta de Productos Alterados