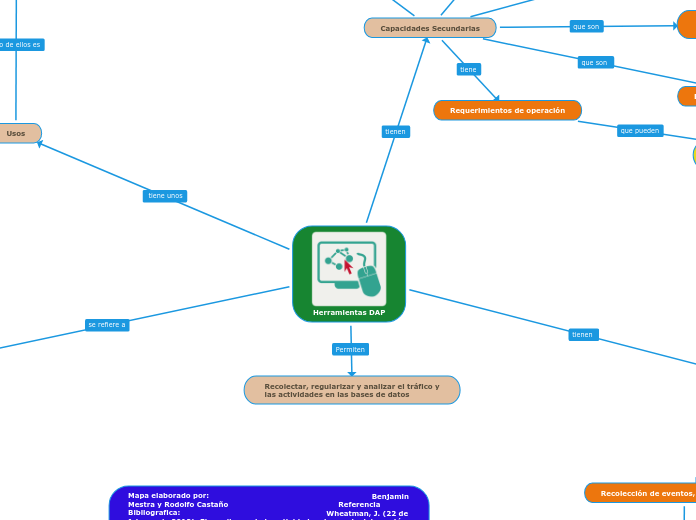

Herramientas DAP

Recolectar, regularizar y analizar el tráfico y las actividades en las bases de datos

A las suites de herramientas que se utilizan para apoyar la identificación y reportar

comportamiento inapropiado, ilegal o de otra forma indeseable en las RDBMSs

Descubrimiento y clasificación.

Gestión de vulnerabilidades.

Análisis al nivel de aplicación.

Prevención de intrusión.

Soporte de seguridad de datos no estructurados.

Integración de gestión de identidad y acceso.

Soporte de gestión de riesgos.

Capacidades Esenciales

Recolección de eventos, análisis e informe

recolectan, engloban, regularizan y analizan información de un número de bases de datos y fuentes de aplicaciones diversas, y proveen un mecanismo de respuesta y flujo de trabajo (es decir, definen que debe suceder cuando ocurre un potencial incidente de seguridad).

Gestión y auditoria de la Política de Seguridad de la base de datos

La capacidad de estandarizar las normas, la configuración y la notificación a través de todas las plataformas compatibles, mientras que provee controles basados en roles para la configuración e informe para apoyar la discriminación de tareas.

Monitoreo de usuario privilegiado

El monitoreo y alerta en tiempo real para captar actividad administrativa inapropiada, ya sea deliberada

Capacidades Secundarias

Prevención y bloqueo de acceso/ataques

capacidad para proveer bloqueo en tiempo real de actividad obviamente inapropiada o maliciosa

Descubrimiento y clasificación

llevar un registro de los cambios en las bases de datos y en los datos que almacenan

Vulnerabilidad y gestión de la configuración

Las capacidades de escaneo más profundas que las herramientas de gestión de la vulnerabilidad en red, incluyendo el escaneo de parches faltantes y otras malas configuraciones

Auditoría y monitoreo de usuarios y aplicaciones

La capacidad para recolectar y analizar los componentes de acceso de datos del tráfico de aplicaciones es un desafío para la mayoría de las empresas

Evaluación de usuarios y permisos

Las bases de datos mantienen sus propias reservas de identidad y normas, y, como los permisos de usuario son frecuentemente evaluados al nivel de la aplicación

Requerimientos de operación

Implementarse utilizando una combinación de dos arquitecturas básicas

Recolectores de red: Éstos son rápidos y centralizados y no añaden gastos a la capa de servidor

Recolectores agente: Estas pequeñas piezas de código capturan actividades locales o datos registrados y los mandan a un lugar centralizado para su recolección y análisis

Usos

El monitoreo de usuarios privilegiados (el caso de uso más común) se enfoca en monitorear, analizar e informar sobre las acciones llevadas a cabo por usuarios (como DBAs y administradores de aplicación) con un alto nivel de acceso a datos dentro de la base de datos

El monitoreo de usuarios de aplicaciones (menos común, pero cada vez más importante) se enfoca en la actividad de usuarios finales y aplicaciones que se conectan a la base de datos.