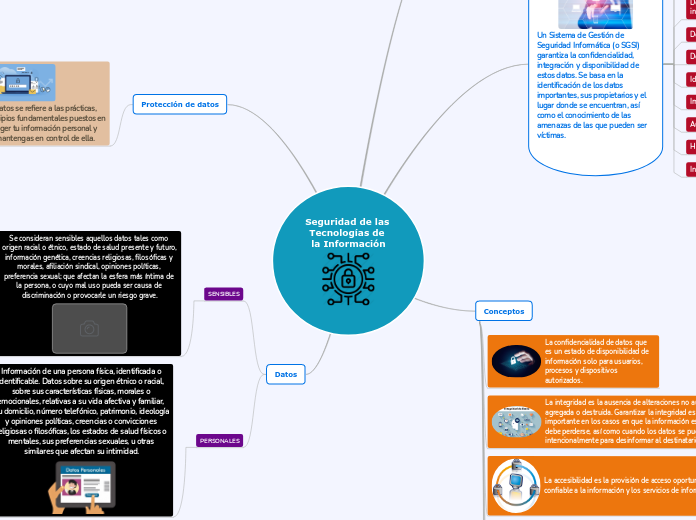

Seguridad de las Tecnologías de la Información

Un Sistema de Gestión de Seguridad Informática (o SGSI) garantiza la confidencialidad, integración y disponibilidad de estos datos. Se basa en la identificación de los datos importantes, sus propietarios y el lugar donde se encuentran, así como el conocimiento de las amenazas de las que pueden ser víctimas.

Estudiar la norma ISO 27001

Garantizar el compromiso de la alta dirección

Determinar la política y alcances de la seguridad de la información

Definir el método para evaluar los riesgos

Definir acciones y objetivos para gestionar los riesgos

Identificar, analizar y evaluar los riesgos

Implementación de la norma ISO 27001:2013

Auditoría interna, revisión del proceso y mejoras

Hacer una pre evaluación

Iniciar la certificación

Conceptos

La confidencialidad de datos que es un estado de disponibilidad de información solo para usuarios, procesos y dispositivos autorizados.

La integridad es la ausencia de alteraciones no autorizadas, información agregada o destruida. Garantizar la integridad es especialmente importante en los casos en que la información es de gran valor y no debe perderse, así como cuando los datos se pueden cambiar intencionalmente para desinformar al destinatario.

La accesibilidad es la provisión de acceso oportuno y confiable a la información y los servicios de información.

La autenticidad es la capacidad de identificar de forma exclusiva al autor o fuente de información. La autenticidad de los datos electrónicos a menudo se verifica por medios como una firma digital electrónica.

No rechazo de la autoría de la información, así como el hecho de su envío o recepción. El no rechazo puede garantizarse mediante firma digital y otros medios y protocolos criptográficos.

La autorización verifica su identidad y habilita la autorización. Una política de autorización dicta lo que su identidad tiene permitido hacer.

Considerando que las políticas de autorización definen a qué puede acceder una identidad individual o grupal, los controles de acceso (también llamados permisos o privilegios) son los métodos que utilizamos para hacer cumplir estas políticas.

Regularizar el Ciberespacio es uno de los principales retos de todos los gobiernos y administracionesy su diseño se basa en proporcionar la seguridad necesaria para que nuestras vidas y nuestra propia información no sea un elemento vulnerable, sino que un beneficio.

Conjunto de medidas preventivas y reactivas que permiten resguardar y proteger la información. Todas aquellas políticas de uso y medidas que afectan al tratamiento de los datos que se utilizan en una organización.

Basada en 4 pilares:

-Disponibilidad

-Confidencialidad

-Integridad

-Autenticación

Disponibilidad: Acceso a la información cuando se requiere, teniendo en cuenta la privacidad.

Confidencialidad: Información accesible solo para personal autorizado.

Integridad: Información correcta sin modificaciones no autorizadas ni errores.

Autenticación: Información procedente de un usuario que es quien dice ser.

Protección de datos

La protección de datos se refiere a las prácticas, salvaguardas y principios fundamentales puestos en ejercicio para proteger tu información personal y asegurar que te mantengas en control de ella.

Datos

SENSIBLES

Se consideran sensibles aquellos datos tales como origen racial o étnico, estado de salud presente y futuro, información genética, creencias religiosas, filosóficas y morales, afiliación sindical, opiniones políticas, preferencia sexual; que afectan la esfera más íntima de la persona, o cuyo mal uso pueda ser causa de discriminación o provocarle un riesgo grave.

PERSONALES

Información de una persona física, identificada o identificable. Datos sobre su origen étnico o racial, sobre sus características físicas, morales o emocionales, relativas a su vida afectiva y familiar, su domicilio, número telefónico, patrimonio, ideología y opiniones políticas, creencias o convicciones religiosas o filosóficas, los estados de salud físicos o mentales, sus preferencias sexuales, u otras similares que afectan su intimidad.

BIBLIOGRAFIA

-Ceupe, B. (2020, 13 mayo). ¿Cuáles son los objetivos de la seguridad de la información? Ceupe. https://www.ceupe.com/blog/cuales-son-los-objetivos-de-la-seguridad-de-la-informacion.htmlEnfermería

-M. R. Y. (2020, 5 febrero). Gestión de la seguridad informática. Ocronos - Editorial Científico-Técnica. https://revistamedica.com/gestion-seguridad-informatica/ESAN

-Graduate School of Business. (2016). ¿Cómo implementar un Sistema de Gestión de Seguridad de la Información? Tecnología | Apuntes empresariales | ESAN. https://www.esan.edu.pe/apuntes-empresariales/2016/05/como-implementar-un-sistema-de-gestion-de-seguridad-de-la-informacion/ESAN

-Graduate School of Business. (2018a). Sistema de Gestión de Seguridad Informática: ¿por qué es útil y cómo se aplica? Gestión de Proyectos | Apuntes empresariales | ESAN. https://www.esan.edu.pe/apuntes-empresariales/2018/08/sistema-de-gestion-de-seguridad-informatica-por-que-es-util-y-como-se-aplica/#:%7E:text=Un%20Sistema%20de%20Gesti%C3%B3n%20de,y%20disponibilidad%20de%20estos%20datos.&text=Una%20forma%20de%20garantizar%20la,los%20SGSI%3A%20las%20ISO%2027001.ESAN

-Graduate School of Business. (2018b, mayo 8). Seguridad informática: un aspecto esencial para las empresas actuales. Tecnología | Actualidad | ESAN. https://www.esan.edu.pe/conexion/actualidad/2018/05/08/seguridad-informatica-un-aspecto-esencial-para-las-empresas-actuales/

-Gonzalez, L. (2020, 5 febrero). ¿Qué es la Triada de la Información? QVINTVS. https://qvintvs.mx/que-es-la-triada-de-la-informacion/#:%7E:text=En%20la%20comunidad%20de%20la,o%20triada%20de%20la%20informaci%C3%B3n.Iglesia, E. D. (2015). La necesidad de regularizar el ciberespacio.

-CiberCampus. https://www.campusciberseguridad.com/blog/item/117-la-necesidad-de-regularizar-el-ciberespacioOnLine, P. C. (2020, 12 marzo). La tríada CIA: Definición, componentes y ejemplos. Cambio Digital. https://cambiodigital-ol.com/2020/03/la-triada-cia-definicion-componentes-y-ejemplos/Pisanu, G. (2018, 17 septiembre).

-Protección de datos: ¿por qué es importante y cómo debes hacerlo? Access Now. https://www.accessnow.org/proteccion-de-datos-es-importante/Prodato Protección de Datos Personales. (2019, 28 junio).

-Glosario. Protección de Datos Personales. https://prodato.mx/lfpdppp/glosario/#:%7E:text=Datos%20personales%20sensibles%3A%20Se%20consideran,de%20la%20persona%2C%20o%20cuyoTecon Soluciones Informáticas. (2020, 28 enero). La Seguridad de la Información. Tecon. https://www.tecon.es/la-seguridad-de-la-informacion/

WENDOLYNE MORALES MENDOZA

ACTIVIDAD: Seguridad de las Tecnologías de la Información

UNIDA 1: Seguridad de las tecnologías de la información

ASESOR: Roberto Carlos Gutiérrez Marin