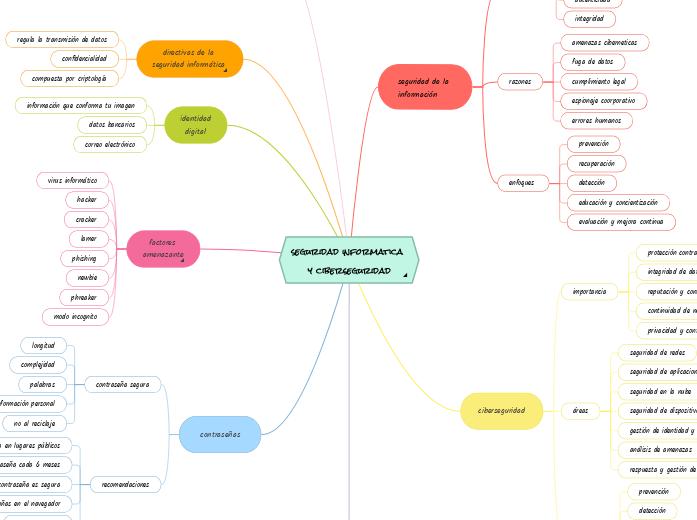

seguridad informatica y ciberseguridad

.monica-writing-entry-btn {

position: absolute;

right: 1px;

bottom: 1px;

pointer-events: all;

cursor: pointer;

user-select: none;

-webkit-user-drag: none;

display: flex;

flex-direction: row;

justify-content: center;

align-items: center;

background: transparent;

transition: all ease 0.2s;

border-radius: 20px;

border: 1px solid transparent;

}

.monica-writing-clickable-item {

cursor: pointer;

user-select: none;

-webkit-user-drag: none;

display: flex;

flex-direction: row;

justify-content: center;

align-items: center;

padding: 0 4px;

height: 26px;

color: #a0a0a0;

}

.monica-writing-clickable-item.monica-writing-first {

border-top-left-radius: 20px;

border-bottom-left-radius: 20px;

}

.monica-writing-clickable-item.monica-writing-last {

border-top-right-radius: 20px;

border-bottom-right-radius: 20px;

}

.monica-writing-clickable-item:hover {

color: #3872e0;

}

.monica-writing-divider {

background-color: #eeeeee;

min-width: 1px;

height: 12px;

}

.monica-writing-entry-btn:hover {

background: #ffffff;

border: 1px solid rgba(115, 114, 120, 0.15);

}

.monica-writing-caret {

width: 1.5px;

background-color: #3872e0;

pointer-events: none;

position: absolute;

border-radius: 1px;

}

.monica-writing-caret-head {

background-color: #3872e0;

width: 6px;

height: 6px;

border-radius: 6px;

position: absolute;

left: -2.25px;

}

@media print {

.monica-writing-entry-btn {

display: none;

}

}

^

seguridad de la información

objetivos

confidencialidad

disponibilidad

autenticidad

integridad

razones

amenazas ciberneticas

fuga de datos

cumplimiento legal

espionaje coorporativo

errores humanos

enfoques

prevención

recuperación

detección

educación y concientización

evaluación y mejora continua

ciberseguridad

importancia

protección contra amenazas cibernéticas

integridad de datos

reputación y confianza

continuidad de negocio

privacidad y confidencialidad

áreas

seguridad de redes

seguridad de aplicaciones

seguridad en la nube

seguridad de dispositivos

gestión de identidad y acceso

análisis de amenazas

respuesta y gestión de incidentes

enfoques

prevención

detección

respuesta

educación y concientización

evaluación y mejora continua

seguridad lógica

protege los datos

solo acceden personas autorizadas

directivas de la seguridad informática

.monica-writing-entry-btn {

position: absolute;

right: 1px;

bottom: 1px;

pointer-events: all;

cursor: pointer;

user-select: none;

-webkit-user-drag: none;

display: flex;

flex-direction: row;

justify-content: center;

align-items: center;

background: transparent;

transition: all ease 0.2s;

border-radius: 20px;

border: 1px solid transparent;

}

.monica-writing-clickable-item {

cursor: pointer;

user-select: none;

-webkit-user-drag: none;

display: flex;

flex-direction: row;

justify-content: center;

align-items: center;

padding: 0 4px;

height: 26px;

color: #a0a0a0;

}

.monica-writing-clickable-item.monica-writing-first {

border-top-left-radius: 20px;

border-bottom-left-radius: 20px;

}

.monica-writing-clickable-item.monica-writing-last {

border-top-right-radius: 20px;

border-bottom-right-radius: 20px;

}

.monica-writing-clickable-item:hover {

color: #3872e0;

}

.monica-writing-divider {

background-color: #eeeeee;

min-width: 1px;

height: 12px;

}

.monica-writing-entry-btn:hover {

background: #ffffff;

border: 1px solid rgba(115, 114, 120, 0.15);

}

.monica-writing-caret {

width: 1.5px;

background-color: #3872e0;

pointer-events: none;

position: absolute;

border-radius: 1px;

}

.monica-writing-caret-head {

background-color: #3872e0;

width: 6px;

height: 6px;

border-radius: 6px;

position: absolute;

left: -2.25px;

}

@media print {

.monica-writing-entry-btn {

display: none;

}

}

^

regula la transmisión de datos

confidencialidad

compuesta por criptología

identidad digital

información que conforma tu imagen

datos bancarios

correo electrónico

factores amenazantes^

virus informático

hacker

cracker

lamer

phishing

newbie

phreaker

modo incognito

contraseñas

contraseña segura

longitud

complejidad

palabras

información personal

no al reciclaje

recomendaciones

tener cuidado al ingresar la contraseña en lugares públicos

cambiar la contraseña cada 6 meses

verificar si tu contraseña es segura

no guardar las contraseñas en el navegador

no compartirlas

claves de la seguridad informática

crítica

valiosa

sensible