Hacker Mapas mentais - Galeria pública

Explore a nossa vasta coleção pública de mapas mentais hacker criados por utilizadores do Mindomo em todo o mundo. Aqui, você pode encontrar todos os diagramas públicos relacionados a hacker. Pode ver estes exemplos para se inspirar. Alguns diagramas dão-lhe também o direito de os copiar e editar. Esta flexibilidade permite-lhe utilizar estes mapas mentais como modelos, poupando tempo e dando-lhe um ponto de partida sólido para o seu trabalho. Pode contribuir para esta galeria com os seus próprios diagramas, depois de os tornar públicos, e pode ser uma fonte de inspiração para outros utilizadores e aparecer aqui.

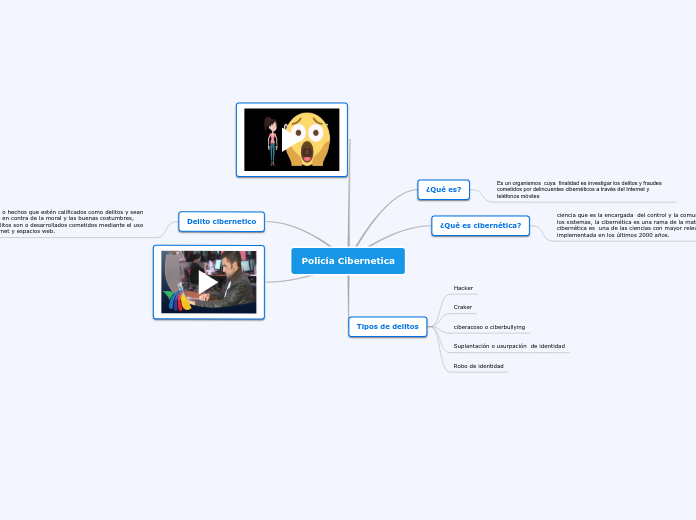

Policía Cibernetica

por LUEVANO CANTO LUEVANO CANTO

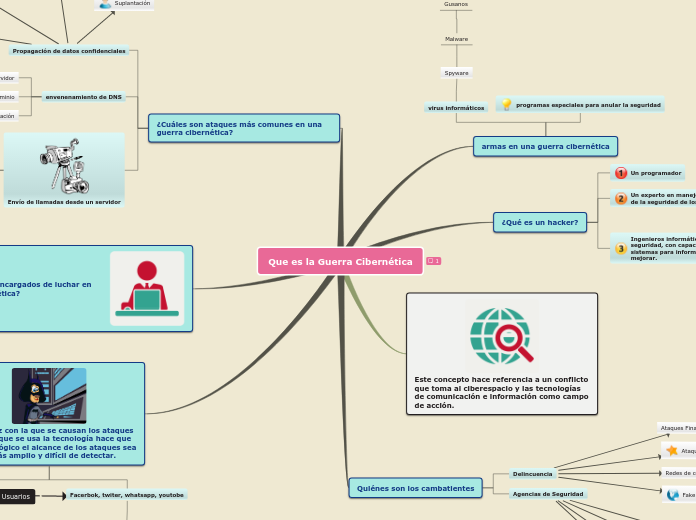

Que es la Guerra Cibernética

por Aura Báez

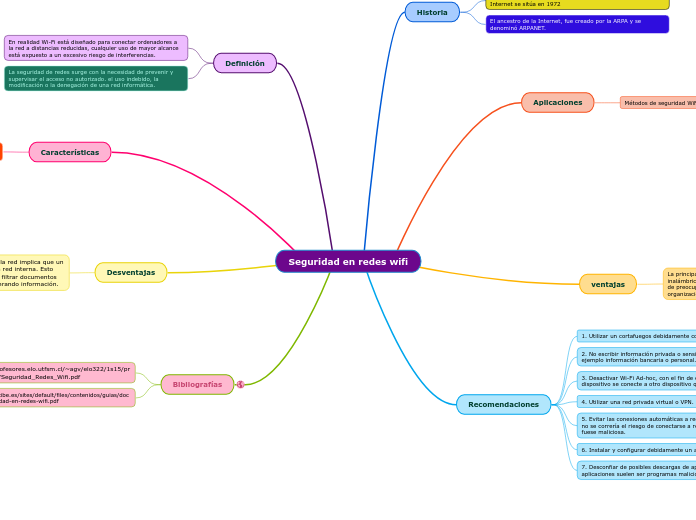

Seguridad en redes wifi

por Marina Fajardo

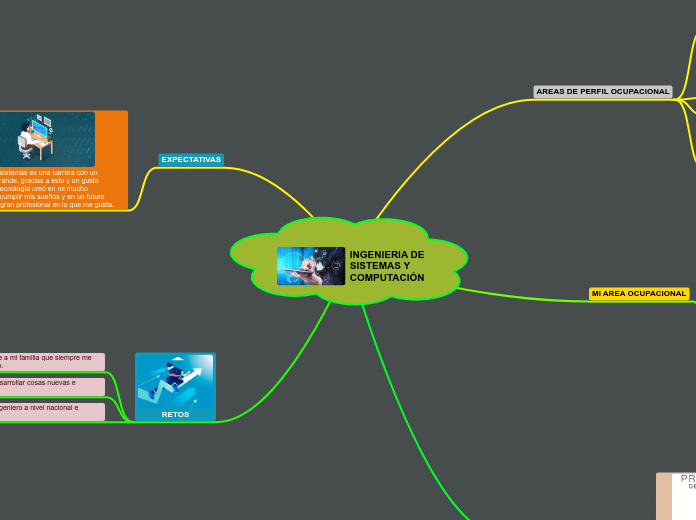

INGENIERIA DE SISTEMAS Y COMPUTACIÓN

por ELKIN MONTOYA MALAVER

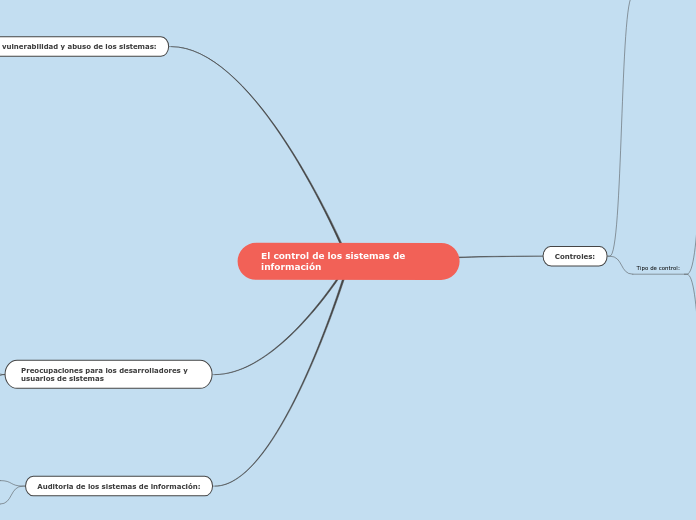

El control de los sistemas de información

por Monik Muñoz

Organigrama

por Karla Georgina Espino Gutierrez

VIRUS

por jihan zambrano

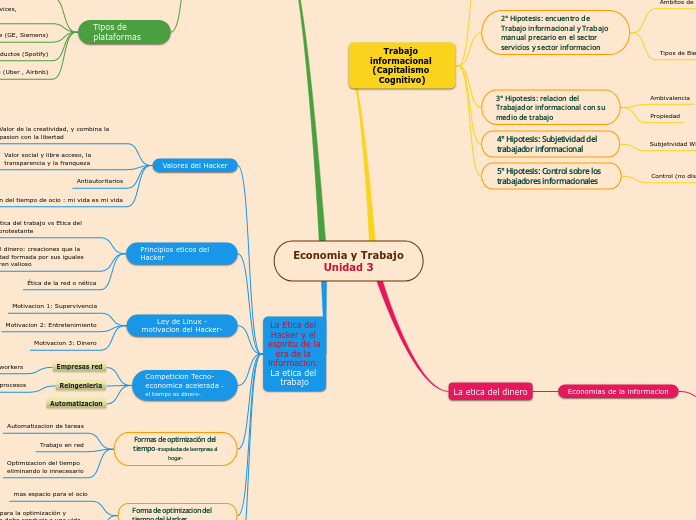

Economia y Trabajo Unidad 3

por MARIA DEL CARMEN PAREDES

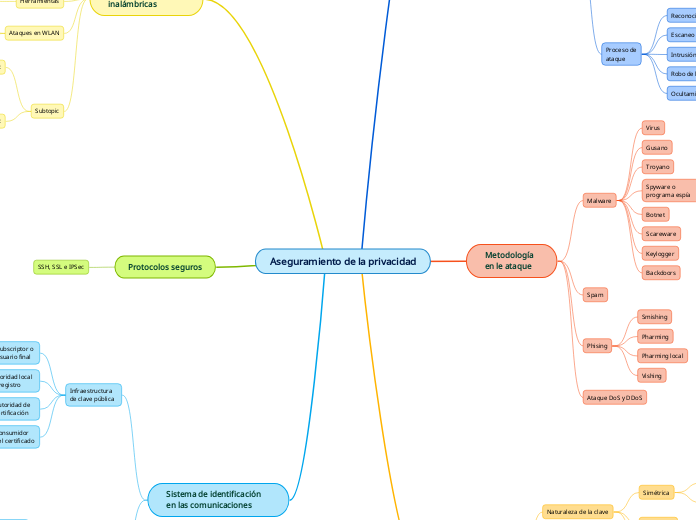

Aseguramiento de la privacidad

por Remigio Andújar Sánchez

Las Tecnologías de la información y la comunicación

por Lianys Castillo

Inseguridad ciberneutica

por Nicolle Reveles

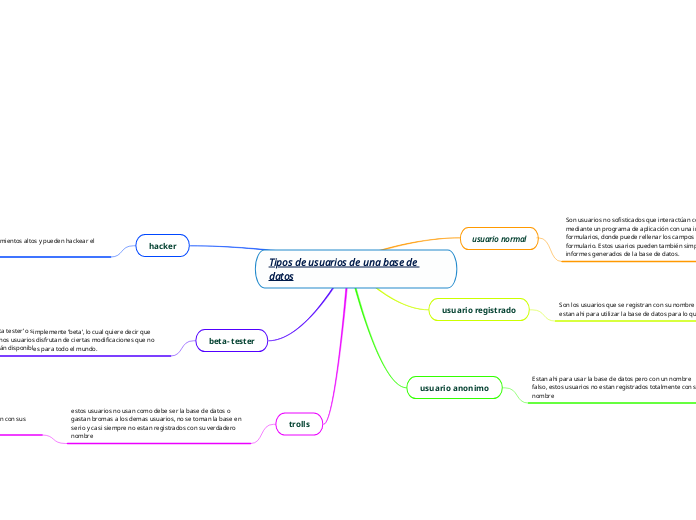

Tipos de usuarios de una base de datos

por Gabriel Eduardo Varela Sotelo

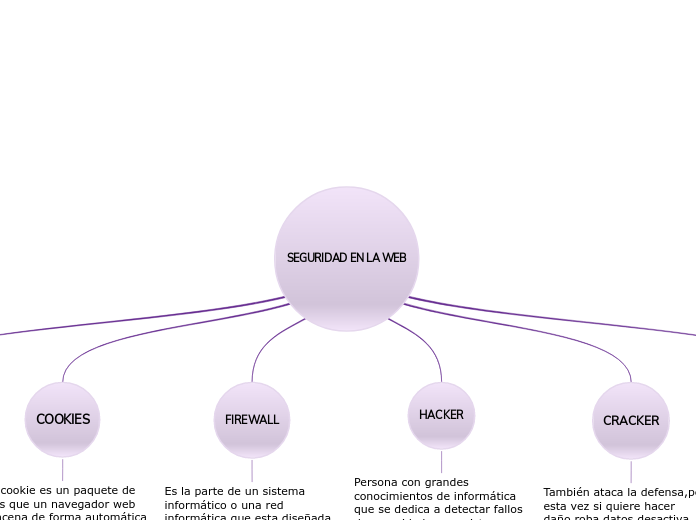

SEGURIDAD EN LA WEB

por Fabiola Vega

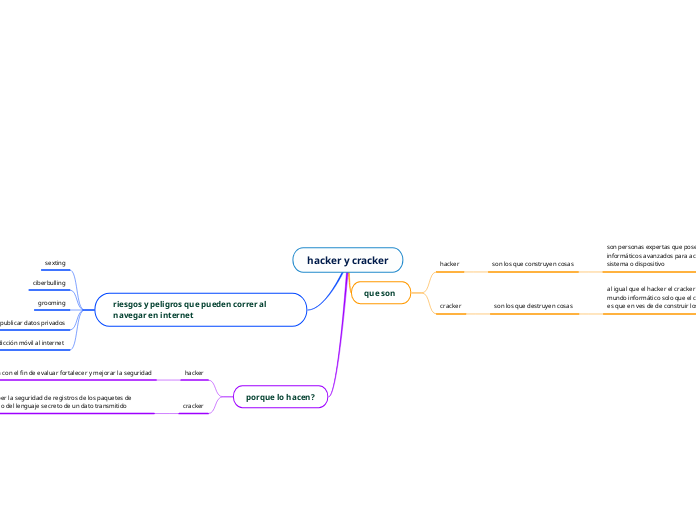

hacker y cracker

por salome OSORIO

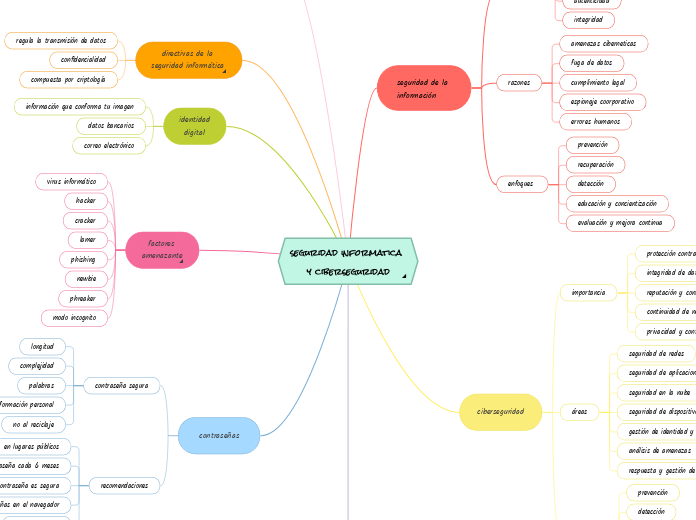

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; background: transparent; transition: all ease 0.2s; border-radius: 20px; border: 1px solid transparent; } .monica-writing-clickable-item { cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; padding: 0 4px; height: 26px; color: #a0a0a0; } .monica-writing-clickable-item.monica-writing-first { border-top-left-radius: 20px; border-bottom-left-radius: 20px; } .monica-writing-clickable-item.monica-writing-last { border-top-right-radius: 20px; border-bottom-right-radius: 20px; } .monica-writing-clickable-item:hover { color: #3872e0; } .monica-writing-divider { background-color: #eeeeee; min-width: 1px; height: 12px; } .monica-writing-entry-btn:hover { background: #ffffff; border: 1px solid rgba(115, 114, 120, 0.15); } .monica-writing-caret { width: 1.5px; background-color: #3872e0; pointer-events: none; position: absolute; border-radius: 1px; } .monica-writing-caret-head { background-color: #3872e0; width: 6px; height: 6px; border-radius: 6px; position: absolute; left: -2.25px; } @media print { .monica-writing-entry-btn { display: none; } }

por LUCIA VALERIA DAVILA NUÑEZ

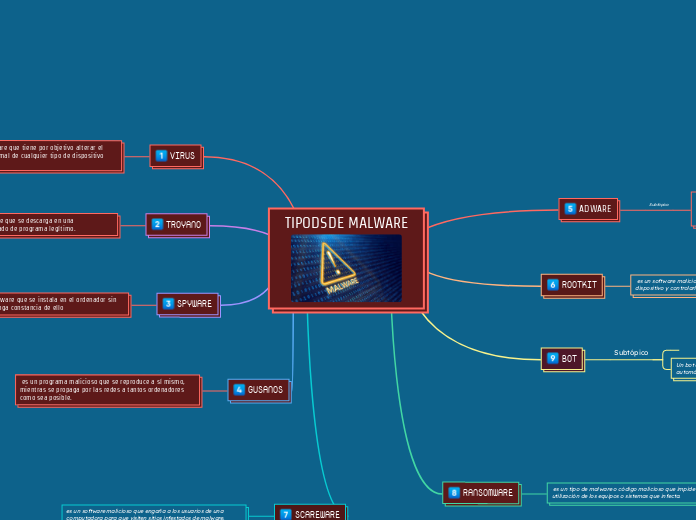

TIPODSDE MALWARE

por Jhon D'a