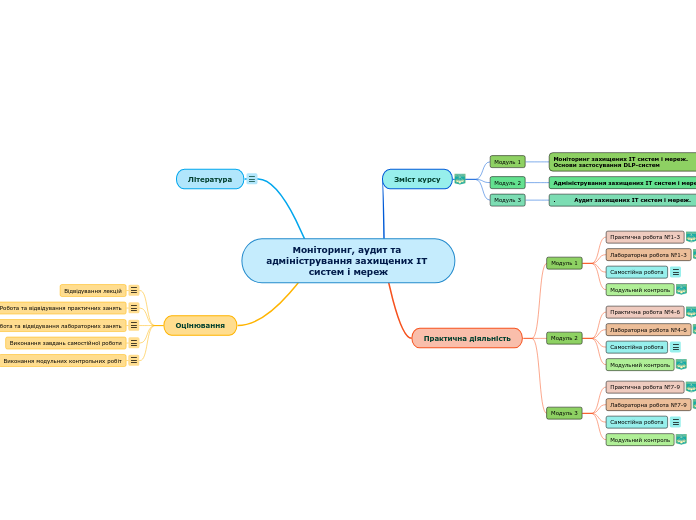

Моніторинг, аудит та адміністрування захищених ІТ систем і мереж

Оцінювання

Виконання модульних контрольних робіт

У курсі передбачено 3 модульні контрольні роботи, тому за їх виконання студент може отримати максимум 75 балів

Виконання завдань самостійної роботи

У курсі передбачено 10 самостійних робіт, тому за їх виконання студент може отримати максимум 50 балів

Робота та відвідування лабораторних занять

У курсі передбачено 3 лабораторних роботи, за їх відвідування та активну роботу на них студент може отримати максимум 33 бали

Робота та відвідування практичних занять

У курсі передбачено 3 практичних роботи, тому за їх відвідування та активну роботу на них студент може отримати максимум 33 бали

Відвідування лекцій

У курсі передбачено 10 лекцій, тому за їх відвідування студент може отримати максимум 10 балів

Література

Основні (базові):

- Бурячок В.Л., Толюпа С.В., Аносов А.О., Козачок В.А., Лукова-Чуйко Н.В. Системний аналіз та прийняття рішень в інформаційній безпеці: підручник. / В.Л. Бурячок, С.В.Толюпа, А.О. Аносов, В.А.Козачок, Н.В. Лукова-Чуйко / – К.:ДУТ, 2015. – 345 с.

- Бурячок В. Л.Інформаційний та кіберпростори: проблеми безпеки, методи та засоби боротьби. [Підручник]. / В. Л. Бурячок, Г.М.Гулак, В.Б. Толубко. – К. : ТОВ «СІК ГРУП УКРАЇНА», 2015. – 449 с.

- Бурячок В. Л.Інформаційний та кіберпростори: проблеми безпеки, методи та засоби боротьби. [Посібник]. / В. Л. Бурячок, С.В.Толюпа, В.В.Семко, Л.В.Бурячок, П.М.Складанний Н.В. Лукова-Чуйко/ – К. : ДУТ - КНУ, 2016. – 178 с

- Інформаційна технологія. Методи і засоби забезпечення безпеки. Методологія оцінки безпеки інформаційних технологій - Information technology. Security techniques. Methodology for IT security evaluation : ГОСТ Р ІСО / МЕК 18045-2008. - М. : ІПК «Видавництво стандартів», 2008. - 234 с.

- Інформаційна технологія. Методи і засоби забезпечення безпеки. Частина 1. Концепція та моделі менеджменту безпеки інформаційних і телекомунікаційних технологій : ГОСТ Р ІСО / МЕК 13335-1-2006. - Введ. 2007.05.31. - М.: ІПК «Видавництво стандартів», 2007. - 23 с.

- Інформаційні технології. Звід правил з управління захистом інформації : ISO/IEC 27002:2005 (E). - М.: Компанія «Технорматів», 2007. - 117 с.

- Кононович В.Г. Технічна експлуатація систем захисту інформації телекомунікаційних мереж. Загальне користування : Ч. 4. Інформаційна безпека комунікаційних мереж та послуг. Реагування на атаки. Навчальний посібник / В.Г. Кононович, С.В. Гладиш. - Одеса : ОНАЗ ім. О.С. Попова, 2009. - 208 с.

- Курило А.П. Аудит інформаційної безпеки / Курило А.П. - М. : БДЦ - прес, 2006. - 304 с.

- Організація щодо реагування на інциденти та обробка інцидентів безпеки : посібник для організації електрозв'язку. Рекомендація МСЕ - Т E.409 (ITU - Т E.409) / Женева. - 22 с. - (Рекомендація Міжнародної організації телекомунікацій).

- Комп’ютерні мережі: навч. посіб. для технічних спец. вищих навч. закл. Кн. 2. - Львів: Магнолія 2006, 2014. - 327 с.

- Богуш В.М., Юдін О.К. Основи інформаційної безпеки держави. – К.: “МК-Прес”, 2005 – 432 с.

- ДСТУ 3396.2-97. Захист інформації. Технічний захист інформації. Терміни та визначення.

Додаткові

- Guidelines for auditing management systems : ISO 9011:2011 // International Organization for Standardization (ISO). - 2011. - 52 р.

- Herrmann D.S. Complete Guide to Security and Privacy Metrics: Measuring Regulatory Compliance, Operational Resilience, and ROI / D.S. Herrmann. - Auerbach Publications. - 2007. - 824 p. Scott Mueller. Upgrading and Repairing Networks, Third Edition. Que, 2002.

- Panoc C. Lekkas. Network Processors. The McGraw-Hill Companies, 2003.

- International Standard ISO/IEC 17799. Information technology - Code of practice for information security management. First edition 2000-12-01.

- International Standard ISO 7498-2: 1989 Information processing systems. - Open Systems Interconnection. - Basic Reference Model. - Part 2: Security Architecture. - First edition. -15.02.1989. - 32 p.ДСТУ 2226--93. Автоматизовані системи. Терміни та визначення.

Інтернет джерела

- An improved algorithm for CIOQ switches. Yossi Azar, Ybssi Richter. [електронний ресурс] http://portal.acm.org

- European Network and Information Security Agency (ENISA) [електронний ресурс] // Режим доступу: http:// www.enisa.europa.eu.

- Сайт навчальної бази даних «SciVerse ScienceDirect» [електронний ресурс] http://www.sciencedirect.com

- Сайт Інституту інженерів по електротехніці и електроніці (IEEE,Institute of Electrical and Electronics Engineers) [електронний ресурс] http://www.ieee.org

- Державний центр кіберзахисту Державної служби спеціального зв’язку та захисту інформації України [Електронний ресурс]. – Режим доступу: https://cert.gov.ua

- Інформаційний перелік документів Фонду нормативних документів у сфері технічного та криптографічного захисту інформації. [Електронний ресурс] – Режим доступу: http://www.dsszzi.gov.ua/dsszzi/control/uk/publish/article?art_id=89740&cat_id=8973

Практична діяльність

https://elearning.kubg.edu.ua/mod/assign/view.php?id=614431

https://elearning.kubg.edu.ua/mod/assign/view.php?id=614432

Лабораторна робота №7-9

Практична робота №7-9

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711811

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711812

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711813

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711814

Лабораторна робота №4-6

Практична робота №4-6

Модульний контроль

Самостійна робота

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711807

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711808

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711809

https://elearning.kubg.edu.ua/mod/assign/view.php?id=711810

Лабораторна робота №1-3

Практична робота №1-3

https://elearning.kubg.edu.ua/mod/resource/view.php?id=460513

Зміст курсу

Модуль 3

. Аудит захищених ІТ систем і мереж. .

Основні підходи до реалізації моніторингу та аудиту безпеки інформації. Заходи щодо аудиту захищених ІТ- систем. Моніторинг стану ІТ систем і мереж з використанням сканерів безпеки. Дослідження засобів перешкоджання аудиту інформації в ІТ системі. Моніторинг поточного функціонування ІТ систем і мереж. Аудит цілісності файлових систем.

Модуль 2

Адміністрування захищених ІТ систем і мереж.

Адміністрування інформаційних систем і політика безпеки ІТС. Захист інформації в комп’ютерних мережах, функції адміністратора безпеки. Заходи щодо адміністрування базових інформаційних служб. Адміністрування за допомогою вбудованих та програмних засобів. Системи виявлення вторгнень. Побудова захищених мереж відповідно до моделі взаємодії відкритих систем. Налаштування програмного комплексу SearchInform для контролю мережі.

Модуль 1

Моніторинг захищених ІТ систем і мереж. Основи застосування DLP-систем

Моніторинг захищених ІТ систем і мереж. Моніторинг безпеки інформаційної системи. Виявлення мережевих атак шляхом аналiзу трафiка. Системи запобігання витоку інформації. Лабораторна робота. Моніторинг стану ІТ систем і мереж з використанням сканерів безпеки. Реалізація оперативного контролю за діями користувачів.