realizată de Анастасия Смирнова 4 ani în urmă

491

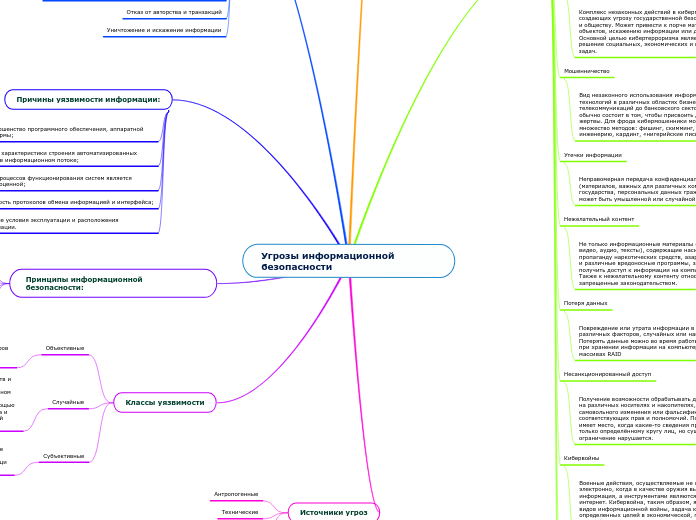

Угрозы информационной безопасности

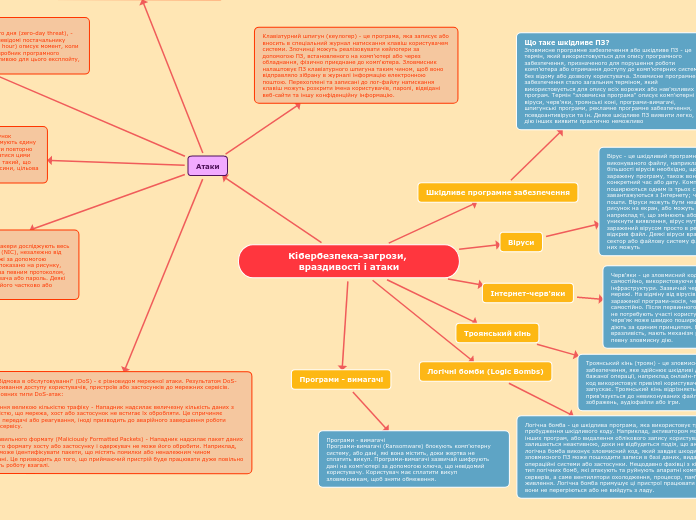

В современном мире информационная безопасность играет ключевую роль в защите данных и систем от различных угроз. Основные меры защиты включают использование антивирусных программ, антиспам-фильтров, веб-фильтров, а также систем обнаружения вторжений и управления учетными данными.