realizată de Артем Заварин 4 ani în urmă

275

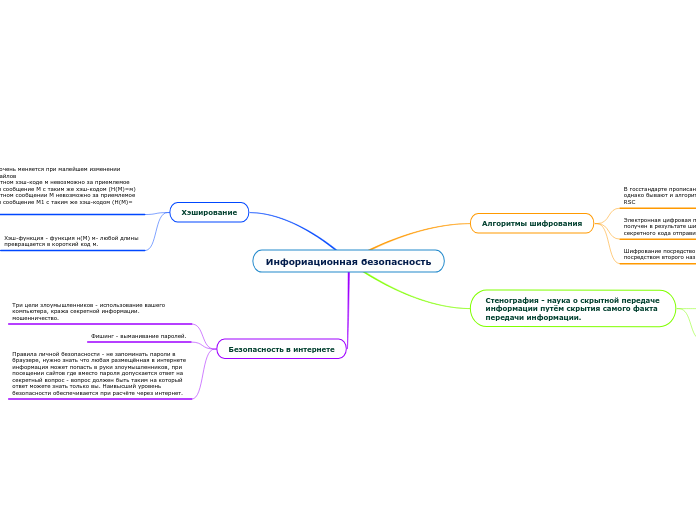

Инфориационная безопасность

Стенография занимается скрытой передачей информации, так что сам факт передачи остается незаметным. Один из способов защиты авторских прав на цифровые изображения, видео и фото — это нанесение цифровых водяных знаков, что позволяет внедрить информацию об авторе в файл.