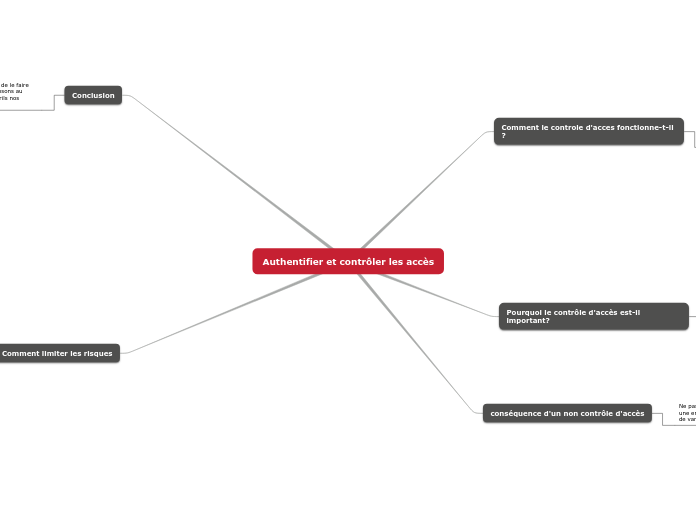

Authentifier et contrôler les accès

Comment limiter les risques

4) Configurez les logiciels ,y compris votre navigateur web, pour qu’il ne se "souviennent" pas des mots de passes choisis

3) ne vous envoyez pas vos propres mot de passe sur votre messagerie personnelle

2) ne demandez jamais a un tiers de creer pour vous un mot de passe

1) Choisissez un mot de passe qui n'est pas lie a votre identité

Conclusion

Authentifier et contrôler les accès est primordiale de le faire car si nous délaissons cette étape nous nous exposons au cyber-attaques et de se faite nous mettons en périls nos données

conséquence d'un non contrôle d'accès

Ne pas posséder de contrôle d'accès : Une conséquence préjudiciable pour votre entreprise. Aujourd'hui, une entreprise qui ne possède pas un système de contrôle d'accès pour son entreprise s'expose à des actes de vandalisme, de sabotage ou de dégradation

Pourquoi le contrôle d'accès est-il important?

Le contrôle d’accès protège les informations confidentielles, telles que les données des clients, les informations personnellement identifiables et la propriété intellectuelle, et évite qu’elles ne tombent entre les mauvaises mains

Comment le controle d'acces fonctionne-t-il ?

Le contrôle d’accès identifie les utilisateurs en vérifiant plusieurs identifiants de connexion, notamment le nom d’utilisateur et le mot de passe, le code PIN. De nombreux systèmes de contrôle d’accès comprennent également une authentification multifacteur, une méthode qui nécessite plusieurs méthodes d’authentification pour vérifier l’identité d’un utilisateur.

Il existe quatre types de contrôle d’accès

4) Contrôle d’accès basé sur des attributs

Dans cette méthode dynamique, l’accès est autorisé en fonction d’un ensemble d’attributs et de conditions environnementales, telles que l’heure et le lieu, affectés à la fois aux utilisateurs et aux ressources.

3) Contrôle d’accès basé sur des rôles

Le RBAC (Contrôle d'accès a base de rôles) accorde l’accès en fonction du poste et non en fonction de l’identité de l’utilisateur. L’objectif est de fournir aux utilisateurs l’accès aux données considérées comme nécessaires pour remplir leurs fonctions au sein de l’entreprise. Cette méthode largement utilisée repose sur une combinaison complexe de tâches, d’autorisations et de permissions.

2) Contrôle d’accès obligatoire

Dans ce modèle non discrétionnaire, les utilisateurs bénéficient de l’accès en fonction d’informations fournies. Une autorité centrale régule l’accès en fonction de différents niveaux de sécurité. Il est courant dans les environnements administratifs et militaires.

1) Contrôle d’accès discrétionnaire

Dans cette méthode, le propriétaire ou l’administrateur du système protégé, des données ou des ressources détermine les stratégies déterminant l’accès