COIP-SEGURIDAD INFORMATICA.

Artículo 230.- Interceptación ilegal de datos

La persona que sin orden judicial previa, en provecho propio o de un tercero, intercepte, escuche, desvíe, grabe u observe, en cualquier forma un dato informático en su origen

La solución es obtener la autorización del propietario de los datos antes de acceder a ellos, respetar los derechos de propiedad y privacidad de los demás

7.- Políticas Seguridad: Establecer políticas claras de seguridad de datos para los empleados, incluyendo la necesidad de obtener autorización

6.- Redes seguras: Evitar el uso de redes públicas no seguras y asegurar que las redes internas estén protegidas con medidas de seguridad.

5.- Cifrado de datos: Usar software de cifrado para proteger los datos confidenciales y sensibles.

4.- Software de seguridad: Instalar y mantener software de seguridad actualizado, incluyendo cortafuegos, software antivirus y antispyware.

3.- Control de acceso físico: Limitar el acceso físico a los sistemas y equipos que contienen datos sensibles.

2.- Contraseñas seguras: Exigir contraseñas seguras y actualizarlas

1.-Acceso restringido: Limitar el acceso a los datos a las personas que tienen la autorización necesaria para acceder a ellos.

El Art. 587 expresamente determina el juzgador

Declarará el archivo de la investigación y de existir méritos, calificará la denuncia como maliciosa o temeraria”, no resulta imperativo el calificar de maliciosa o temeraria una denuncia

La solución es necesario que el juzgador cuente con información objetiva y suficiente sobre la situación del imputado y las circunstancias del delito.

7.- Transparencia: Proporcionar información clara y accesible sobre las políticas y los procedimientos de aplicación de medidas de coerción.

6.- Protección de los datos personales: Que se protejan los datos personales y que solo se compartan con las personas autorizadas.

5.- Derechos del imputado: Garantizar que se respeten los derechos del imputado durante todo el proceso, el derecho adecuada yjusto.

4.- Supervisión de las medidas: Establecer sistemas de supervisión para garantizar que las medidas de coerción se apliquen adecuadas

3.- Formación de los jueces: Proporcionar formación y capacitación a los jueces para que puedan aplicar las medidas de coerción

2.- Evaluación de riesgos: Evaluar los riesgos asociados con la aplicación de medidas de coerción, incluyendo el riesgo de fuga

1.-Procedimientos claros: Para la aplicación de medidas de coerción, basados en la gravedad del delito y la situación del imputado.

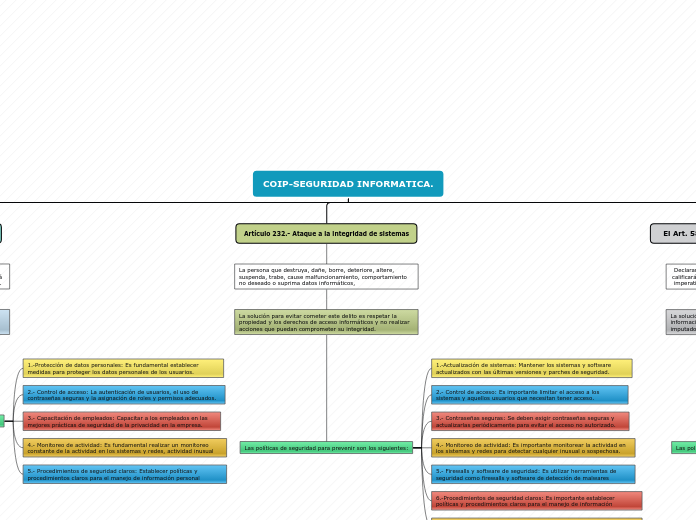

Artículo 232.- Ataque a la integridad de sistemas

La persona que destruya, dañe, borre, deteriore, altere, suspenda, trabe, cause malfuncionamiento, comportamiento no deseado o suprima datos informáticos,

La solución para evitar cometer este delito es respetar la propiedad y los derechos de acceso informáticos y no realizar acciones que puedan comprometer su integridad.

7.- Respuesta a incidentes: Establecer planes de respuesta a incidentes en caso de que se produzca un ataque, incluyendo la asignaciones

6.-Procedimientos de seguridad claros: Es importante establecer políticas y procedimientos claros para el manejo de información

5.- Firewalls y software de seguridad: Es utilizar herramientas de seguridad como firewalls y software de detección de malwares

4.- Monitoreo de actividad: Es importante monitorear la actividad en los sistemas y redes para detectar cualquier inusual o sospechosa.

3.- Contraseñas seguras: Se deben exigir contraseñas seguras y actualizarlas periódicamente para evitar el acceso no autorizado.

2.- Control de acceso: Es importante limitar el acceso a los sistemas y aquellos usuarios que necesitan tener acceso.

1.-Actualización de sistemas: Mantener los sistemas y software actualizados con las últimas versiones y parches de seguridad.

Artículo 178.- Violación a la intimidad.

La persona que, sin contar con el consentimiento o la autorización legal, acceda, intercepte, examine, retenga, será sancionada con pena privativa de libertad de uno a tres años.

La solución para evitar cometer este delito es respetar la privacidad de los demás y obtener su autorización antes de divulgar o utilizar cualquier información privada.

5.- Procedimientos de seguridad claros: Establecer políticas y procedimientos claros para el manejo de información personal

4.- Monitoreo de actividad: Es fundamental realizar un monitoreo constante de la actividad en los sistemas y redes, actividad inusual

3.- Capacitación de empleados: Capacitar a los empleados en las mejores prácticas de seguridad de la privacidad en la empresa.

2.- Control de acceso: La autenticación de usuarios, el uso de contraseñas seguras y la asignación de roles y permisos adecuados.

1.-Protección de datos personales: Es fundamental establecer medidas para proteger los datos personales de los usuarios.

Artículo 41. - Participación

Las personas participan en la infracción como autores o cómplices penal influyen en la situación jurídica de los demás

La solución para evitar ser cómplice de un delito es no participar activamente en la planificación o ejecución de acciones delictivas, reportar cualquier actividad sospechosa

Las políticas de seguridad para prevenir son los siguientes:

5.- Monitoreo de actividad: Se llevará a cabo un monitoreo constante de la actividad en los sistemas para detectar la actividad inusual

4.- Control de acceso: Se limitará el acceso a los sistemas y recursos de la organización a aquellos usuarios que necesiten tener acceso.

3.- Identificación de riesgos: Se llevará a cabo una evaluación regular de los riesgos relacionados con la participación en actividades ilícitas

2.- Capacitación y concientización: Se llevará a cabo capacitación y concientización regular sobre las leyes y regulaciones aplicables

1.-Prohibición de la participación en actividades ilícitas: Se prohíbe a todo el personal de la organización participar en actividades.