realizată de juan camilo 4 ani în urmă

525

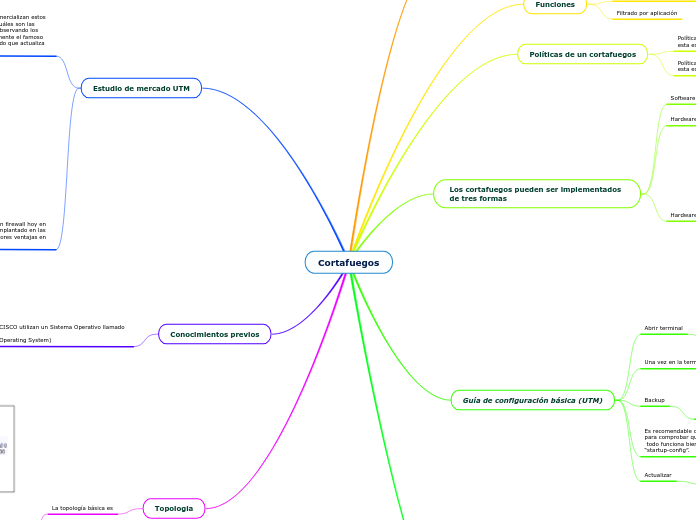

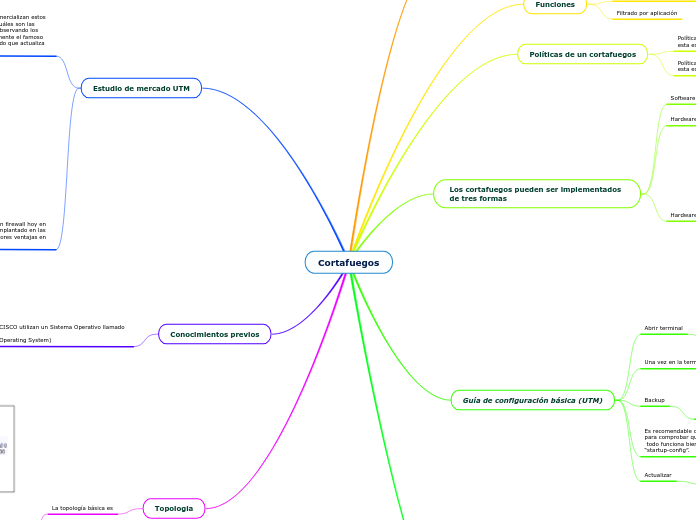

Cortafuegos

realizată de juan camilo 4 ani în urmă

525

Mai multe ca aceasta

Necesitamos tener conocimientos básicos de configuración de dispositivos CISCO. Lo ideal sería disponer al menos de la certificación básica CCNA de CISCO, o tener practica configurando estos dispositivos

DMZ (De-Militarized Zone)

En esta zona tendremos los servidores que queremos que sean accesibles desde internet y estén instalados físicamente en nuestra red

Outside

Será el trafico proveniente del exterior (internet)

Inside

o LAN, es nuestra red interna y donde tendremos el máximo nivel de seguridad, con lo que aquí situaremos los servidores de datos importantes y todos los equipos de nuestra empresa

Ambos dispositivos UTM son excelentes opciones de seguridad, pero para decantarnos por uno u otro dispositivo, vamos a comparar los servicios que ofrecen ambos.

CISCO

es líder global en redes y comunicaciones, su tecnología está implantada en la gran mayoría de empresas grandes, medianas y pequeñas de todo el mundo

Además dispone de uno de los mejores servicios técnicos, ya que CISCO tiene una alianza con instituciones universitarias en 128 países

Otra ventaja de Cisco son sus conocidas herramientas de emulación y configuración de redes, Packet Tracer y GNS3, que son de gran ayuda para experimentar y simular redes, comprobando su correcto funcionamiento antes de implantarlo físicamente en nuestra empresa.

Estos firewalls proporcionan un conocimiento contextual y controles dinámicos que ayudan a evaluar automáticamente las amenazas, hacer correlaciones inteligentes y optimizar la defensa para proteger todas las redes

Protección frente a malware avanzado (AMP)

NGIPS

CheckPoint

es un proveedor global de soluciones de seguridad en redes desde 1993

fue pionero en la industria de los cortafuegos con la primera generación de firewalls al incorporar una tecnología patentada de inspección de estado.

Los dispositivos de esta compañia ofrecen las funciones de:

Anti-spam

Filtrado de URL

Control de aplicaciones

IPS

Firewall

Ahora desde nuestro ASDM vamos a la pestaña de “Tools” y a la opción “Upgrade Software…” e instalaremos por separado ambas actualizaciones.

Escribiendo el comando: copy startup-config ? Esto nos mostrara una lista de las opciones de copia que hay, como ftp, tftp, flash, etc…

En caso de tener un servidor FTP en nuestra red, copiaremos la configuración de la siguiente manera: copy startup-config ftp

Nos preguntará la dirección IP de nuestro servidor FTP y el nombre de archivo con el que queremos guardar la configuración

Para guardar la configuración modificada, escribimos el comando: write memory

Necesitaremos el programa gratuito Putty, lo abrimos y seleccionamos el tipo de conexión “Serial”, automáticamente se cambia el puerto a COM1. Hacemos click en “Open” y se nos abrirá la terminal de nuestro firewall ASA

son dispositivos utilizados para controlar las conexiones de toda una red local, este cortafuegos se sitúa entre internet y nuestra red local y proporcionan una fuerte protección contra la gran mayoría de formas de ataque provenientes de internet

Tipos de cortafuegos perimetrales

Hardware (Dispositivos UTM)

UTM viene de las siglas en ingles de: Unified Thread Management (Gestión unificada de amenazas).

Son dispositivos reducidos, que unifican varios sistemas independientes en uno único centralizando su configuración.

Estos cortafuegos además de la función de firewall también suelen dar servicio para:

IDS/IPS

Antivirus

Filtrado de contenidos

Antispywareopic

Antiphishing

Antispam

VPN

Hardware/Software (Equipo dedicado LINUX-UNIX)

Unas de las posibles soluciones, aunque más costosa de implementar y necesita un alto nivel de conocimientos

Consiste en utilizar un ordenador con un sistema operativo Linux-Unix instalado y al menos dos tarjetas de red, donde mediante IPtables (ACLs) podemos configurar un cortafuegos 100% funcional y seguro.