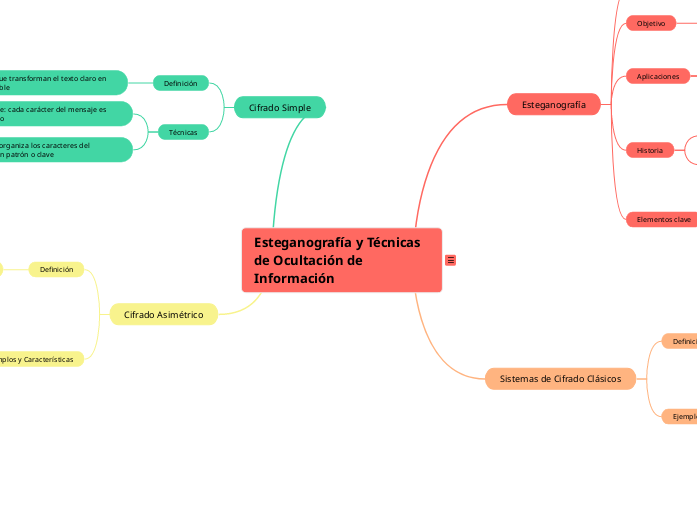

Esteganografía y Técnicas de Ocultación de Información

Esteganografía y Técnicas de Ocultación de Información

1. Esteganografía

Definición General: La esteganografía es la ciencia de ocultar la existencia de información. A diferencia de la criptografía, que oculta el contenido del mensaje, la esteganografía disimula el hecho de que un mensaje está siendo enviado.

Objetivo: Evitar que terceros sospechen que se está transmitiendo información secreta.

Aplicaciones:

Comunicaciones secretas durante conflictos bélicos.

Protección de datos confidenciales en archivos multimedia (imágenes, videos, etc.).

Evasión de censura: En países donde la censura en internet está presente.

Historia:

Origen en la Antigüedad: Ejemplos como el uso de tatuajes secretos o mensajes escritos con tinta invisible.

Uso moderno: En el ámbito digital, ocultando información en archivos electrónicos como imágenes, audios o vídeos.

Elementos clave:

Cobertura o portador: Es el medio en el que se oculta la información (ej.: imagen, audio).

Mensaje oculto: La información secreta que se oculta dentro del portador.

Clave o patrón: Algunas veces, una clave específica es necesaria para descubrir la información oculta.

2. Sistemas de Cifrado Clásicos

Definición: Métodos antiguos para ocultar o transformar un mensaje de manera que sea ilegible sin la clave correcta. Aunque ya no son tan seguros en la era moderna, estos sistemas sentaron las bases de la criptografía actual.

Ejemplos Clásicos:

Cifrado César:

Descripción: Consiste en desplazar cada letra del mensaje un número fijo de posiciones en el alfabeto.

Ejemplo: Con un desplazamiento de 3: A se convierte en D, B en E, y así sucesivamente.

Vulnerabilidad: Este cifrado es muy fácil de romper mediante análisis de frecuencia.

Uso histórico: Julio César lo utilizaba para enviar mensajes seguros a sus generales.

Cifrado Vigenère:

Descripción: Es una mejora del cifrado César, ya que usa una palabra clave repetida para cambiar el valor de cada letra.

Ejemplo: Si la palabra clave es "LETRA", el mensaje es desplazado según la posición alfabética de cada letra de la clave.

Fortalezas: Resistente a simples ataques de frecuencia, más seguro que el cifrado César.

Vulnerabilidad: Puede ser descifrado si se descubre la longitud de la clave o se usan técnicas avanzadas como el análisis Kasiski.

3. Cifrado Simple

Definición: Conjunto de técnicas básicas para cifrar un mensaje que transforman el texto claro en un formato no legible. Su principal característica es su sencillez tanto en implementación como en rotura.

Técnicas:

Sustitución Simple:

Descripción: Cada carácter del mensaje es sustituido por otro, como un número o símbolo.

Ejemplo: A = 1, B = 2, etc.

Uso en la antigüedad: Frecuente en mensajes militares y espionaje.

Desventajas: Este método es extremadamente vulnerable a los ataques por análisis de frecuencia.

Transposición:

Descripción: Se reorganizan los caracteres del mensaje de acuerdo a un patrón o clave.

Ejemplo: Escribir el mensaje en una cuadrícula y leerlo en columnas en lugar de en filas.

Ventajas: Fácil de implementar.

Desventajas: También vulnerable si se conocen los patrones o claves.

4. Cifrado Asimétrico

Definición: A diferencia del cifrado simétrico (donde la misma clave cifra y descifra), el cifrado asimétrico usa un par de claves: una pública para cifrar y una privada para descifrar. Esto permite comunicaciones seguras sin necesidad de compartir la clave secreta.

Ejemplos y Características:

RSA (Rivest-Shamir-Adleman):

Descripción: Basado en la factorización de números primos grandes, lo que lo hace muy seguro.

Aplicaciones: Firmas digitales, transacciones bancarias, certificaciones SSL/TLS en la web.

Ventaja: Alta seguridad; clave pública conocida no compromete la privada.

Desventaja: Requiere mucho poder computacional para cifrar y descifrar.

ECC (Elliptic Curve Cryptography):

Descripción: Utiliza curvas elípticas en vez de números primos para generar claves.

Ventajas: Ofrece el mismo nivel de seguridad que RSA, pero con claves más cortas, por lo que es más eficiente.

Aplicaciones: Especialmente útil en dispositivos con recursos limitados como smartphones y tarjetas inteligentes.

Ventajas del Cifrado Asimétrico:

Seguridad Alta: Incluso si la clave pública es conocida, no compromete la clave privada.

Uso moderno: Utilizado ampliamente en la comunicación segura en internet, como en las transacciones bancarias o los correos electrónicos cifrados.

Desventajas:

Computacionalmente intensivo: Requiere más recursos que el cifrado simétrico.

Complejidad: Más difícil de implementar y gestionar en comparación con métodos simétricos.

Técnicas de Ocultación de Información

1. Marca de Agua Digital

Definición: Inserción de una señal (visible o invisible) en archivos multimedia que permite identificar su propiedad o prevenir el uso no autorizado.

Tipos:

Marca Visible: Se inserta una señal gráfica (como un logotipo) visible sobre la imagen o vídeo.

Marca Invisible: Se incrusta la señal en el archivo multimedia de forma que no sea visible a simple vista pero puede ser detectada con herramientas especializadas.

Usos:

Protección de derechos de autor: Se utiliza para evitar la distribución ilegal de contenidos como películas, imágenes o música.

Autenticidad y Rastreabilidad: Permite rastrear el origen de un archivo en caso de distribución ilegal.

Ejemplo: Logotipos de marcas en fotografías digitales o marcas sutiles en archivos PDF.

2. Técnicas de Ocultación en Archivos Multimedia

LSB (Least Significant Bit):

Descripción: Se modifica el bit menos significativo de los píxeles de una imagen o de las muestras de un archivo de audio para ocultar información.

Ventajas: Los cambios son imperceptibles para los humanos, ya que el impacto visual o auditivo es mínimo.

Desventajas: Vulnerable a la compresión de archivos, ya que puede eliminar la información oculta.

Ocultación en Dominios de Transformación:

Descripción: Técnica avanzada que oculta la información durante las transformaciones matemáticas del archivo, como las transformaciones de Fourier o Coseno Discreto (DCT).

Usos: En formatos comprimidos como JPEG, donde los cambios en la frecuencia no son fácilmente detectables.

Cifrado Asimétrico

Ejemplos y Características

ECC (Elliptic Curve Cryptography): utiliza curvas elípticas en vez de números primos

especialmente útil en dispositivos con recursos limitados

más eficiente

mismo nivel de seguridad que RSA con claves más cortas

RSA (Rivest-Shamir-Adleman): basado en la factorización de números primos grandes

requiere mucho poder computacional

clave pública conocida no compromete la privada

alta seguridad

Utiliza un par de claves

una pública para cifrar y una privada para descifrar

Cifrado Simple

Técnicas

Transposición: reorganiza los caracteres del mensaje según un patrón o clave

vulnerable si se conocen los patrones o claves

Ventaja

fácil de implementar

Sustitución Simple: cada carácter del mensaje es sustituido por otro

Desventaja

vulnerable a ataques por análisis de frecuencia

Técnicas básicas que transforman el texto claro en un formato no legible

Sistemas de Cifrado Clásicos

Ejemplos Clásicos

Cifrado Vigenère: usa una palabra clave repetida para cambiar el valor de cada letra

puede ser descifrado si se descubre la longitud de la clave o se usan técnicas avanzadas

Fortaleza

resistente a ataques de frecuencia

más seguro que el cifrado César

Cifrado César: desplaza cada letra del mensaje un número fijo de posiciones en el alfabeto

Uso histórico

Julio César lo utilizaba para enviar mensajes seguros

Vulnerabilidad

fácil de romper mediante análisis de frecuencia

Definición

Métodos antiguos para ocultar o transformar un mensaje

pero menos seguros en la era moderna

Esteganografía

Elementos clave

Clave o patrón

a veces necesarios para descubrir la información oculta

Mensaje oculto

la información secreta que se oculta dentro del portador

Cobertura o portador

medio en el que se oculta la información

Historia

Uso moderno en archivos electrónicos como imágenes

audios y vídeos

Origen en la Antigüedad con ejemplos como tatuajes secretos y mensajes con tinta invisible

Aplicaciones

Evasión de censura en países con restricciones en internet

Protección de datos confidenciales en archivos multimedia

Comunicaciones secretas durante conflictos bélicos

Objetivo

Evitar que terceros sospechen que se está transmitiendo información secreta

Definición General

La esteganografía oculta la existencia de información en lugar de ocultar el contenido del mensaje