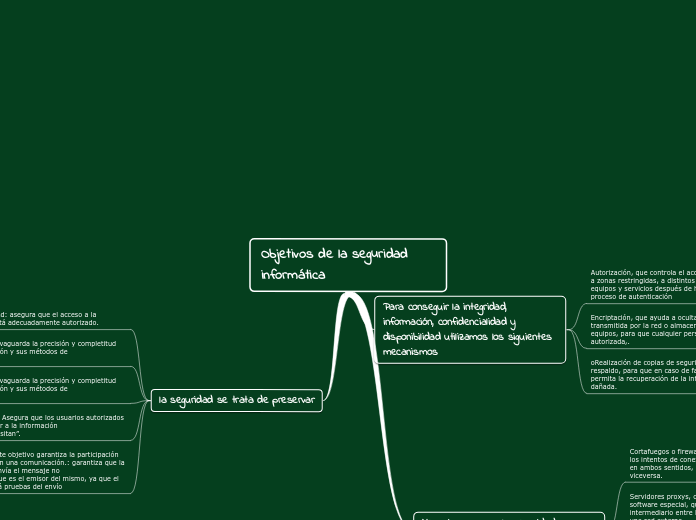

Objetivos de la seguridad informática

This ancient civilization of Northeastern Africa is one of the most spectacular of the ancient world. Find out more about the people of Ancient Egypt, their gods and goddesses, magical land and daily life.

la seguridad se trata de preservar

A 'pharaoh' was the supreme political and religious leader of the land. The word 'pharaoh' comes from Greek and it initially related to the designation of a royal residence.

Each pharaoh was usually the son or declared heir of the previous pharaoh, born of the Great Wife (pharaoh’s chief consort) or sometimes a lesser-ranked wife favored by the pharaoh.

Among the over 300 pharaohs in ancient Egypt, only a few of them succeeded to leave behind an eternal legacy.

No repudio: este objetivo garantiza la participación de las partes en una comunicación.: garantiza que la persona que envía el mensaje no

puede negar que es el emisor del mismo, ya que el receptor tendrá pruebas del envío

Guess the pharaoh

- Who is the female pharaoh who ruled Egypt for almost 21 years?

- She took the throne although her brother Anenemes was the rightful successor.

Type in the name of this ruler and the period in which she reigned.

Disponibilidad: Asegura que los usuarios autorizados pueden acceder a la información

cuando la necesitan”.

Guess the Pharaoh

- Who is the most famous female pharaoh in ancient Egypt?

- Last pharaoh who made Egypt one of the world's most powerful and rich civilizations in the world.

Type in the name of this pharaoh and the period in which she ruled.

Guess the Pharaoh

- Who is the pharaoh whose reign set the foundations of the New Kingdom?

- He is the founder of the 18th dynasty.

Type in the name of the ruler and the period in which he reigned.

Integridad: salvaguarda la precisión y completitud de la información y sus métodos de

proceso

Guess the Pharaoh

- Who is the pharaoh that ruled in a peaceful and beautified Egypt?

- He built the Luxor Temple dedicated to Amun.

Type in the name of the pharaoh and the period in which he ruled.

Confidencialidad: asegura que el acceso a la información está adecuadamente autorizado.

Guess the Pharaoh

- Who was the pharaoh that changed the Egyptians' religious views, encouraging them to believe in one god?

- He builds the new capital of Egypt at Amarna.

Type in the name of this important pharaoh and the period in which he ruled. Example: Ahmose I, 1570 - 1546 BC.

Mecanismos para la seguridad informática

Conjunto de leyes encaminadas a la protección de datos personales que obligan a las

empresas a asegurar su confidencialidad.

Utilización firma electrónica o certificado digital, son mecanismos que garantizan la

identidad de una persona o entidad evitando el no repudio en las comunicaciones o en la

firma de documentos

Egyptians wore make-up and jewelry because they believed this made them more attractive for the Gods. Also, jewelry was a sign of wealth - the more jewelry someone had, the richer he/she was.

Servidores proxys, consiste en ordenadores con software especial, que hacen de

intermediario entre la red interna de una empresa y una red externa.

Cortafuegos o firewall, programa que audita y evita los intentos de conexión no deseados

en ambos sentidos, desde los equipos hacia la red y viceversa.

Para conseguir la integridad, información, confidencialidad y disponibilidad utilizamos los siguientes mecanismos

Ancient Egyptian Farming

One of the reasons for which this civilization was so successful was the fact that they used farming to produce their own food and cloth. The farmers grew their crops along the bank of the River Nile.

oRealización de copias de seguridad e imágenes de respaldo, para que en caso de fallos nos

permita la recuperación de la información perdida o dañada.

Encriptación, que ayuda a ocultar la información transmitida por la red o almacenada en los

equipos, para que cualquier persona ajena no autorizada,.

Autorización, que controla el acceso de los usuarios a zonas restringidas, a distintos

equipos y servicios después de haber superado el proceso de autenticación

Subtopic

Encriptación, que ayuda a ocultar la información transmitida por la red o almacenada en los

equipos, para que cualquier persona ajena no autorizada, sin el algoritmo y clave de

descifrado, pueda acceder a los datos que se quieren proteger

Auditoría, que verifica el correcto funcionamiento de las políticas o medidas de seguridad

tomadas.

Autorización, que controla el acceso de los usuarios a zonas restringidas, a distintos

equipos y servicios después de haber superado el proceso de autenticación.

Autenticación, que permite identificar al emisor de un mensaje, al creador de

un documento o al equipo que se conecta a una red o a un servicio.

Activity

What were the main activities during this season?

Think of how the farmers benefited from this season. Example: during the Flooding Season, many farmers were working for the pharaoh to build temples and pyramids.