realizată de Cassandra Salas 4 ani în urmă

313

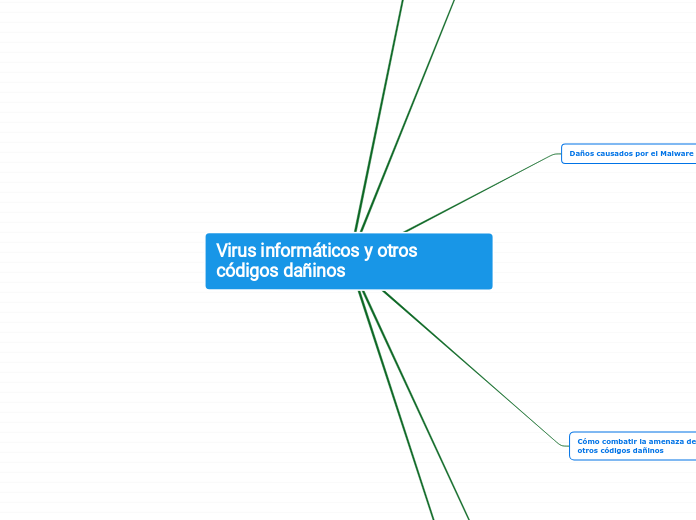

Virus informáticos y otros códigos dañinos

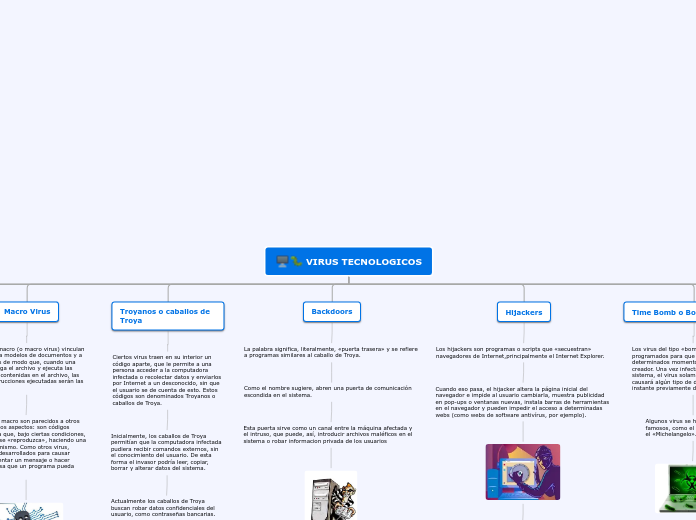

Los virus informáticos y otros programas dañinos representan una amenaza significativa para la seguridad de los sistemas informáticos. Entre los diversos tipos de malware se encuentran los troyanos, que pueden tomar diversas formas como los troyanos por proxy, para enviar datos, y para desactivar software de seguridad.