Referencias APA

Oscar Medina

Saéz, Y., & Collado, E. (2017). Seguridad cibernética en las redes eléctricas inteligentes. Amenazas y desafíos. Revista Prisma Tecnológico, 7(1), 11-15. Recuperado a partir de https://revistas.utp.ac.pa/index.php/prisma/article/view/1257

Copnell,T . (2014) El Desafío de la seguridad Informática.pdf – assets.kpmg. https://assets.kpmg/content/dam/kpmg/ar/pdf/ICA/pub-local/el-desafio-de-la-seguridad-cibernetica.pdf Buenos Aires, Argentina: KMPG.org

Alexis Villegas

(Leonett , Jóse) El Robo de Información como Medio de Poder (2013) https://www.academia.edu/35743830/El_Robo_de_Informaci%C3%B3n_como_Medio_de_Poder

BBc

Rius , Mayte (2017) Hackers, ¿héroes o villanos? https://www.lavanguardia.com/tecnologia/20170521/422766809242/hackers-wannacry-ransomware-ciberseguridad.html

Barcelona: La vanguardia

Bladimir valle salinas

(Ortiz A. 2019) En caso de robo o extravió de su celular, protege su información. https://www.eleconomista.com.mx/finanzaspersonales/En-caso-de-robo-o-extravio-de-su-celular-proteja-su-informacion-20190725-0131.html. El economista

(Carmina C. 2009) tips para evitar fraudes en línea. http://www.ru.tic.unam.mx/handle/123456789/1706 México: Universidad Nacional de México

Sebastian Porras

HERALDO DE ARAGON EDITORA, S.L.U.(2015) Consejos para prevenir un ataque informático

https://www.heraldo.es/noticias/comunicacion/2015/03/31/diez_consejos_para_prevenir_ataque_informatico_348654_311.html

Aguilera López (2010) Seguridad Informática.https://books.google.com.pe/books?id=Mgvm3AYIT64C&pg=PA21&dq=como+afrontar+la+vulnerabilidad+inform%C3%A1tica&hl=es&sa=X&ved=0ahUKEwj3-4r-yffoAhWGH7kGHbmADE8Q6AEIOTAC

vulnerabilidad informatica

¿Por qué y cómo afrontar la vulnerabilidad informática?

¿Por qué?

Los usuarios corren riesgo de estafa o robo de información

¿Cómo?

2 pasos

Analizar y evaluar los riesgos

Medidas contra los riesgos más propensos según tu actividad

Conocer los riesgos del uso del internet

Tener un sistema de seguridad lógica y física

Pensar antes de publicar

No abrir ficheros adjuntos sospechosos

Tener cuidado con las descargas

No hacer click en los enlaces que resulten sospechosos

Mantener el sistema operativo y el navegador actualizados

Utilizar un antivirus que analice todas las descargas

¿Por qué ocurren estas vulneraciones?

Métodos utilizados

Archivos Maliciosos

mediante

Troyanos y back doors

Error de programación

Lenguaje de programación

Descuidos al programar

Errores del Usuario

Contraseñas muy debiles

Phishing

¿Por qué es importante evitar la difusión de nuestra información robada?

Informaciones robadas

Robo de identidad

Secuestros

Mediante las redes sociales

Robos en compañías

Mediante hackers

Robos de seguridad y baja economia

Fraudes en linea

Falsos premios a través de tus tarjetas de crédito

Transacciones falsas hacia otras personas

Robos de dinero

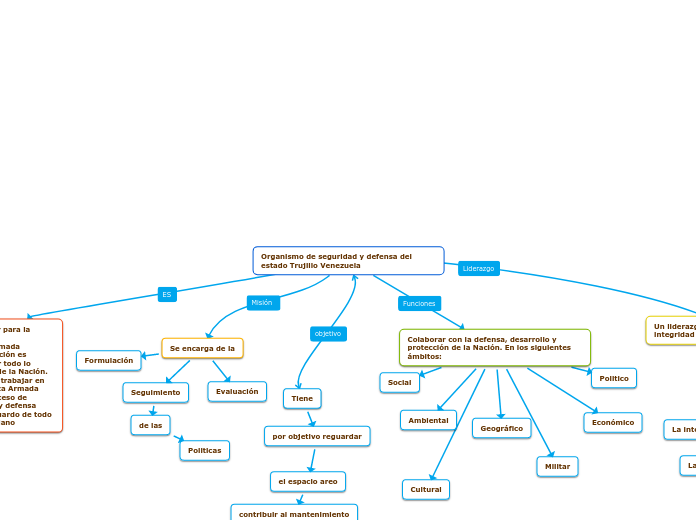

¿Porque la Vulnerabilidad

Informática es un tema

de preocupación?

Las Empresas y

corporaciones

Manejan Nuestra Información

Tienen

Servidores

La Creación de Programas

El mal uso de

Distintas Herramientas

La Creación de

Spywares

(Programa Espía)

La Creación de

Virus Informáticos

Almacenan Partes de

de nuestra Información

Un robo puede perjudicar

a nuestra privacidad

Tienen como

Consecuencia

La Extorsión

para evitar la

divulgación de

la misma

Uso Ilegal de sus Dispositivos

Almacenan Datos de

sus Productos

Facilita la piratería por parte

de terceros

Tiene como

Consecuencia

La Estafa con Productos

Inútiles

La Venta de Productos

Alterados