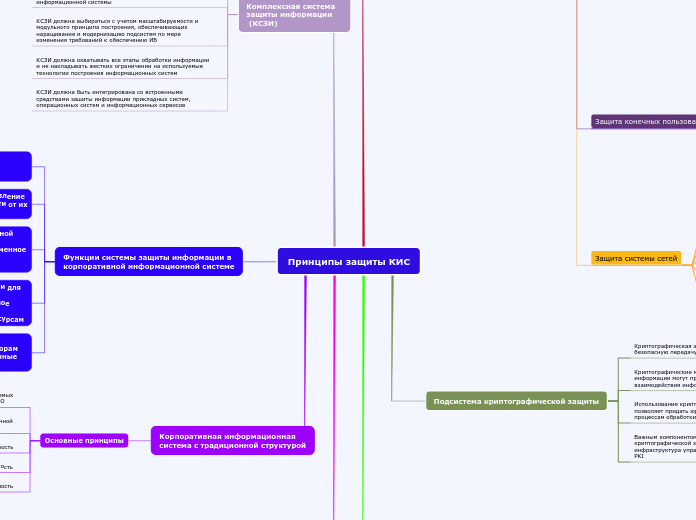

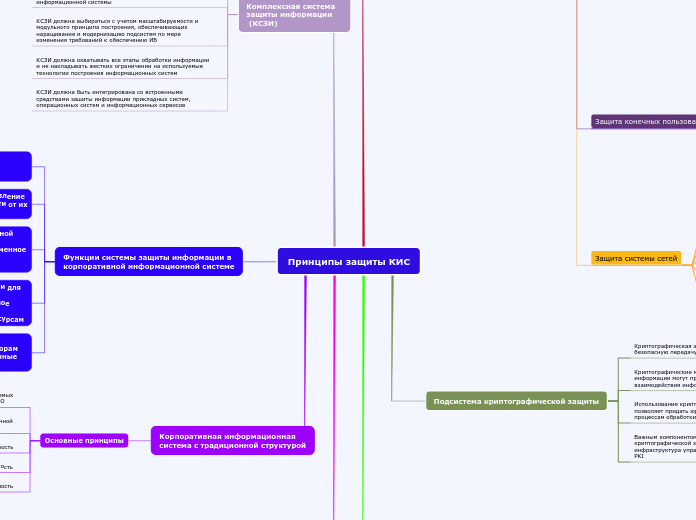

Принципы защиты КИС

In linguistics, syntax is the set of rules, principles, and processes that govern the structure of sentences in a given language, usually including word order.

Структурная схема КИС

A compound sentence is a sentence that has at least two independent clauses joined by a comma, semicolon or conjunction. An independent clause is a clause that has a subject and verb and forms a complete thought.

Виды управления

When independent clauses are joined with coordinators (also called coordinating conjunctions), commas and semicolons, they do more than just join the clauses. They add meaning and flow to your writing.

Управление конечными пользователями

Управление подразделениями,

приложениями, серверами

Управление всей сетью

Централизованное управление всей

системой предприятия

Корпоративная информационная

система с традиционной структурой

A complex sentence is a sentence that contains an independent clause and one or more dependent clauses.

An independent clause can stand alone as a sentence, but a dependent clause even though it has a subject and a verb cannot stand alone.

Основные принципы

The object clause is a phrase on which a verb performs an action. It falls at the end of a sentence, and is governed by a verb or a preposition.

Коммуникативность

Аппаратно-платформенная независимость

Многозвенность

Применение ПО достаточной

производительности

Использование стандартов, поддерживаемых

основными фирмами производителями ПО

Функции системы защиты информации в

корпоративной информационной системе

управление рисками на предприятии, позволяющее системным администраторам контролировать вес несанкционированные вторжения на предприятие

An adverbial is an individual word (that is, an adverb), a phrase, or a clause that can modify a verb, an adjective, or a complete sentence.

управление цифровыми сертификатами для электронного бизнеса;

централизованное кросс-платформенное управление доступом

пользователей к информационным ресурсам

The attribute is defined as a quality or characteristic of a person, place or thing.

управление доступом к персональной информации пользователей; централизованное кросс-платформенное управление учетными записями пользователей

The predicative is defined as an adjective or noun forming or contained in the predicate.

Its main trait is that it serves to express a property that is assigned to a 'subject'.

For e.g.: The dog is old.

возможность централизованной аутентификации и управление

контролем доступа ко всем веб-серверам вне зависимости от их

платформ

The predicate of a sentence is the part that modifies the subject in some way. Because the subject is the person, place, or thing that a sentence is about, the predicate must contain a verb explaining what the subject does and can also include a modifier.

авторизация и управление распределенной информацией в масштабах всего предприятия

The subject of a sentence is the person, place, thing, or idea that is doing or being something. You can find the subject of a sentence if you can find the verb.

Ask the question, 'Who or what 'verbs' or 'verbed'?' and the answer to that question is the subject.

Комплексная система защиты информации

(КСЗИ)

КСЗИ должна быть интегрирована со встроенными средствами зашиты информации прикладных систем, операционных систем и информационных сервисов

КСЗИ должна охватывать все этапы обработки информации и не накладывать жестких ограничении на используемые технологии построения информационных систем

КСЗИ должна выбираться с учетом масштабируемости и модульного принципа построения, обеспечивающих наращивание и модернизацию подсистем по мере изменения требований к обеспечению ИБ

архитектура КСЗИ должна иметь распределенную и многоуровневую структуру, соответствующую структуре информационной системы

ИБ должна быть обеспечена на всех стадиях жизненного цикла информационных систем

информационная безопасность (ИБ) должна быть обеспечена на всех уровнях информационной системы: на организационном, управленческом, технологическом и техническом

Осуществление подобного санкционированного

доступа возможно

при условии

централизованною и непрерывною контроля за

использованием

ресурсов и управлением ими

See the example below and try to create your own simple sentences.

Tim is the driver.

создания единой политики безопасности и зашиты информации

See the example below and try to create your own simple sentences.

Tim drives the car.

обеспечения соответствующего единого

механизма

See the example below and try to create your own simple sentences.

Tim drives.

Подсистема криптографической защиты

Важным компонентом подсистемы

криптографической защиты является

инфраструктура управления открытыми ключами

PKI

Использование криптографических протоколов

позволяет придать юридическую значимость

процессам обработки электронных документов

Криптографические методы защиты

информации могут применяться на любом уровне

взаимодействия информационных систем

Криптографическая зашита данных обеспечивает

безопасную передачу данных, а также их хранение

Централизованное управление рисками и

администрирование

системы безопасности:

Защита системы сетей

осуществление распределения нагрузки для

улучшения производительности и

восстановления посте сбоев

осуществление поддержки любых соединений, веб-серверов и поддержки соединений с ресурсами

зашита обмена через Интернет

защита межсетевого обмена

защита внутрисетевого обмена

Защита конечных пользователей

контроль соблюдения требований политики

секретности

контроль попыток доступа к ресурсам и

регистрации

поддержка статических и динамических ролей

сертификация открытых ключей PKI

управление доступом с помощью списков контроля

та пользователями, а также соответствующих

правил обращения пользователей с информацией

установление соответствия имени и пароля

Защита управления приложениями:

установление и контроль групповых подсоединений пользователей к

ресурсам

возможность администрирования доступа к ресурсам на правилах,

устанавливаемых ролями

использование общего административного интерфейса доступа

пользователя к ресурсам системы

управпение аудитом

запрещение неправомочного доступа к информационным ресурсам и

критическим сервисам

возможность делегирования управления доступом к ресурсам

младшим администраторам при высокой степени контроля

установление и контроль связи учетных записей пользователей с

различными типами ресурсов

защита доступа к ресурсам приложений

управление атрибутами пользователей и обслуживание пользователей в распределенных сетях

долговременное хранение статистики тревог и

вторжений

связь с централизованной консолью управления

предприятием

принятие решений но управлению рисками

управление событиями

делегирование част полномочий младшим

администраторам отдельных ресурсов

административный контроль полномочий главным

администратором

централизованное администрирование