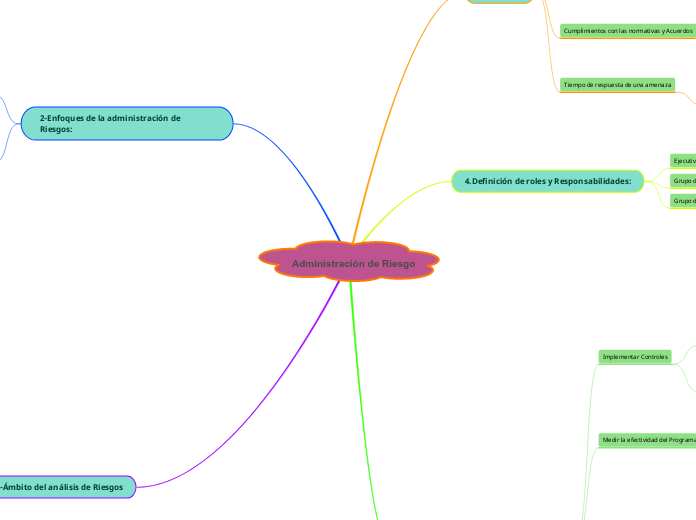

Administración de Riesgo

3-Ámbito del análisis de Riesgos

Físico

• Identificar posibles fallas en la localización física de los activos tecnológicos.

• Evaluar el impacto de accesos indebidos a las áreas en donde se encuentran activos

Tecnológicos.

• Evaluar el impacto de desastres ambientales en la infraestructura de tecnología de la

empresa.

Procesos

• En este ámbito, el activo de enfoque principal es del tipo usuario e información

• Identificar a las personas involucradas en el flujo de información, es posible evaluar la

• necesidad real de acceso que ellas tienen a los Activos.

• Evaluar el impacto proveniente del uso

• indebido de la información por personas no calificadas.

Humano

• El nivel de acceso que las personas tienen en la

• red o en las aplicaciones.

• Las restricciones y permisos que deben

• tener para realizar sus tareas con los activos.

• El nivel de capacitación y formación educativa que necesitan tener acceso para manipularlos, etc.

Tecnológico

• Los activos son de tipo aplicación y equipo, sin dejar de considerar también la sensibilidad de las informaciones que son manipulados por ellos.

• Los usuarios que los utilizan.

• La infraestructura que les ofrece respaldo

2-Enfoques de la administración de Riesgos:

Proactivo

• Identificar los activos de negocios.

• Determinar el daño que un ataque a un activo podría provocar a la organización.

• Identificar las vulnerabilidades que aprovechará el ataque.

• Determinar el modo de minimizar el riesgo de ataque mediante la implementación de los controles adecuados.

Reactivo

• Proteger la vida y seguridad de las personas

• Contener el daño

• Evaluar el daño

• Determinar la causa del daño

• Reparar el daño

• Revisar las directivas de respuestas

5-Proceso de Administración del Riesgo:

Evaluar los Riesgos

Prioriza Riesgos

• Riesgos de Integridad

• Interfaces del usuario

• Procesamiento

• Procesamiento de errores

• Administración de cambios

Información

• Riesgos de acceso

Redes

• Riesgos de seguridad general

Identifica Activos

Activos de información:

• Activos de software

• Archivos físicos:

• Servicios

• Otros activos

Recopila Datos

• Revisar el sistema ,registros de sistemas y auditorias,copia de seguridad para realizar pruebas

Realizar Soporte Basado en Decisiones

Identifica las soluciones de Control

• Reducción.- Apoyada en acciones para la eliminación o disminución del riesgo.

• Protección.- Relacionada con elementos físicos para la eliminación o reducción del riesgo.

• Transferencia.- Orientada a la delegación de responsabilidades a terceros.

Selecciona la estrategia de Mitigación de Riesgos

• Plan de Acción : Minimizamos o hacemos desaparecer el riesgo.

• Plan de Contingencia :

Se acepta el riesgo y se prepara un plan de acciones a seguir si el problema se materializa

Medir la efectividad del Programa

Medir la efectividad del control

• Información necesaria :

La lista de prioridades de los riesgos que se tienen que mitigar

• Participantes :

Equipo de administración de riesgos de seguridad

Responsables de mitigación

Comité directivo de seguridad

Implementar Controles

Organización de defensa

Políticas de seguridad: series de normas, reglamentos y protocolos a seguir, es decir, debe ser holistica,debe definir estrategias, y son : política física, defensa perimetral y de red

Búsqueda de enfoque holístico

Supone que todas las propiedades de un sistema no pueden ser determinadas o explicadas como la suma de sus componentes.

La primera es la tecnología de seguridad, junto con el software de seguridad, que está destinada a añadir seguridad

4.Definición de roles y Responsabilidades:

Grupo de Informática

Grupo de Seguridad

Ejecutivo patrocinador

1-Resuelve

Tiempo de respuesta de una amenaza

• Debe ser el menor posible

• Se deben tener planes de contingencia

• Se deben llevar a cabo ejercicios prácticos

• Durante los ejercicios se debe recabar información

Cumplimientos con las normativas y Acuerdos

• Se deben implementar y hacer cumplir las reglas de seguridad y buenas practicas

• Es aconsejable fiscalizar y penalizar las faltas a la normativa

• Se debe prestar atención al entorno para implementar nuevas normativas y darlas a conocer oportunamente

Costos de Administración de Infraestructura

• El objetivo que se persigue es lograr que un ataque a los bienes sea más costoso que su valor, invirtiendo menos de lo que vale

Priorización de los riesgos

impacto

Consecuencias que puede ocasionar a la organización la materialización del riesgo.

Probabilidad

• ALTA: Es muy factible que el hecho se presente

• MEDIA: Es factible que el hecho se presente

• BAJA: Es poco factible que el hecho se presente

• Impacto: Consecuencias que puede ocasionar a la organización la materialización del riesgo.ema