по Eugenio González 4 лет назад

336

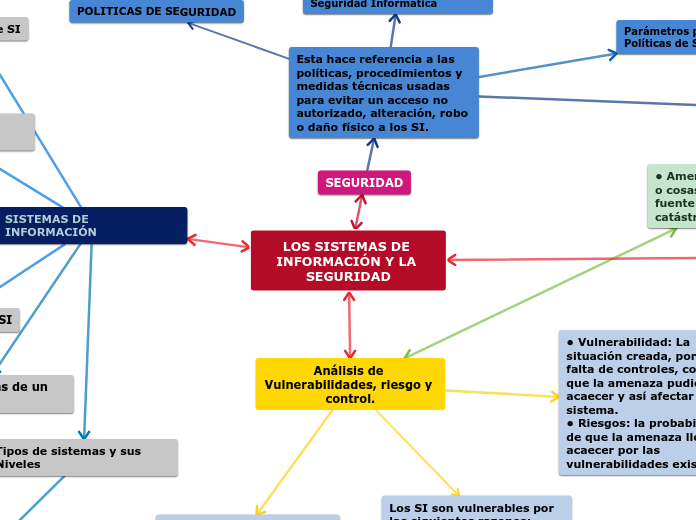

LOS SISTEMAS DE INFORMACIÓN Y LA SEGURIDAD

La gestión de la seguridad informática es esencial en cualquier organización, ya que implica establecer canales formales para el personal en relación con los recursos y servicios informáticos.