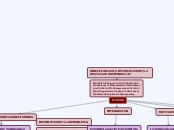

Seguridad Informatica Industrial

Detección de Infeccion

Supervision personsalizada

Herramientas de auditoria red

Herramientas de supervision

Herramientas Antivirus

Recuperación de Infeccion

Paso a a seguir encaso de infeccion

restabecer ordenadores omfectados

identificar software maligno

Conectar centrales auxiliares de reserva

Identificar y eliminar el portador de la infeccion

Separar las zonas de contencion

Aislar ordenador infectado

Medios Tecnicos para recuperacion

Acceso de Internet de ordenador independiente

Canales alternos de comunicacion

Macenismos locales aislados

Copias del sistema de ordenadores

Copias de seguridad reciente en DD intercmabiables

Ordenador central auxiliar aislado

Diseño de Arquitectura de Sistema

Flujo de Datos

Creacion de islas y zonas de contencion

Distribuir funciones redundantes

Cuales son sus sutitutos

personas a ser alertadas

Tiempos que pueden estar fuera de linea

Identificar Funciones y ordenadores prioritarios

Planificar

Caso de Estudio

Proteccion contra software maligno para Sistema de Automatizacion

Mecanismo Técnico Implementado

VPN basada en IPSec

Cortafuegos con puertos bloqueados - unicamente abierto a los necesarios

Bus de campo distinto a TCP/IP/Ethernet

Ordenador con Cortafuegos actualizable desde Red

Todo fichero impoirtado debe ser escaneado

Parte operacional aislada

Riesgo: Amenaza de Infecciones por exposicion de servicio de informes

Objetivo: acceso al servidor de informes desde intranet

Subsistema de recopilacion datos rendimiento e informes

Sistema con interfaz HMI

Evitar Infección

Ordenadores

Configuración de estrictamente necesario Usuario, Aplicaciones, Interfaz

Ordenador Central Endurecido

Soluciones de auditora de seguridad

Todo ordenador debe tener Antivirus y parches actualizados

Aplicaciones de Transferencia

Implementar validacion de firma digital

Se debe usar servidor intermedio

Minimizar uso de transferencia directa

Medios Portatiles

Escaneo externos a la red de control

Se debe garantizar escaneo de todos los medios

USB - CD DVD Discos externos

Bloqueo de unidades externas

Coutilizacion de Unidades

Implementacion de Cortafuego

Restringir compartir unidades

Navegacion Web

Implementacion de VPN y/o Cortafuego

Permitir únicamente sitios especificos

Evitar Anexos E-mial y Mensajeria

Si es necesario se deben instalar en ordenador fuera de la red industrial

No deben entrar E-mail o IM/IRC

Cortar Medios de Propagación

Tipo de Software Maligno

Spyware

Software sombra

Trasmisión de informacion remota

Troyano

Software Autocamufla

Dificil de detectar

Proporciona Puerta Trasera para Control Remoto

Virus sin componente de propagación

Gusano

Virus Autopropaga

Se instalan en la memoria del ordenador

Propaga vía correo, LAN, Internet

No requiere de accion de usuario

Virus

Programa Ejecutable Usuario

Activación depende del usuario

Puede borrar archivos al azar o del sistema

se denominan Payload

Transferencia legitima de datos