Transferaufgabe

IT Sicherheit - CISSP

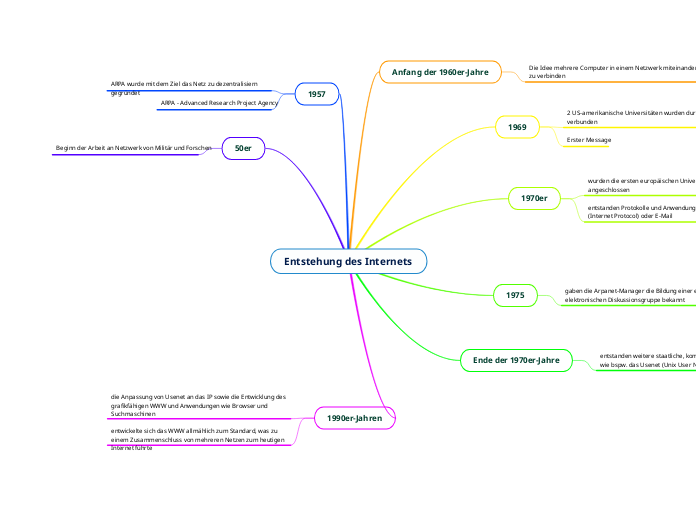

Schutzbedarfsanalyse

Schutzbedarfsstufen

Standard

Massnahmen

Massnahmenumsetzung

30 Massnahmen

organisatorische

technische

Massnahmenpaketen aus Audittbericht

Struktur-

analyse

IT-Grundschutz-Katalog

Tier-Modell

Beziehungen-

zwischen Assets

Räumlichkeiten

Netzwerke(-komponenten)

Systeme

3 Prozesse

Sicherheits-

strategie

Rahmens für die

Klassifikation von

Informationen

Schutzklassen

Integrität

Verfügbarkeit

Vertraulichkeit

Organisation

neue Stellen?

Datenschutz-

beauftragter

IT-Sicherheits-

beauftragter (CSO)

AVK

Ablauf

Aufbau

Abgrenzung zum

Risiko-Management

IT-Risiken

Finanz- / Marktrisiken

CFO vs. CSO

Regulatorien

BankG

wieso diese?

welche Standards?

Ziel und

Zweck der

Informations-

sicherheit

Strategie

Wie kommen wir dahin?

Wo wollen wir hin?

Wo sind wird?

Mission

Ausgangslage

Dienste

7X25h Zugriff für Aussendienst

E-Mail

Avalog

Niederlassungen

1 WE-CH

1 TI

3 DE-CH

Basel (Hauptsitz)

Abgrenzungen

zu

Amerika

Regulativen

Börsenaufsicht

Börse

schützenswerte

Güter

Applikationen

Prozesse

Formalitäten

Umfang

10 - 15 A4 Seiten

Abgabedatum

24.10.2008