av евгений смородин för 6 månader sedan

83

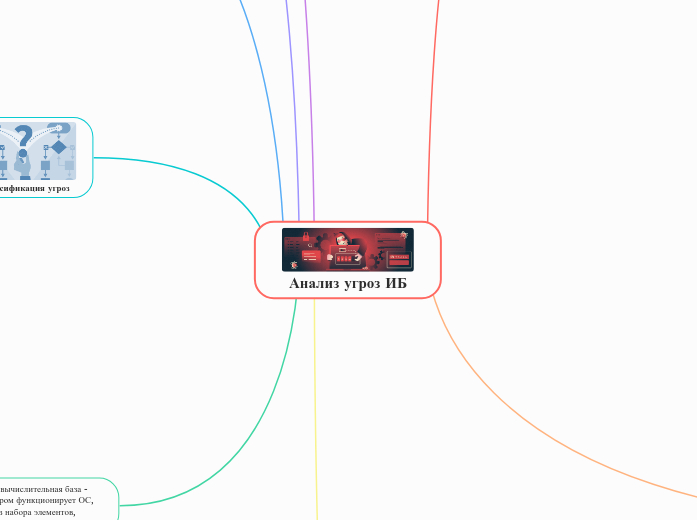

Анализ угроз ИБ

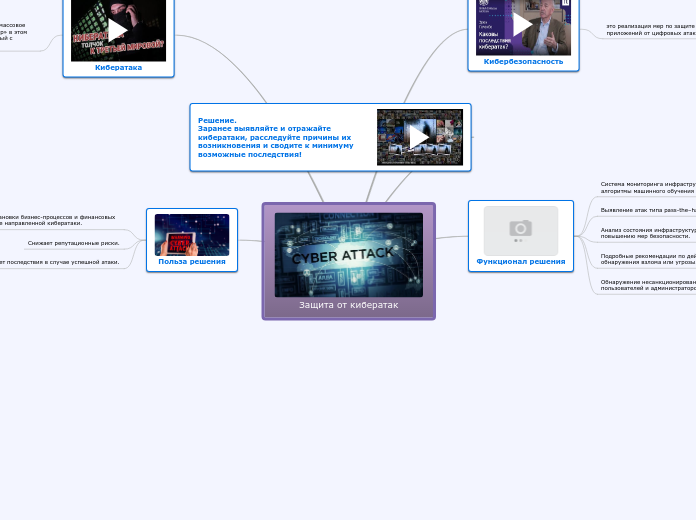

В современных информационных системах угрозы безопасности играют ключевую роль, и важность их анализа трудно переоценить. Угрозы можно классифицировать по различным признакам, таким как характер воздействия (