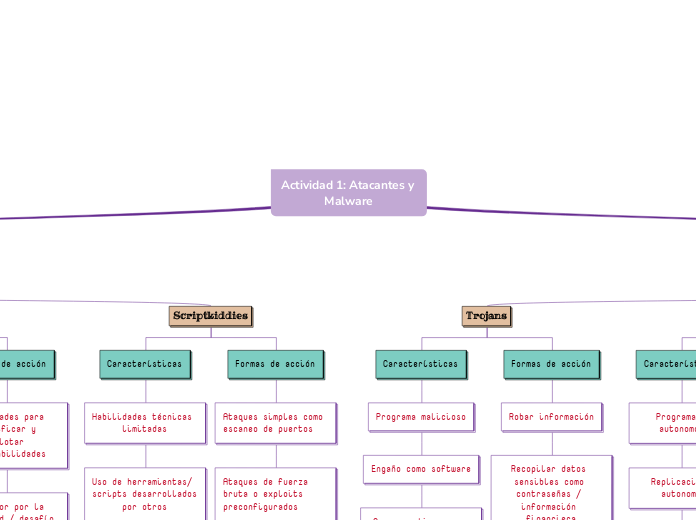

Actividad 1: Atacantes y Malware

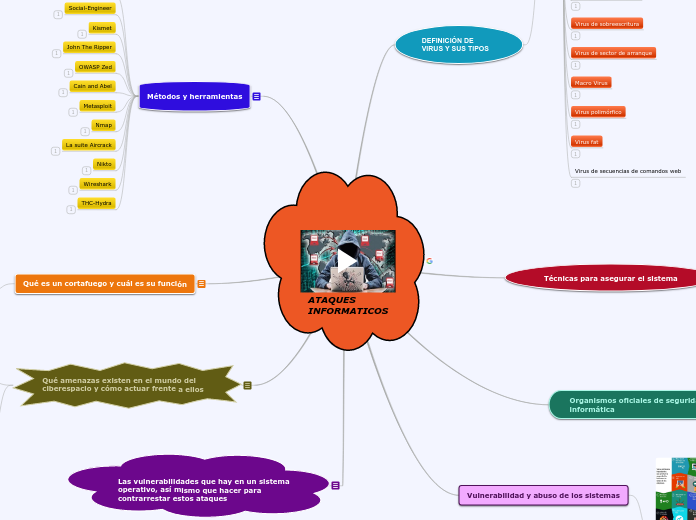

Tipos de Ataques:

Amenazas Persistentes Avanzadas

Percistencia

Técnicas de evasión y enfoque sigiloso

Recopilación de información sensible

Uso de malware avanzado

A menudo coordinan ataques multifacéticos

Combinan diversas tacticas para maximizar impacto

Respaldado por actores altamente capacitados

Ingeniería Social

Correo electronico falso

Llamada telefonica engañosa

Mensjaes engañosos

Dirigido a la vulnerabilidad humana

Manipulación de individuos

Con el objetivo de obtener información confidencial

Virus y Variantes

Destrucción de datos

Ralentización de Sistemas

Cifrado de archivos

Capacidad para replicarse

Rápida propagación

Aprovechan la ejecución de archivos legitimos

Gusanos

Sobrecarga de redes

Propaga malware secundario

Apertura de backdoors

Programas autonomos

Replicación autonoma

Propagación a través de redes

Trojans

Robar información

Recopilar datos sensibles como contraseñas / información financiera

Programa malicioso

Engaño como software

No se replica como los virus

Tipos de atacantes

Scriptkiddies

Ataques simples como escaneo de puertos

Ataques de fuerza bruta o exploits preconfigurados

Motivación suele ser la búsqueda de reconocimiento o causar daño

Habilidades técnicas limitadas

Uso de herramientas/ scripts desarrollados por otros

Sin conocimientos profundos sobre sistemas

Hackers

Habilidades para identificar y explotar vulnerabilidades

Motivador por la curiosidad / desafío técnico / objetivos ilegales

Individuos altamente hábiles en el uso de tecnología

Éticos / malintencionados

Habilidad para programar

Espionaje

Ingeniería social

Malware avanzado

Técnicas de infiltración para recopilar información

Buscan obtener información clasificada o sensible

Obtener ventaja estrategica

Individuos, empresas o gobiernos

Outsiders:

Robo de datas / sabotaje

Ataques de fuerza bruta

Explotación de brechas de seguridad

Escaneo de vulnerabilidades

Atacantes externos

Sin acceso legitimo a los sistemas

Individuos malintencionados

Insiders:

Formas de acción

Robo de datos / sabotaje

Aprovechamiento de posición privilegiada

Características

Empleados / socios

Conocimiento interno que facilita el ataque

Acceso legitimo a los sistemas