av Sergio Aicardo Peinado för 3 årar sedan

147

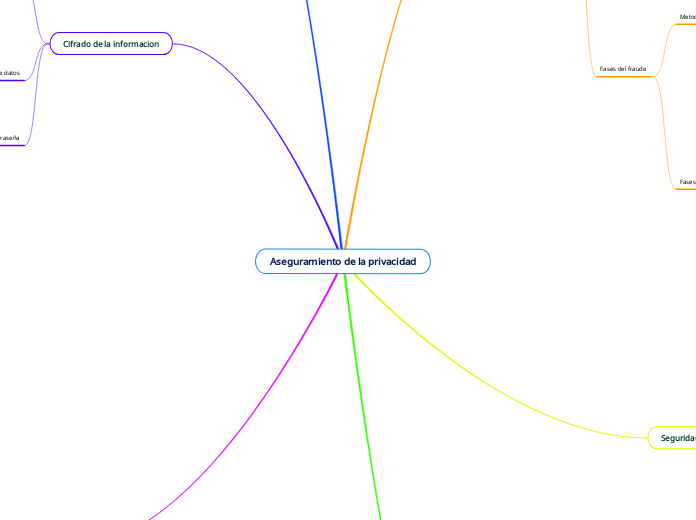

Aseguramiento de la privacidad

La protección de la privacidad y la seguridad en redes inalámbricas es crucial en el ámbito tecnológico actual. Diversos métodos y protocolos, como WAP2, EAP y WPA3, aseguran la autenticación y la integridad de las comunicaciones.