Caso Real de Delito Informático

Caso de acceso ilícito a cuentas de la DGCP – Ronald Familia Frías.

Un exempleado hackeó las redes sociales oficiales de la Dirección General de Contrataciones Públicas.

Caso de fraude cibernético bancario – Puerto Plata 2024.

Tres personas fueron condenadas por usar phishing para robar RD$500,000 mediante acceso ilícito a cuentas bancarias.

Legislacion aplicable

A nivel internacional, convenios como el Convenio de Budapest sobre Ciberdelincuencia buscan armonizar las legislaciones y promover la cooperación entre países.

En República Dominicana, la Ley 53-07 sobre Crímenes y Delitos de Alta Tecnología tipifica y penaliza los delitos como el acceso ilícito, sabotaje informático, clonación de tarjetas, entre otros.

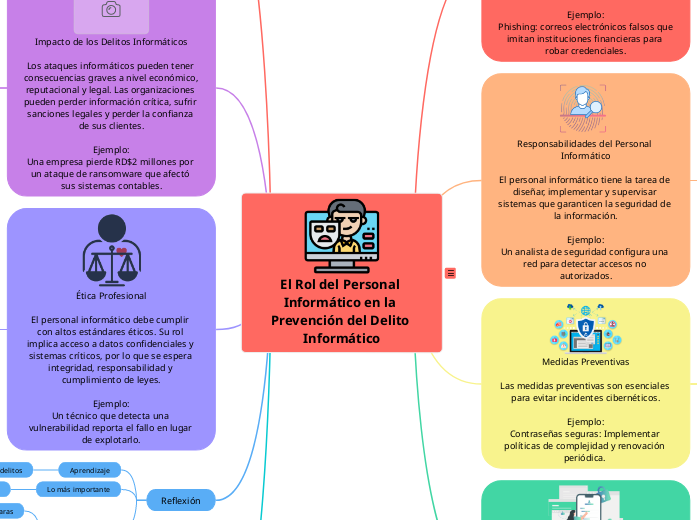

El Rol del Personal Informático en la Prevención del Delito Informático

Tema central: El Rol del Personal Informático en la Prevención del Delito Informático

1. Definición de Delitos Informáticos

- Actividades ilegales que involucran sistemas informáticos.

- Tipos comunes: Fraude en línea, acceso no autorizado, espionaje digital, suplantación de identidad, malware.

- Ejemplo: Acceso ilegal a datos financieros.

2. Responsabilidades del Personal Informático

- Mantenimiento de sistemas seguros.

- Aplicación de políticas de seguridad.

- Capacitación del personal.

- Gestión de incidentes.

- Protección de datos sensibles.

3. Medidas Preventivas

- Contraseñas seguras.

- Firewalls y sistemas de detección.

- Actualizaciones periódicas.

- Auditorías y monitoreo.

- Backups regulares.

4. Herramientas Tecnológicas

- Antivirus y antimalware.

- Software de cifrado.

- Firewalls.

- Sistemas SIEM.

- Gestión de accesos (IAM).

5. Ética Profesional

- Código de ética (ACM, IEEE, ISACA).

- Confidencialidad, integridad, responsabilidad.

- Cumplimiento de leyes (ej: Ley 53-07).

- Ejemplo: Protección de datos privados.

6. Impacto de los Delitos Informáticos

- Organizaciones: pérdidas económicas, daño reputacional.

- Individuos: robo de identidad, fraude.

- Ejemplo: Ataque a hospital paraliza servicios.

7. Reflexión (Topic flotante)

- Aprendizaje: el rol del personal TI es clave para prevenir delitos.

- Lo más importante: ética + herramientas + políticas.

- Aplicación real: políticas claras, capacitación, monitoreo constante.

Políticas de Ciberseguridad

Las políticas de ciberseguridad definen las normas y procedimientos internos que regulan el uso correcto de los sistemas y los datos. Establecen lineamientos sobre contraseñas, dispositivos externos, software permitido, y respuesta ante incidentes.

Ejemplo:

Política que prohíbe el uso de memorias USB sin autorización previa.

Ejemplo: Implementar una política donde solo se permita el uso de USB autorizados.

Incluyen el uso de software legal, control de accesos y gestión de incidentes.

Normativas que establecen cómo proteger la infraestructura digital.

Reflexión

Aplicación real

monitoreo constante

capacitación

políticas claras

Lo más importante

ética + herramientas + políticas

Aprendizaje

el rol del personal TI es clave para prevenir delitos

Ética Profesional

El personal informático debe cumplir con altos estándares éticos. Su rol implica acceso a datos confidenciales y sistemas críticos, por lo que se espera integridad, responsabilidad y cumplimiento de leyes.

Ejemplo:

Un técnico que detecta una vulnerabilidad reporta el fallo en lugar de explotarlo.

Protección de datos privados

Cumplimiento de leyes (ej

Ley 53-07)

Confidencialidad

responsabilidad

integridad

Código de ética (ACM

ISACA)

IEEE

Impacto de los Delitos Informáticos

Los ataques informáticos pueden tener consecuencias graves a nivel económico, reputacional y legal. Las organizaciones pueden perder información crítica, sufrir sanciones legales y perder la confianza de sus clientes.

Ejemplo:

Una empresa pierde RD$2 millones por un ataque de ransomware que afectó sus sistemas contables.

Ataque a hospital paraliza servicios

Individuos

fraude

robo de identidad

Organizaciones

daño reputacional

pérdidas económicas

Herramientas Tecnológicas

Existen diversas herramientas que permiten proteger los entornos digitales, controlar accesos, prevenir infecciones de software malicioso y cifrar información sensible.

Ejemplo:

Antivirus: ESET, Norton o BitDefender para proteger estaciones de trabajo.

Gestión de accesos (IAM)

Sistemas SIEM

Firewalls

Software de cifrado

Antivirus y antimalware

Educación y Concientización

Capacitar a los usuarios es fundamental. Muchos ataques ocurren por errores humanos como hacer clic en enlaces maliciosos o compartir contraseñas.

Ejemplo:

Realizar talleres sobre phishing cada trimestre.

Ejemplo: Realizar pruebas de phishing mensuales para medir respuesta de los empleados.

Simulaciones de ataques para preparar al personal

Programas internos de formación para empleados.

Medidas Preventivas

Las medidas preventivas son esenciales para evitar incidentes cibernéticos.

Ejemplo:

Contraseñas seguras: Implementar políticas de complejidad y renovación periódica.

Backups regulares

Auditorías y monitoreo

Actualizaciones periódicas

Firewalls y sistemas de detección

Contraseñas seguras

Responsabilidades del Personal Informático

El personal informático tiene la tarea de diseñar, implementar y supervisar sistemas que garanticen la seguridad de la información.

Ejemplo:

Un analista de seguridad configura una red para detectar accesos no autorizados.

Protección de datos sensibles

Gestión de incidentes

Capacitación del personal

Aplicación de políticas de seguridad

Mantenimiento de sistemas seguros

Definición de Delitos Informáticos

También conocidos como ciberdelitos, son todas aquellas acciones ilegales cometidas mediante el uso de tecnologías de la información y la comunicación.

Ejemplo:

Phishing: correos electrónicos falsos que imitan instituciones financieras para robar credenciales.

Ejemplo

Acceso ilegal a datos financieros

Tipos comunes

malware

suplantación de identidad

espionaje digital

acceso no autorizado

Fraude en línea

Actividades ilegales que involucran sistemas informáticos