av ANDRES ALEJANDRO GONZALEZ MANJARRES för 3 årar sedan

461

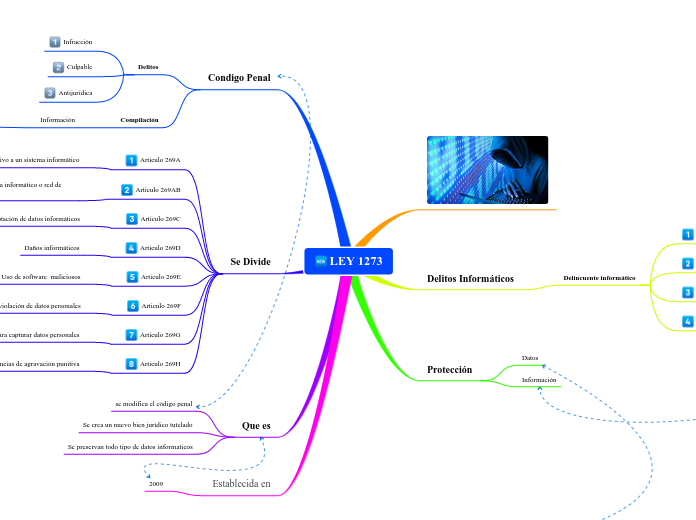

LEY 1273

La normativa aborda una variedad de delitos informáticos con el fin de proteger datos personales y garantizar la seguridad en sistemas informáticos. Introduce varios artículos que tipifican conductas ilegales como la violación de datos personales, la interceptación y el acceso abusivo a sistemas informáticos.