Modulo 4 Mecanismos para la detección de ataques e instrucciones

Prevención de intrusos

Conmutadores híbridos, La combinación de un sistema cortafuegos a nivel de aplicación junto con un conmutador de nivel siete permite reducir problemas de seguridad asociados a una programación deficiente, así como la posibilidad de detectar ataques a nivel de aplicación.

Sistemas cortafuegos a nivel de aplicación, estos dispositivos se pueden configurar para analizar eventos tales como la gestión de memoria, las llamadas al sistema o intentos de conexión del sistema donde han sido instalados.

Conmutadores de nivel siete, Estos dispositivos se suelen utilizar para realizar tareas de balanceo de carga de una aplicación entre varios servidores. Para ello, examinan la información a nivel de aplicación (por ejemplo HTTP, FTP, DNS, etc.) para tomar decisiones de encaminamiento. Adicionalmente, estos mismos dispositivos podrán proporcionar protección frente a ataques contra las redes que conmutan como, por ejemplo, descartar tráfico procedente de una denegación de servicio.

Sistemas de detección en línea, La mayor parte de los productos y dispositivos existentes para la monitorización y detección de ataques en red se basan en la utilización de dos dispositivos de red diferenciados. Por una parte, uno de los dispositivos se encarga de interceptar el tráfico de su segmento de red, mientras que el otro se utiliza para efectuar tareas de gestión y administración.

Procesadores de eventos :Los procesadores de eventos, también conocidos como analizadores, conforman el núcleo central del sistema de detección. Tienen la responsabilidad de operar sobre la información recogida por los sensores para poder inferir posibles intrusiones.

los analizadores deberán implementar algún esquema de detección.

Esquema de detección basado en anomalías

Un perfil sirve como métrica (medida de un conjunto de variables) de comportamientos normales. Cualquier desviación que supere un cierto umbral respecto al perfil almacenado será tratado como una evidencia de ataque o intrusión

Esquema de detección basado en usos indebidos

La detección de intrusiones basada en el modelo de usos indebidos cuenta con el conocimiento a priori de secuencias y actividades deshonestas. Los procesadores de eventos que implementan este esquema analizan los eventos en busca de patrones de ataque conocidos o actividad que ataque vulnerabilidades típicas de los equipos.

Un recolector de información, también conocido como sensor, es el responsable de la recolección de información de los equipos monitorizados por el sistema de detección.

la mayoría de los sistemas de detección tratan de unificar las tres opciones, ofreciendo una solución de sensores híbrida.

diferentes formas de clasificar las posibles implementaciones de este componente. Detallamos a continuación tres de las propuestas más utilizadas.

El tercer tipo, conocido como sensores basados en aplicación, recibe la información de aplicaciones que se están ejecutando, y podrían ser considerados como un caso especial de los sensores basados en equipo.

El primer tipo, conocido como sensores basados en equipo, se encarga de analizar y recoger información de eventos a nivel de sistema operativo (como por ejemplo, intentos de conexión y llamadas al sistema).

En el segundo tipo encontramos sensores que recogen información de eventos sucedidos a nivel de tráfico de red (por ejemplo, analizando las cabeceras IP de todos los datagramas que pasan por la interfaz de red). Este tipo de componentes se conoce como sensores basados en red.

Unidades de respuesta: Las unidades de respuesta de un sistema de detección se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o intrusión. Estas acciones de respuesta pueden ser automáticas (respuesta activa) o requerir interacción humana

las unidades de respuesta se podrían clasificar en distintas categorías según el punto de actuación.

Unidades de respuesta basadas basadas en red. Actúan a nivel de red cortando intentos de conexión, filtrando direcciones sospechosas, etc.

Unidades de respuesta basadas en equipo. Se encargan de actuar a nivel de sistema operativo (como, por ejemplo, bloqueo de usuarios, finalización de procesos, etc).

las respuestas pasivas se limitan a lanzar una alarma para informar y describir el ataque detectado en el administrador del sistema. La mayoría de los componentes de respuesta pasiva ofrecen distintas formas de hacer llegar esta información al administrador

Las respuestas activas tienen como objetivo actuar contra el ataque, intentando su neutralización, en el momento en el que es detectado (o mientras una intrusión todavía continúa en curso).

Escáners de vulnerabilidades: Los escáners de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas o tests de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

El funcionamiento general de un escáner de vulnerabilidades se podría dividir en tres etapas:

Finalmente, se generará un informe con las diferencias entre ambos conjuntos de datos.

En la segunda etapa, estos resultandos son organizados y comparados con, al menos, un conjunto de referencia de datos. Este conjunto de referencia podría ser una plantilla con la configuración ideal generada manualmente, o bien ser una imagen del estado del sistema realizada con anterioridad.

Durante la primera etapa se realiza una extracción de muestras del conjunto de atributos del sistema, para poder almacenarlas posteriormente en un contenedor de datos seguro.

Sistemas de decepción: Los sistemas de decepción, en vez de neutralizar las acciones de los atacantes, utilizan técnicas de monitorización para registrar y analizar estas acciones, tratando de aprender de los atacantes

Redes de decepción es la construcción de todo un segmento de red compuesto únicamente por equipos de decepción, preparados todos ellos para engañar a los intrusos (permitiendo su acceso sin demasiada dificultad).

Los equipos de decepción, también conocidos como tarros de miel o honeypots, son equipos informáticos conectados en que tratan de atraer el tráfico de uno o más atacantes. De esta forma, sus administradores podrán ver intentos de ataques que tratan de realizar una intrusión en el sistema y analizar cómo se comportan los elementos de seguridad implementados en la red

Arquitectura general de un sistema de detección de intrusiones

IDWG, construcción de un marco de desarrollo genérico y se marca los siguientes objetivos:

Especificar el contenido de los mensajes intercambiados (eventos, alertas, . . . ) entre los distintos elementos del sistema. Por esto, proponen el formato IDMEF y el protocolo de intercambio de mensajes IDXP.

2Definir la interacción entre el sistema de detección de intrusos frente a otros elementos de seguridad de la red, como pueden ser los sistemas de prevención (cortafuegos, listas de control de accesos, ...).

2.3.1. En todos estos estudios se han realizado diferentes propuestas y diseños con el objetivo de cumplir los siguientes requisitos:

Tolerancia en fallos. El sistema de detección de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema incluyendo la situación de que el propio sistema reciba un ataque o intrusión).

Escalabilidad. A medida que la red vaya creciendo (tanto en medida como en velocidad), también aumentara el número de eventos que deberá tratar el sistema. El detector tiene que ser capaz de soportar este aumento en el número de eventos, sin que se produzca pérdida de información

Rendimiento. El rendimiento ofrecido por un sistema de detección de intrusos debe ser suficiente como para poder llegar a realizar una detección en tiempo real. La detección en tiempo real responde a la detección de la intrusión antes de que ésta llegue a provocar daños en el sistema. Según los expertos, este tiempo debería de ser inferior a un minuto.

Eficiencia. El detector de intrusos debe minimizar la tasa de actividad maliciosa no detectada (conocida como falsos negativos). Cuanto menor sea la tasa de falsos negativos, mayor sera la eficiencia del sistema de detección de intrusos.

Precisión. Un sistema de detección de intrusos no debe que confundir acciones legítimas con acciones deshonestas a la hora de realizar su detección.

Sistemas de detección de intrusos

. Primeros sistemas para la detección de ataques en tiempo real

Sistemas de detección de intrusos actuales

fusión de los sistemas de detección basados en la monitorización del sistema operativo (y aplicaciones del sistema operativo) junto con sistemas distribuidos de detección de redes, capaces de monitorizar en grupo ataques e intrusiones a través de redes conectadas a internet.

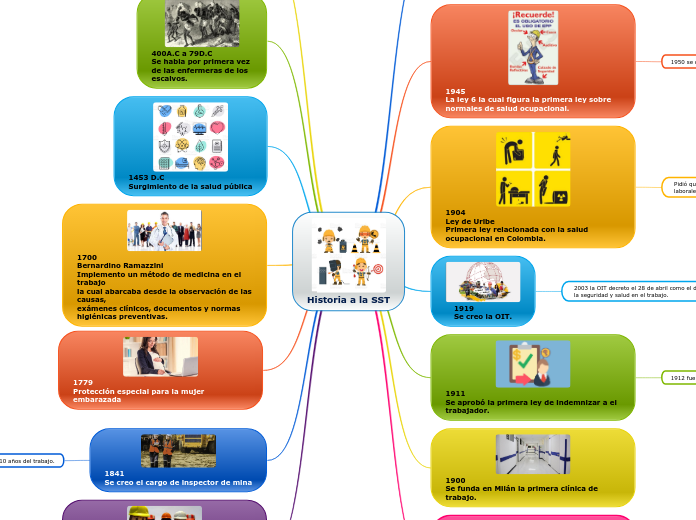

2MIDAS fue uno de los primeros sistemas de detección de intrusiones conectados a internet. Fue publicado en la red en 1989 y monitorizó el mainframe Dockmaster en 1990, contribuyendo a fortalecer los mecanismos de autentificación de usuarios.

Discovery, capaz de detectar e impedir problemas de seguridad en bases de datos. La novedad del sistema radicaba en la monitorización de aplicaciones en lugar de analizar un sistema operativo al completo. Mediante la utilización de métodos estadísticos desarrollados en COBOL, Discovery podía detectar posibles abusos.

IDES utilizaba perfiles para describir los sujetos del sistema (principalmente usuarios), y reglas de actividad para definir las acciones que tenían lugar (eventos de sistema o ciclos de CPU). Estos elementos permitían establecer mediante métodos estadísticos las pautas de comportamiento necesarias para detectar posibles anomalías.

Los sistemas de confianza son aquellos sistemas que emplean suficientes recursos software y hardware para permitir el procesamiento simultáneo de una variedad de información confidencial o clasificada. En estos sistemas se incluían distintos tipos de información repartida en niveles, que correspondían a su grado de confidencialidad.

La detección de intrusiones es el proceso de identificación y respuesta ante las actividades ilícitas observadas contra uno o varios recursos de una red.

Los mecanismos para la detección de ataques e intrusiones tratan de encontrar y reportar la actividad maliciosa en la red, pudiendo llegar a reaccionar adecuadamente ante un ataque.

Una intrusión es una secuencia de acciones realizadas por un usuario o proceso deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un equipo o un sistema al completo.

Antecedentes de los sistemas de detección de intrusos

Los sistemas de detección de intrusos son una evolución directa de los primeros sistemas de auditorias. Estos sistemas tenían como finalidad medir el tiempo que dedicaban los operadores a usar los sistemas. Con esta finalidad, se monitorizaban con una precisión de milésimas de segundo y servían, entre otras cosas, para poder facturar el servidor.

objetivos principales de un mecanismo de auditoría

Servir de garantía frente a los usuarios de que toda la información que se recoja sobre ataques e intrusiones será suficiente para controlar los posibles daños ocasionados en el sistema.

Permitir el bloqueo de los intentos de los usuarios de saltarse los mecanismos de protección del sistema.

Permitir el descubrimiento de la transición de usuario cuando pasa de un nivel menor de privilegios a otro mayor (escalada de privilegios).

Permitir el descubrimiento tanto de intentos internos como externos de burlar los mecanismos de protección.

Permitir la revisión de patrones de acceso (por parte de un objeto o por parte de un usuario) y el uso de mecanismos de protección del sistema.

Necesidad de mecanismos adicionales en la prevención y protección

Fases de Ataque de un Intruso

Fase de extracción de información: el atacante con privilegios de administrador tendrá acceso a los datos de los clientes mediante la base de datos de clientes.

Fase de ocultación de huellas: se realizará toda aquella actividad ejecutada por el atacante (una vez ya producida la intrusión) para pasar desapercibido en el sistema.

Fase de explotación de servicio: permitirá al atacante hacerse con privilegios de administrador (escala de privilegios) abusando de alguna de las deficiencias encontradas

Fase de vigilancia: el atacante intentará aprender todo lo que pueda sobre la red que quiere atacar. En especial, tratará de descubrir servicios vulnerables y errores de configuración.