av David Ernesto Cerna Avalos för 1 år sedan

96

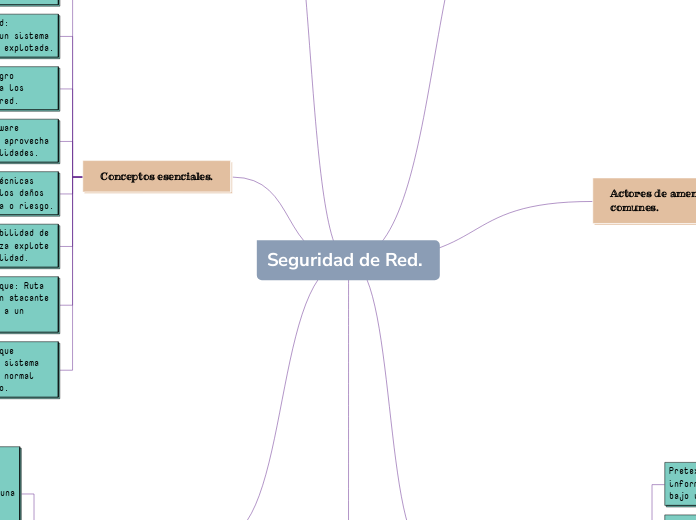

Seguridad de Red.

La seguridad de la red se basa en varios pilares fundamentales que buscan proteger la información y garantizar su disponibilidad, confidencialidad e integridad. La disponibilidad asegura que la información esté accesible cuando se necesite.