作者:Romantik Alisher 1 年以前

179

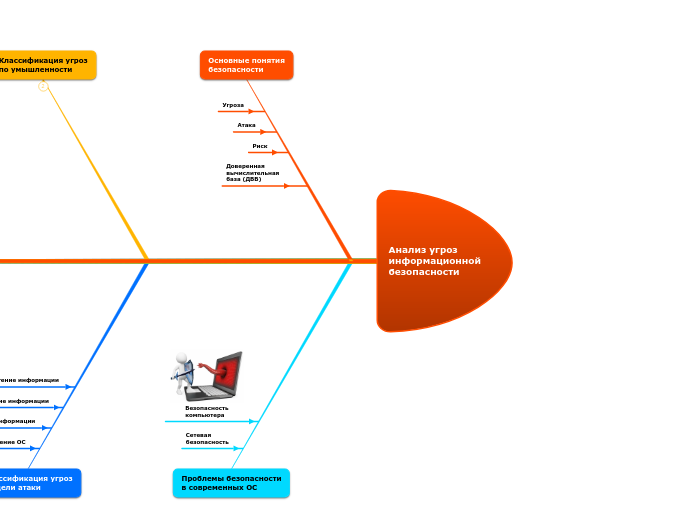

Анализ угроз информационной безопасности

Современные системы информационной безопасности сталкиваются с разнообразными угрозами, которые можно классифицировать по нескольким критериям. Важнейшими из них являются способ действия злоумышленника, тип используемой уязвимости и цель атаки.