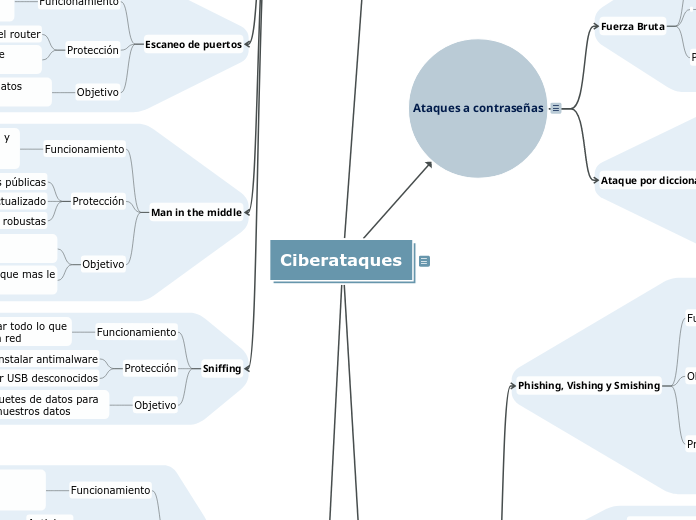

Ciberataques

Es un intento de exponer, alterar, desestabilizar, destruir o eliminar para obtener acceso sin autorización del usuario.

Type in the name of the company you are going to have an interview with.

Ataques por malware

Llevar a cabo acciones dañinas en un sistema informático contra nuestra privacidad

Apps mailiciosas

Desinstalarla de inmediato

Se hacen pasar por aplicaciones

Criptojacking

A partir de nuestros datos tener beneficio económico

Instalación de antivirus

Extraer criptomonedas

Rogueware

Hacer clic en enlaces e infectar

Aplicar sentido común

Se hace pasar por un antivirus

Botnets

Controlar el máximo de dispositivos

Red de dispositivos controlados e infectados

Rootkit

Ocultación de elementos infectados

Activos programas de protección

Conjunto de herramientas

Gusano

Replicarse e infectar

Antivirus y firewall

Malware ejecutado en un sistema

Troyanos

Controlar o robar

Mantener actualizado el dispositivo

Camuflarse como un software legítimo

Spyware

Grabaciones o capturas

Ignorar anuncios

Instalación de malware para recopilar información y compartirla

Adware

Virus

Dañar un sistema

Modificar o eliminar archivos

No descargar archivos sospechosos

Antivirus

Copiarse de si mismos y propagarse al máximo de dispositivos

Ataque a las conexiones

Son muy comunes y se realizan a través de softwares o saltándose medidas de seguridad para infectar o tomar control de nuestros dispositivos.

Do you fully understand what this position implies?

After you've made some research on the company, read the job description thoroughly, and try to fully understand what your responsibilities will be.

Sniffing

Capturar paquetes de datos para hacerse con nuestros datos

Evitar conectar USB desconocidos

Instalar antimalware

Técnica para escuchar todo lo que ocurre dentro de una red

Man in the middle

Registra la información que mas le interesa

Interceptar los datos intercambiados

Dispositivo y software actualizado

No conectarse a redes públicas

El atacante está entre nosotros y el servidor con el que nos estamos comunicando

Escaneo de puertos

Robo de credenciales o datos bancarios

Controlar las conexiones de entrada

Configurar bien el router

Analizar e identificar los puertos de una máquina conectada a la red

Inyección SQL

Robar o destruir datos sensibles en la base de datos

Código seguro

Diseño seguro

Atacar a una web basada en un lenguaje de programación (SQL)

Ataque DDoS

Provocar la caída de la web

Actualizaciones

Conexión solida

Atacar un servidor al mismo tiempo desde muchos equipos

Ataques a cookies

Modificar datos

Obtener informacxión personal

No guardar contraseñas

Mantener actualizado el navegador

Robo o modificación de la información almacenada en una cookie

Spoofing

Suplantar nuestra identidad

Navegación segura

Técnicas de hacking de forma maliciosa

Redes trampa

Controlar nuestra navegación

Robar datos

Que solo utilicen el htpp

No conectarse a redes que pongan "gratis"

Creación de una red wifi gemela

Ataques por ingeniería social

Técnicas para que el propio usuario revele información personal.

Fraudes online

How would you describe yourself?

Type in a short description.

Beneficio económico

Reconocer los fraudes

Ejemplo: Tiendas online fraudulentas.

Revelar nuestros datos personales/ económicos

Spam

Muy variados

No utilizar la cuenta de correo principal

Ignorar y eliminar el menmsaje

Enviar grandes cantidades de mensajes por internet sin solicitarse

Dumpster Diving

Información sensible que se tiró por descuido

Eliminación segura de información

Buscar en nuestra basura

Surfing

Robo de información

Utilizar filtros anti-espía

Evitar que terceros tengan visión de nuestra actividad

Utilizar gestores de contraseñas y verificación

Mirar nuestros dispositivos desde una posición cercana

Baiting o Gancho

Infectar la red

Robar nuestros datos

Mantener actualizado el antivirus

Evitar conectar dispositivos externos a nuestros equipos

Utilizar un cebo para infectar nuestro equipo

Phishing, Vishing y Smishing

No contestar nunca al mensaje

Comprobar el remitente

Coincidencia del enlace con la dirección

Errores gramaticales

Obtener datos personales o bancarios e infectar o tomar el control del dispositivo

Envío de un mensaje

Smishing

SMS

Vishing

Llamadas de teléfono

Phishing

Correo electrónico, red socioal o SMS de mensajería

Ataques a contraseñas

Su objetivo es atacar a nuestras credenciales a través de diversas técnicas.

Research the company

You should find and learn as much as you can about the company where you are having an interview.

The interviewer will want to see what you know about them and why you chose the company.

Doing your homework will show that you are really interested.

Ataque por diccionario

Gestor de contraseñas

Factor deautenticicación

Objetivo

What is the company's turnover for last year?

Suplantar identidad

Datos bancarios

Red social

Utiliza un software que de forma automática trata de adivinar la contraseña

Fuerza Bruta

Protección

What kind of innovations does this company have?

Type in several examples.

Mejorar la seguridad en la cuenta

Contraseñas robustas

Factor de autenticación

Funcionamiento

What products does this company have?

Type in several examples.

Adivinar contraseña a base de ensayo y error