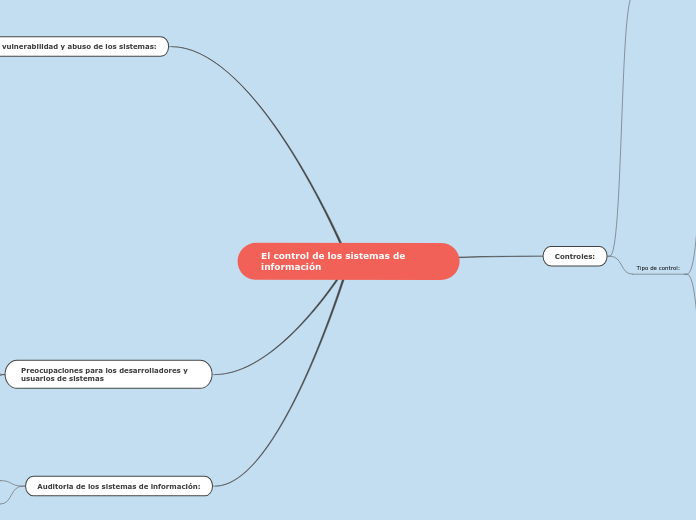

El control de los sistemas de información

Auditoria de los sistemas de información:

Auditorias de calidad en los datos:

Encuestas de archivos y muestras par determinar la precisión e integridad de los datos en un sistema de información

Auditoria de un sistema de información:

Identifica todos los controles que gobiernan a un sistema de información en particular y evalúa su eficacia

Preocupaciones para los desarrolladores y usuarios de sistemas

3-Errores:

Las computadoras pueden servir como instrumentos de error distorsionado severamente o destruyendo registros y las operaciones de una institución

2-La seguridad:

Políticas, procedimientos y medidas técnicas usadas para evitar un acceso no autorizado, alteración, robo o daños físicos a los sistemas de registro.

1-Desastres

Procesamiento de operaciones en línea:

Modo de procesamiento de operaciones en donde las operaciones ingresadas en línea son inmediatamente procesadas en la computadora ,

istema de computo con tolerancias a las fallas:

Integrados por Hardware, software y componentes de abastecimiento de energía suplementarios que puedan dar respaldo al sistema y mantenerlo en operación para evitar una falla del sistema

El hardware de computo, programas, archivos de datos y otros equipos pueden ser destruidos por incendios, fallas de energía y otros desastres

La vulnerabilidad y abuso de los sistemas:

Software antivirus:

Programa diseñado para detectar y con frecuencia eliminar virus de computadoras en los sistemas de información

Virus de computadora:

Programas dañinos de Software que difunden de un sistema a otro, plagando la memoria de la computadora o destruyendo programas o datos

Hacker

Es una persona con acceso no autorizado a una red de computo para lucrar, actos criminales o placer personal

Nuevas vulnerabilidades:

Los avances en las telecomunicaciones y en el software de las computadoras han aumentado dichas vulnerabilidades.

Por qué los sistemas son vulnerables:

Los cambios en los sistemas automatizados son más costosos y con frecuencia más complejos que los cambios en los sistemas manuales

El desarrollo y operación de los sistemas automatizados requiere de conocimiento técnico especializado

Los procedimientos computarizados parecen ser invisibles y no son bien entendidos y auditados

Cuando no quedan huellas visibles de cambios en los sistemas, porque los registros de la computadora solo pueden ser leídos por la maquina

Un sistema de información complejo no puede ser duplicado a mano.

La vulnerabilidad por desastres naturales, fallas de Hardware y en el Software, los errores de los empleados y el uso de personas no autorizadas pueden provocar que los sistemas no operen adecuadamente

Controles:

Tipo de control:

Controles de Aplicación:

Clasificación de los controles de aplicación:

C-Controles de salida:

Aseguran que los resultados del procesamiento de cómputo sean precisos, completos y adecuadamente distribuidos.

B-Controles de Procesamiento:

Rutinas para establecer que los datos están completos y son precisos durante el procesamiento

Compaginación por computadora: Compara los datos de entrada con la información que se guarda en los archivos maestros o en suspenso y con los rubros no compaginados separados para su investigación

Totales de control de corridas: concilian los totales de control de entradas con los totales de los rubros que han actualizado el archivo

A-Controles de entrada

Procedimientos para verificar la precisión e integridad de los datos al ingresar al sistema

Verificación de edición:

Rutinas realizadas para verificar los datos de entrada y corregir los errores antes del procesamiento

Totales de control por lote

Un tipo de datos de entrada que requiere que se cuenten las operaciones o cualquier campo de cantidad en un lote de operaciones antes de procesarlas para comparación y conciliación luego de su procesamiento

Conversión de datos

Proceso de trascripción adecuada de datos de una forma a otra, para operaciones de cómputo

Autorización de entrada

Autorización, registro y monitoreo adecuado de los documentos fuente cuando entran al sistema de computo

Objetivos:

Integridad del ingreso y la actualización

Precisión en el ingreso y actualización

Validez

Mantenimiento

Controles específicos únicos para cada aplicación computarizada

Controles Generales:

Aseguran la operación eficaz de los procedimientos programados

6-Controles administrativos:

Normas, reglas, procedimientos y disciplinas formales para asegurar que los controles de la institución se ejecutan y se respeten de manera adecuada

5-Controles de seguridad en los datos:

Controles para asegurar que los archivos de datos en disco o cinta no se expongan a acceso, cambios o destrucción no autorizados

4-Controles de operaciones de computo:

Se aplican al trabajo del departamento de cómputo para asegurar que los procedimientos programados son consistente y correctamente aplicados al almacenamiento y procesamiento de datos

3-Controles de Hardware:

Controles que aseguran la seguridad física y el correcto funcionamiento del hardware de cómputo

2- Controles de Software:

Hacen el seguimiento del software del sistema y evitan el acceso no autorizado de programas para garantizar la seguridad y confiabilidad del software

1-Controles de Implantación del sistema:

Auditan el proceso de desarrollo de sistemas en diversos puntos para asegurarse que esté adecuadamente controlado y administrado

Controles globales que establecen un marco para controlar el diseño, seguridad y uso de sistemas de computo a lo largo de toda la institución

El control de un sistema de información debe ser una parte integral de su diseño