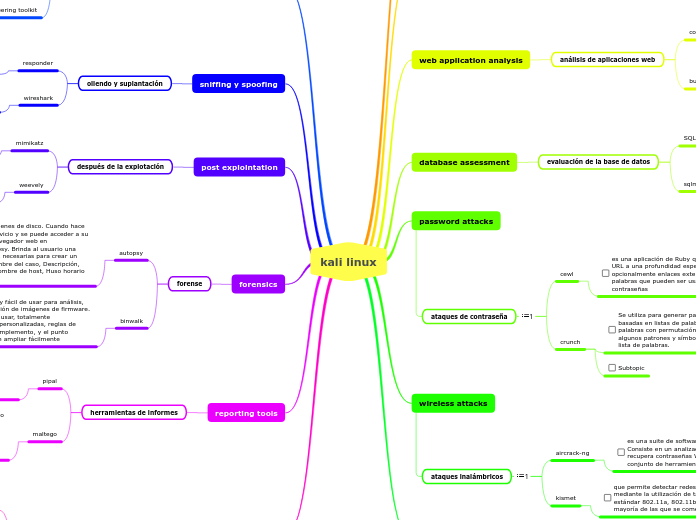

kali linux

Make a weekly plan, fill in each task and then check them off as the week advances.

social engineering tools

herramientas de ingeniería social

social engineering toolkit

Social-Engineer Toolkit: El conjunto de herramientas más completo para realizar ingeniería social. Social-Engineer Toolki (SET) es un framework de código abierto para realizar pentesting de sistemas y redes, enfocado específicamente en ataques de ingeniería social para conseguir su objetivo

msf payload creator

MSFvenom Payload Creator (MSFPC) es un wrapper para generar múltiples tipos de payloads, basados en la elección del usuario. ... La única entrada necesaria del usuario debería ser la definición que quiere del payload con la plataforma (por ejemplo, Windows) y la extensión de archivo que quiere que tenga (por ejemplo, exe

reporting tools

herramientas de informes

maltego

Maltego, la herramienta que te muestra qué tan expuesto estás en Internet. ... Hablamos específicamente de Maltego, servicio que tiene el potencial de encontrar información sobre personas y empresas en Internet, permitiendo cruzar datos para obtener perfiles en redes sociales, servidores de correo, etc.

pipal

Pipal brinda estadísticas e información para ayudar a analizar las contraseñas.

El trabajo real es realizado cuando los resultados son interpretados.

forensics

forense

binwalk

Es una herramienta rápida y fácil de usar para análisis, ingeniería inversa y extracción de imágenes de firmware. Scripts simples y fáciles de usar, totalmente automatizados, con firmas personalizadas, reglas de extracción y módulos de complemento, y el punto importante es que se puede ampliar fácilmente

autopsy

Se usa para investigar imágenes de disco. Cuando hace clic en Autopsy, inicia el servicio y se puede acceder a su interfaz de usuario en el navegador web en http://localhost:9999/autopsy. Brinda al usuario una gama completa de opciones necesarias para crear un nuevo archivo de caso: Nombre del caso, Descripción, Nombre del investigador, Nombre de host, Huso horario del host, etc.c

post explointation

después de la explotación

weevely

es una herramienta webshell escrita en python (que integra la generación y conexión de webshell), que se puede considerar como una herramienta alternativa de cuchillo de cocina en Linux

mimikatz

herramienta para descifrar contraseña de texto sin formato mimikatz. mimikatz es una poderosa herramienta para descifrar contraseñas del sistema

sniffing y spoofing

oliendo y suplantación

wireshark

La herramienta intercepta el tráfico y lo convierte en un formato legible para las personas. Esto hace que sea más fácil identificar qué tráfico está cruzando la red

responder

Responder: despliega servidores falsos en la red para robar contraseñas

exploitation tools

Friday

We all love Friday! And it's finally here. Look back at what you've managed to achieve this week and check what's in the pipeline for today.

herramientas de explotación

Check out the examples below and see if any of them is a good fit.

Personal

Pick up the kids from schoolMake an appointment to the dentistOther

engineering toolkit

que nos permite automatizar tareas que van desde el de envío de SMS (mensajes de texto) falsos, con los que podemos suplantar el numero telefónico que envía el mensaje, a clonar cualquier pagina web y poner en marcha un servidor para hacer phishing en cuestión de segundos.

searchsploit

el cual ha sido desarrollado para se utilizado por profesionales en pruebas de penetración e investigadores de vulnerabilidades. Su objetivo es servir como la colección más completa de exploits obtenidos a través de envíos directos, listas de correo, y otras fuentes públicas,

reverse engineering

Thursday

Happy Thursday! Hang in there, Friday will come before you know it. Think back to all the tasks scheduled for this week and see what else is left for today.

Ingeniería inversa

Consider the following examples and write your own list of duties.

Personal

Run errandsDo the grocerriesOther

radare2

La ingeniería inversa tiene como fin obtener la mayor cantidad de información posible de una aplicación o software del cual no se tiene el más mínimo conocimiento técnico en cuanto a su diseño, estructura y funcionamiento.

NASM shell

es un ensamblador libre para la plataforma Intel x86. ... En el NASM, si se usan las bibliotecas correctas, los programas de 32 bits se pueden escribir de una manera tal para que sean portables entre cualquier sistema operativo x86 de 32 bits.

wireless attacks

Wednesday

Wednesdays are like Mondays in the middle of the week, they say. You're halfway through the week, see what plans you have set for today.

ataques inalámbricos

Choose from the examples below or add your own.

Personal

Wake up earlySuggestionMeditateOther

kismet

que permite detectar redes inalámbricas (WLANs) mediante la utilización de tarjetas wireless en los estándar 802.11a, 802.11b y 802.11g, vamos en la mayoría de las que se comercializan actualmente.

aircrack-ng

es una suite de software de seguridad inalámbrica. Consiste en un analizador de paquetes de redes, recupera contraseñas WEP y WPA/WPA2-PSK y otro conjunto de herramientas de auditoría inalámbrica

password attacks

Tuesday

You got through Monday! Congratulations! Now let's see what tasks are in the pipeline for today.

ataques de contraseña

See the following examples and complete the list of tasks for Tuesday.

Personal

Take the kids to schoolExerciseOther

crunch

Subtopic

Se utiliza para generar palabras clave personalizadas basadas en listas de palabras. Genera una lista de palabras con permutación y combinación. Podríamos usar algunos patrones y símbolos específicos para generar una lista de palabras.

cewl

es una aplicación de Ruby que rastrea una determinada URL a una profundidad especificada, siguiendo opcionalmente enlaces externos, y devuelve una lista de palabras que pueden ser usadas para crackers de contraseñas

Task

database assessment

evaluación de la base de datos

sqlmap

es una herramienta de pruebas de penetración de código abierto que automatiza el proceso de detectar y explotar los errores de inyección SQL y falla de los servidores de bases de datos

SQLite database browser

le permite ver y editar bases de datos SQLite en Linux. Puede diseñar, crear y editar estos archivos de base de datos y echar un vistazo al funcionamiento interno de otras aplicaciones

web application analysis

análisis de aplicaciones web

burpsuite

Permite realizar de forma automatizada pruebas de exploración y escaneo de vulnerabilidades Contiene un Escáner de vulnerabilidades avanzado para pruebas manuales Lógica de exploración de vanguardia Presentación clara y detallada de vulnerabilidades

commix

que nos va a permitir analizar rápidamente una página web para comprobar si es segura o tiene alguna vulnerabilidad y, de ser así, comprobar si es posible explotar dicha vulnerabilidad.

vulnerability analysis

análisis de vulnerabilidad

nikto

legion

Legion, una bifurcación de la Esparta de SECFORCE, es unmarco de prueba de penetración de red de código abierto, fácil de usar, súper extensible y semiautomático que ayuda en el descubrimiento, reconocimiento y explotación de sistemas de información.

information gathering

recopilación de información

ike-scan

Enviar paquetes IKE para cualquier número de hosts de destino, utilizando un ancho de banda de salida configurable o tasa de paquetes. Esto es útil para la detección de VPN

dmitry

a cual proporciona la capacidad de obtener tanta información como sea posible sobre un host objetivo.