作者:Royer Hernandez 12 年以前

393

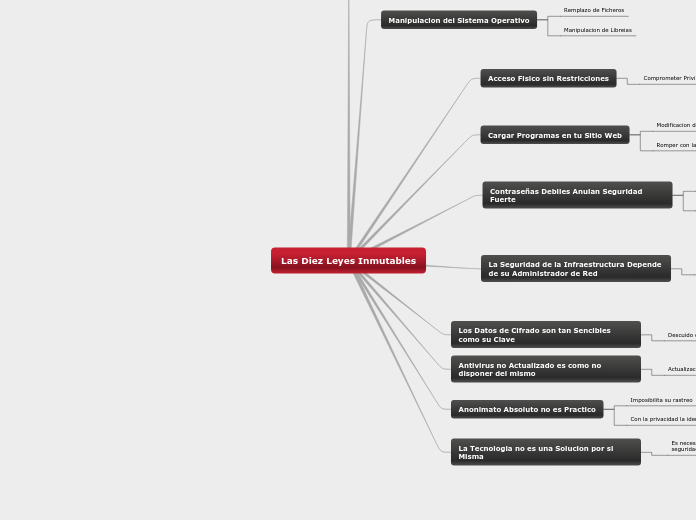

Las Diez Leyes Inmutables

La seguridad informática depende de múltiples factores, y no solo de la tecnología. Es crucial contar con una gestión adecuada de contraseñas y practicar la constante actualización del software antivirus.