作者:Karim Nazar 6 年以前

202

Mapa modulo 3

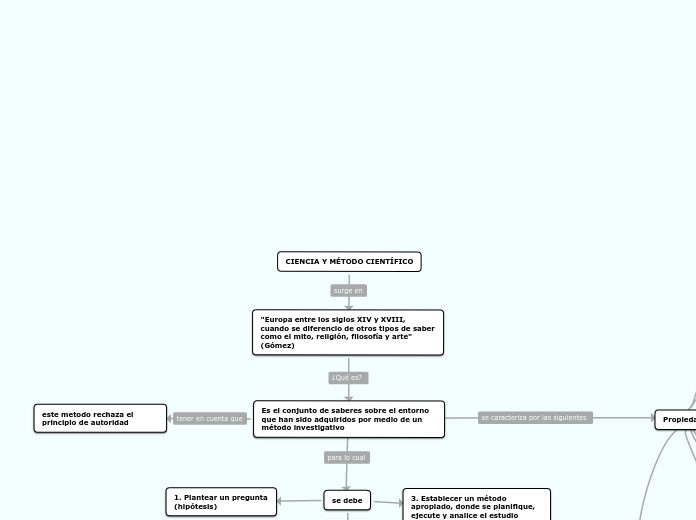

La protección de los sistemas informáticos es un proceso complejo que requiere la implementación de diversas estrategias y herramientas. Incluye etapas como la recolección de información previa al ataque y la eliminación de huellas post-intrusión.