UNIDAD 3: INTERNET Y SEGURIDAD.

PUNTO 5.

Subtópico

5. Sostenibilidad y eficiencia

En la actualidad, tanto las Administraciones Públicas como los ciudadanos muestran una mayor

preocupación por aprovechar los recursos naturales de una manera más sensata, pero sin renunciar al progreso. Este tipo de desarrollo es conocido como sostenible.

Este compromiso con el medioambiente nos afecta a todos. En casa y en la oficina es posible reducir el

uso de ciertos materiales, reutilizándolos cuando

sea posible o reciclando sus residuos.

A la hora de presentar documentos, se pueden tener en cuenta algunos comportamientos respetuosos con el medioambiente siguiendo la regla de las «tres erres» ecológicas:

- Reutilizar.

- Reciclar.

- Reducir

PUNTO 4.

4.1. Herramientas 2.0

-Wikis. Son sitios web en los que los usuarios pueden colaborar creando y modificando el

contenido de las páginas web.

-Blogs. Son sitios web en los que los autores realizan publicaciones sobre determinados temas y

los visitantes pueden hacer comentarios, escribir mensajes, etc. Normalmente se clasifican por

géneros (personales, música, noticias, juegos, etc.).

-Aplicaciones web. Son programas informáticos que se ejecutan en navegadores. La ventaja más importante de estas aplicaciones es que el usuario puede acceder a ellas a través de

navegadores sin necesidad de instalación previa en su equipo.

-Redes sociales. Se trata de páginas web en las que los usuarios registrados pueden comunicarse entre sí. Entre las más utilizadas están Facebook, Twitter, YouTube, Instagram,

LinkedIn, etc.

A. LinkedIn: es una red social orientada a empresas y empleo. Fue lanzada en al año

2003 y hoy en día se considera como la mayor red profesional del mundo.

B. Dropbox: es un servicio gratuito que te permite almacenar y compartir archivos.

Para su uso es necesario tener una cuenta de correo, acceso a Internet y un dispositivo. Esta plataforma es compatible con ordenadores, smartphones y tablets.

4. Evolución web

Desde la aparición de Internet, las tecnologías informáticas no han parado de evolucionar. Se podría

decir que estamos en la etapa de la Web 3.0, llamada también web semántica o web inteligente. La web semántica está basada en el uso de expresiones usadas por los humanos con el objetivo de codificar las expresiones de forma eficaz.

PUNTO 3.

3.5. Control de cuentas de usuario

Es una característica predeterminada de Windows que avisa antes de realizar cambios en el equipo

que requieren permisos de administrador; por ejemplo, para instalar un programa.

Existen cuatro configuraciones posibles, de la más segura a la menos segura:

3.4. Seguridad y mantenimiento

Seguridad y mantenimiento es un sub-apartado del Panel de control. Antes era conocido como Centro

de actividades. La sección Seguridad, nos indica si el firewall, la protección antivirus y el control de

cuentas de usuario están activados y si la configuración de seguridad de Internet es correcta.

Desde la sección Mantenimiento, podemos ver informes de problemas del equipo, la configuración de mantenimiento, la disponibilidad de los grupos, la activación del historial de archivos y el estado de los dispositivos.

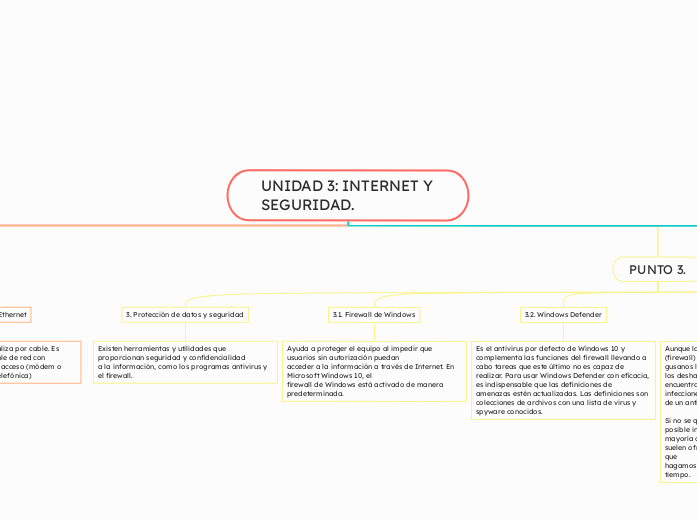

3.3. Otros antivirus

Aunque la mayor parte de los cortafuegos (firewall) evitan que los virus y

gusanos lleguen a nuestro equipo, no los detecta ni los deshabilita si ya se

encuentran en el sistema. Para eliminar posibles infecciones, haremos uso

de un antivirus.

Si no se quiere utilizar Windows Defender, es posible instalar otro antivirus en Windows 10. La

mayoría de los antivirus son de pago, aunque suelen ofrecer una versión básica de prueba para que

hagamos uso de ella durante un periodo corto de tiempo.

3.2. Windows Defender

Es el antivirus por defecto de Windows 10 y complementa las funciones del firewall llevando a cabo tareas que este último no es capaz de realizar. Para usar Windows Defender con eficacia, es indispensable que las definiciones de

amenazas estén actualizadas. Las definiciones son colecciones de archivos con una lista de virus y spyware conocidos.

3.1. Firewall de Windows

Ayuda a proteger el equipo al impedir que usuarios sin autorización puedan

acceder a la información a través de Internet. En Microsoft Windows 10, el

firewall de Windows está activado de manera predeterminada.

3. Protección de datos y seguridad

Existen herramientas y utilidades que proporcionan seguridad y confidencialidad

a la información, como los programas antivirus y el firewall.

PUNTO 2.

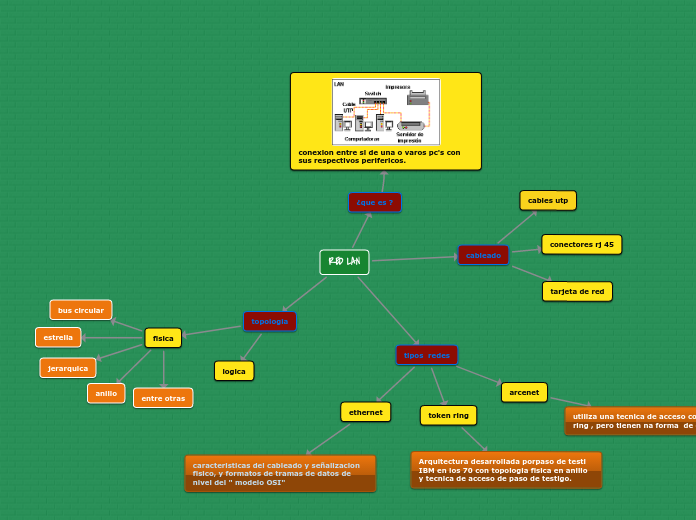

2.2. Conexión Ethernet

La conexión a Internet se realiza por cable. Es necesario un terminal, un cable de red con conector RJ45 y un punto de acceso (módem o router conectado a la línea telefónica)

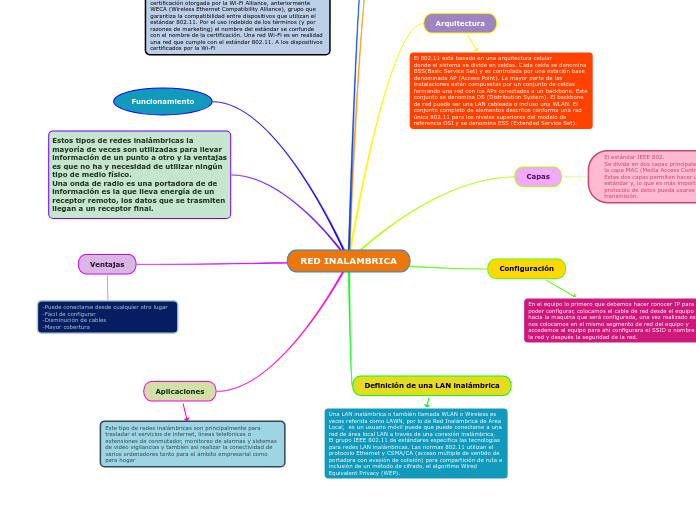

2.1. Conexión Wi-Fi

La conexión a Internet se realiza de forma inalámbrica. Es necesario un terminal y un punto de acceso (módem o router conectado a la línea telefónica). La señal alcanza unos 20 o 25 metros de distancia, aunque existen repetidores, dispositivos especiales que pueden aumentar este alcance.

2. Acceso a Internet

- Proveedor de servicios de Internet (ISP, Internet Services Provider). Es la compañía que nos suministra todo lo necesario para la conexión a Internet: instalación de la línea, router, hardware, dirección IP.

Ejemplos de proveedores son Movistar, Vodafone, Jazztel, Orange, etc.

- Línea de comunicaciones o línea telefónica. Proporcionada por el proveedor de servicios. Las más comunes hoy en día son de tipo ADSL o fibra óptica.

- Módem o router. Hacen de pasarela entre la línea de comunicación y el terminal que utilicemos para

conectarnos. Deben ser compatibles con el tipo de línea de comunicación.

PUNTO 1.

1.3. Mozilla Firefox

Mozilla Firefox es un explorador de Internet muy conocido, que se puede descargar de forma gratuita para sistemas operativos Microsoft Windows, Linux, Android, IOS y OS X desde su página oficial www.mozilla.org

1.2. Microsoft Edge

Es el explorador web predeterminado de Windows 10, que pretende sustituir a Internet Explorer. Entre las novedades más importantes podemos citar la forma de organizar las pestañas, el ahorro energético de la batería y la seguridad.

1.1. Buscadores web y exploradores

Un navegador permite visualizar páginas web, con documentos gráficos, vídeos, animaciones, texto,

hipervínculos, etc. Los exploradores más conocidos son Internet Explorer, Microsoft Edge (nuevo en Windows 10), Mozilla Firefox, Chrome, Safari y Opera.

Una página web suele contener enlaces con otras páginas. A este entramado de páginas se le llama World Wide Web. El sistema www está formado por un grupo de servidores que transfieren documentos.

Para explorar la web, se suele utilizar un buscador, un sistema informático que guarda información de páginas web en una base de datos, ordenando los contenidos mediante índices (indexación), y nos permite realizar consultas por palabras.

Una página web es un documento escrito en un lenguaje especial, denominado HTML (Hypertext

Markup Language o lenguaje de marcado de hipertexto), que contiene información variada según el tipo de página.

1. Conceptos básicos

DNS (Domain Name System o sistema de nombres de dominio) es una base de datos que

contiene una relación de nombres de dominio con sus correspondientes direcciones IP.

Internet es una red mundial, resultado de la conexión de ordenadores y de redes repartidas por

todo el planeta que utilizan las mismas normas o protocolos de comunicación. Internet es una red

de redes.

Existen otros dos tipos de redes:

- La intranet es una red de comunicaciones idéntica a Internet, pero su uso está circunscrito a un entorno concreto. Suele usarse en ámbitos empresariales o educativos.

- La extranet es una red orientada a personas ajenas a la empresa, conecta a la empresa con sus

socios, clientes, proveedores, etc., y establece diferentes niveles de acceso a la información.