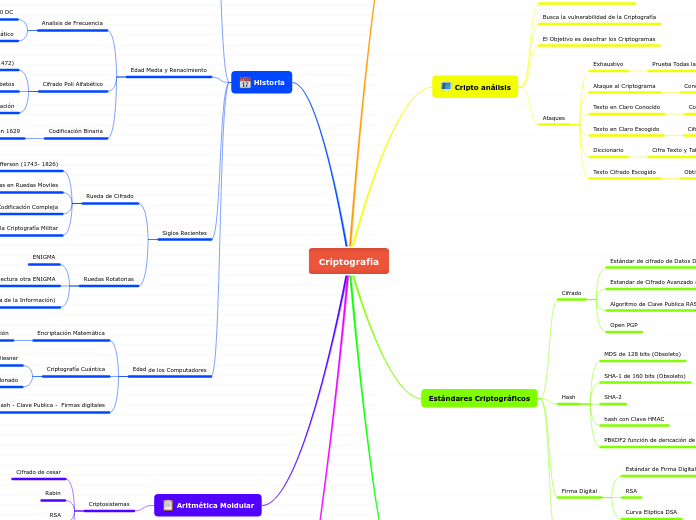

Criptografía

Type in the name of your subject.

Clasificación

Add detailed notes about each lecture, so that when the time comes to prepare for exams, you will have an easier and quicker overview.

Moderna

Algoritmos Sencillos, Claves Cortas

Asimétrica

Diferentes Claves

Clave Privada

Clave Publica

Simétrica

Clave Unica

Clásica

Algoritmos Sencillos, Claves largas

Add a short description of the lecture.

Sustitución

Técnica de Modificación

Transposición

Se Reordenan por un Algoritmo Especifico

Técnica de Permutación

Aritmética Moldular

Add here all the details about your projects.

Criptosistemas

Menezes- Vanstone

Add the team members.

Rabin

Add a short project description.

Cifrado de cesar

Add the project name.

Historia

Schedule your course ahead. Knowing all the information will make everything easier.

Edad de los Computadores

Funciones hash - Clave Publica - Firmas digitales

Criptografía Cuántica

Teorema de no clonado

Stephen Wiesner

Encriptación Matemática

Llave de encriptación

Siglos Recientes

Ruedas Rotatorias

Alan Turing, Rompió el cifrado (Tecnología de la Información)

Necesario para su lectura otra ENIGMA

ENIGMA

Rueda de Cifrado

Base de la Criptografía Militar

Codificación Compleja

36 anillos de letras en Ruedas Moviles

Thomas Jefferson (1743- 1826)

Edad Media y Renacimiento

Codificación Binaria

Francis Bacon, en 1629

Cifrado Poli Alfabético

Incremento la Seguridad de la Información

Se utilizaban 2 alfabetos

Leonel Alberti (1404- 1472)

Analisis de Frecuencia

Método Sistemático

Al-Kindi 800 DC

Edad Antigua

Add the class information for each week.

roma

Cambiar las Letras dependiendo de un número de posiciones

Cifrado del Cesar

Esparta

Para la lectura se colocaba en un cilindro especifico

Escritura en Pergamino

Fines Militares

Mesopotamia

3.500 a.c

Propósito Ocultar Información

Egipto

Add class name.

Day, Date,Hour

Remplazo de Símbolos

Add additional information about this class.

Organismos de Estandarización

TIA (Asociación de la Industria de Telecomunicaciones)

ANSI ( Instituto Nacional Estadounidense de Estándares)

IETF (Organización internacional abierta de normalización)

IEEE (Instituto de Ingeniería Eléctrica y Electrónica)

ISO (Organizacion Internacional de Normalización

ITU ( Unión Internacional de Telecomunicaciones)

Estándares Criptográficos

Add key information about the books you've read. If you feel it's necessary, you can add a small summary of your readings in the Notes section.

Infraestructura de Clave Publica

certificados de Clave Publica X.509

Firma Digital

Curva Eliptica DSA

RSA

Estándar de Firma Digital DSS

Hash

PBKDF2 función de dericación de claves RFC

hash con Clave HMAC

SHA-2

SHA-1 de 160 bits (Obsoleto)

MDS de 128 bits (Obsoleto)

Cifrado

Open PGP

Algoritmo de Clave Publica RAS

Estandar de Cifrado Avanzado de Datos AES

Estándar de cifrado de Datos DES (Obsoleto)

Add summary of the content of a book

Availability

Add details about where you can get it from. For e.g.: library, bookstore, audiobook, etc.

Publishing information

Add the publishing information.

Author

Name the author.

Cripto análisis

Review your resource requirements and tick off the devices you will need as well as their availability. Add others, if necessary.

Ataques

Add other resources:

Texto Cifrado Escogido

Obtiene el Texto d eCriptogramas

Diccionario

Cifra Texto y Tabla de Contraseñas

Texto en Claro Escogido

Cifra una cantidad de Texto

Texto en Claro Conocido

Conoce Clave y Criptograma

Ataque al Criptograma

Conoce el Algoritmo de Cifrado y Tiene acceso al Criptograma

Exhaustivo

Prueba Todas las Claves

El Objetivo es descifrar los Criptogramas

Busca la vulnerabilidad de la Criptografía

Complemento de la Criptografía

Select as needed:

Definición

Type in all the info you would like to know about this subject. If there is something you don't know yet, no problem! You can fill in the blanks along the way.

Texto Incomprendible

Con fines de Seguridad

Add details about your teachers' evaluation criteria. This way you will know the aspects you need to focus on.

Método de transformar un Mensaje

Write down the attendance policy, to avoid confusion throughout the year.

Texto Original - Criptograma

Mensaje Codificado

Type in the name of your teachers and teacher assistants, plus any details you should know about them.

Aplicación de Algoritmo y Llave

Escritura Cifrada

Add details about your course.