Hacker Buru mapak - Galeria publikoa

Arakatu mundu osoko Mindomoko erabiltzaileek sortutako hacker buru-mapen bilduma publiko zabala. Hemen, hacker rekin lotutako diagrama publiko guztiak aurki ditzakezu. Adibide hauek ikus ditzakezu inspirazio pixka bat lortzeko. Diagrama batzuek kopiatzeko eta editatzeko eskubidea ere ematen dizute. Malgutasun horri esker, buru-mapa hauek txantiloi gisa erabil ditzakezu, denbora aurrezteko eta zure lanerako abiapuntu sendo bat emanez. Galeria honetan zure eskemekin lagundu dezakezu publiko egiten dituzunean, eta beste erabiltzaile batzuen inspirazio iturri izan zaitezke eta hemen agertu zaitezke.

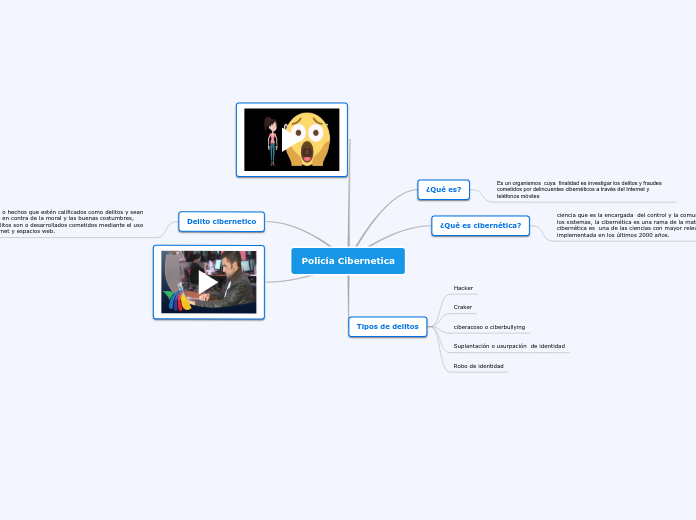

Policía Cibernetica

by LUEVANO CANTO LUEVANO CANTO

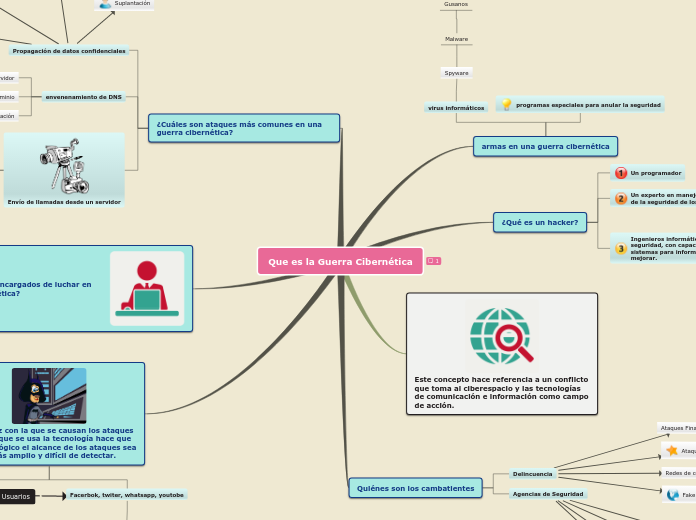

Que es la Guerra Cibernética

by Aura Báez

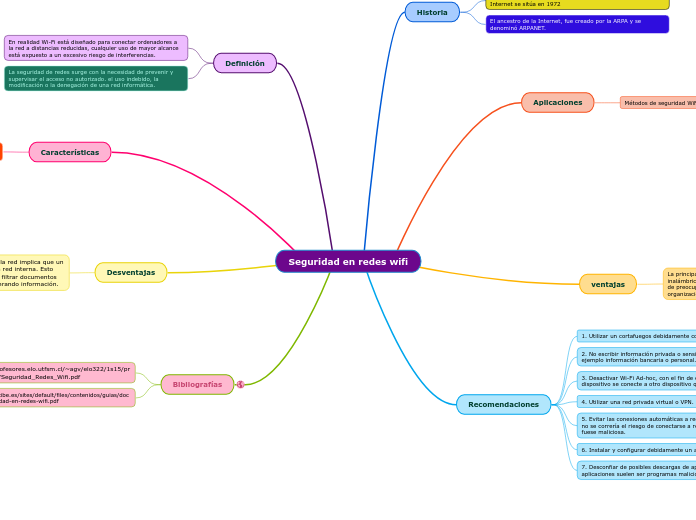

Seguridad en redes wifi

by Marina Fajardo

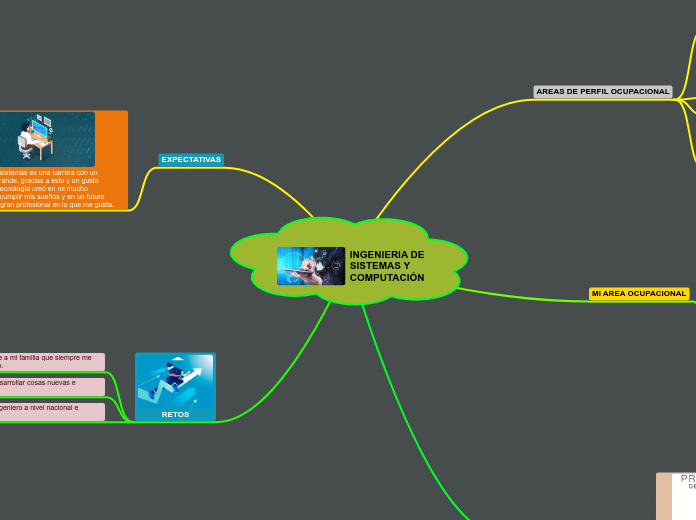

INGENIERIA DE SISTEMAS Y COMPUTACIÓN

by ELKIN MONTOYA MALAVER

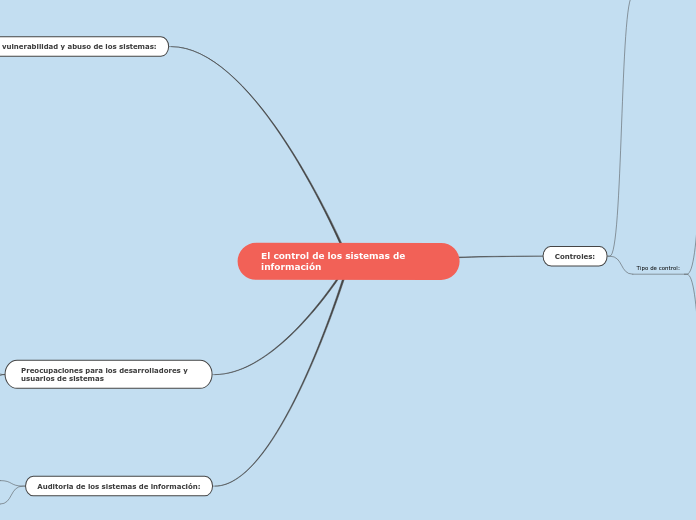

El control de los sistemas de información

by Monik Muñoz

Organigrama

by Karla Georgina Espino Gutierrez

VIRUS

by jihan zambrano

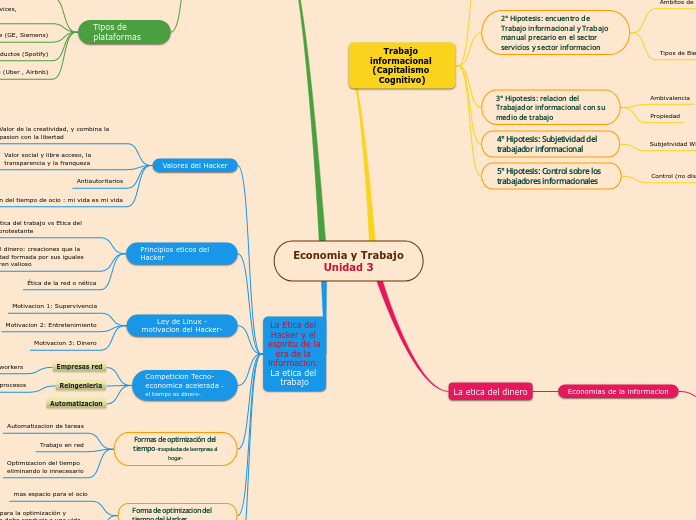

Economia y Trabajo Unidad 3

by MARIA DEL CARMEN PAREDES

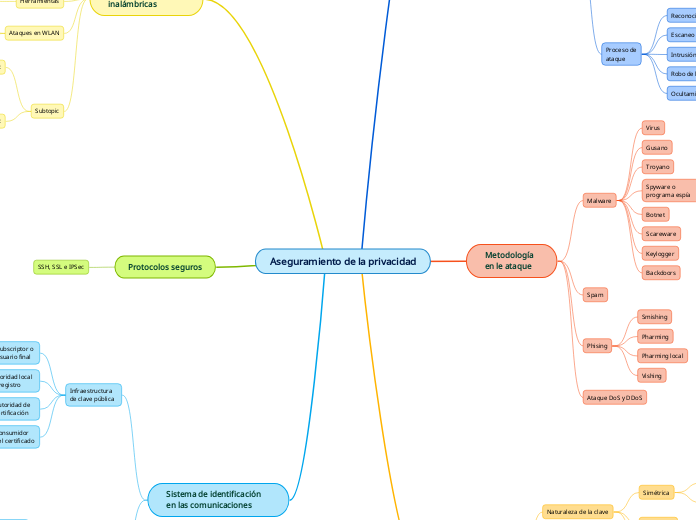

Aseguramiento de la privacidad

by Remigio Andújar Sánchez

Las Tecnologías de la información y la comunicación

by Lianys Castillo

Inseguridad ciberneutica

by Nicolle Reveles

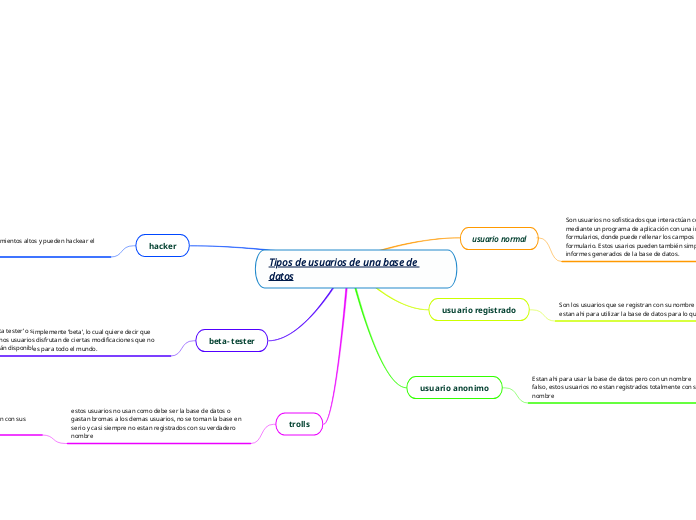

Tipos de usuarios de una base de datos

by Gabriel Eduardo Varela Sotelo

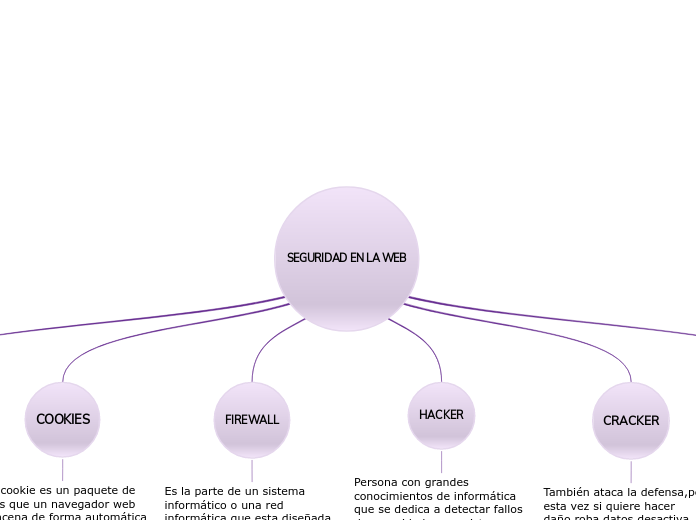

SEGURIDAD EN LA WEB

by Fabiola Vega

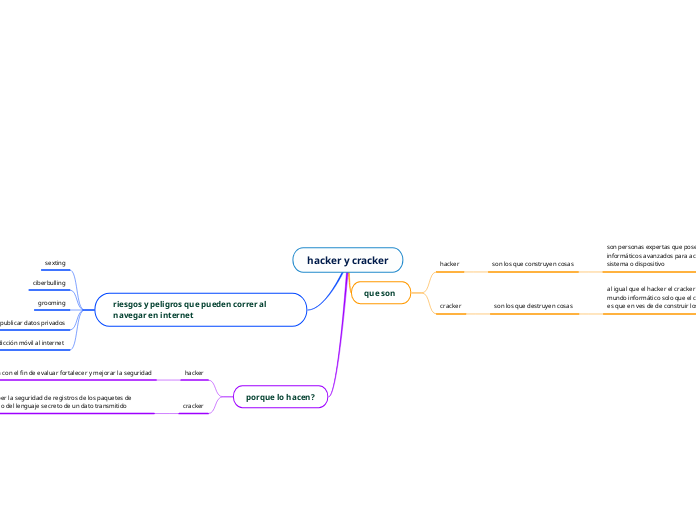

hacker y cracker

by salome OSORIO

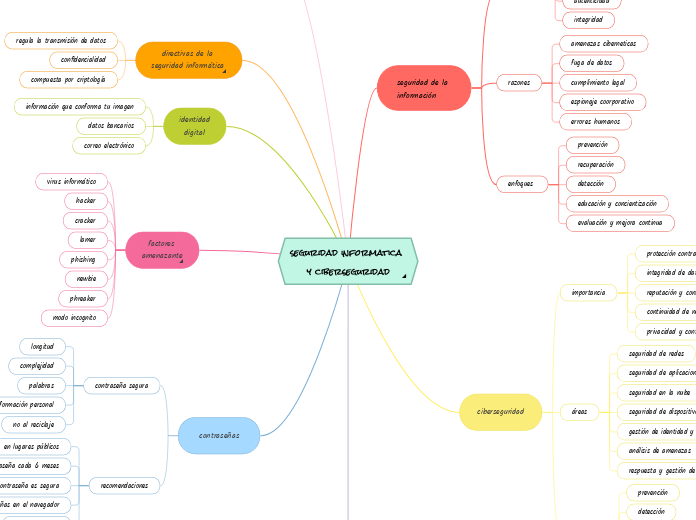

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; background: transparent; transition: all ease 0.2s; border-radius: 20px; border: 1px solid transparent; } .monica-writing-clickable-item { cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; padding: 0 4px; height: 26px; color: #a0a0a0; } .monica-writing-clickable-item.monica-writing-first { border-top-left-radius: 20px; border-bottom-left-radius: 20px; } .monica-writing-clickable-item.monica-writing-last { border-top-right-radius: 20px; border-bottom-right-radius: 20px; } .monica-writing-clickable-item:hover { color: #3872e0; } .monica-writing-divider { background-color: #eeeeee; min-width: 1px; height: 12px; } .monica-writing-entry-btn:hover { background: #ffffff; border: 1px solid rgba(115, 114, 120, 0.15); } .monica-writing-caret { width: 1.5px; background-color: #3872e0; pointer-events: none; position: absolute; border-radius: 1px; } .monica-writing-caret-head { background-color: #3872e0; width: 6px; height: 6px; border-radius: 6px; position: absolute; left: -2.25px; } @media print { .monica-writing-entry-btn { display: none; } }

by LUCIA VALERIA DAVILA NUÑEZ

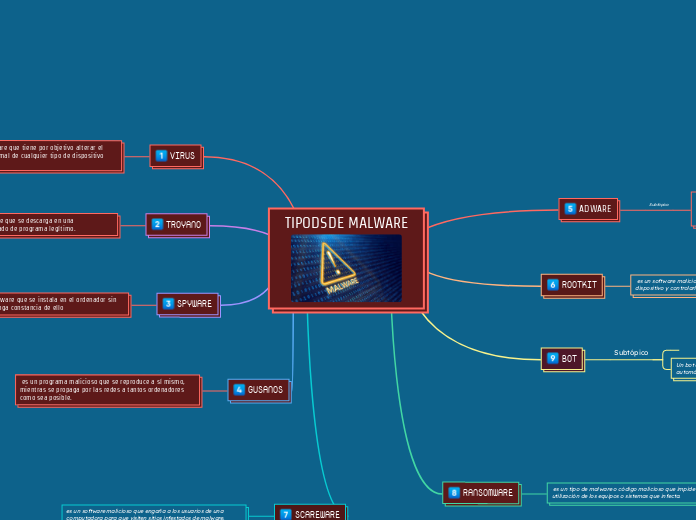

TIPODSDE MALWARE

by Jhon D'a