Hackers Buru mapak - Galeria publikoa

Arakatu mundu osoko Mindomoko erabiltzaileek sortutako hackers buru-mapen bilduma publiko zabala. Hemen, hackers rekin lotutako diagrama publiko guztiak aurki ditzakezu. Adibide hauek ikus ditzakezu inspirazio pixka bat lortzeko. Diagrama batzuek kopiatzeko eta editatzeko eskubidea ere ematen dizute. Malgutasun horri esker, buru-mapa hauek txantiloi gisa erabil ditzakezu, denbora aurrezteko eta zure lanerako abiapuntu sendo bat emanez. Galeria honetan zure eskemekin lagundu dezakezu publiko egiten dituzunean, eta beste erabiltzaile batzuen inspirazio iturri izan zaitezke eta hemen agertu zaitezke.

La Piratería

by Diego Mauricio Martinez Navarrete

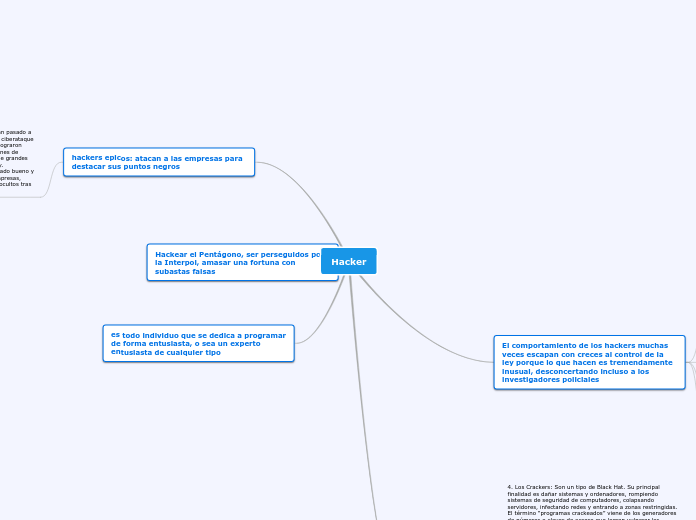

Hacker

by Zully landa

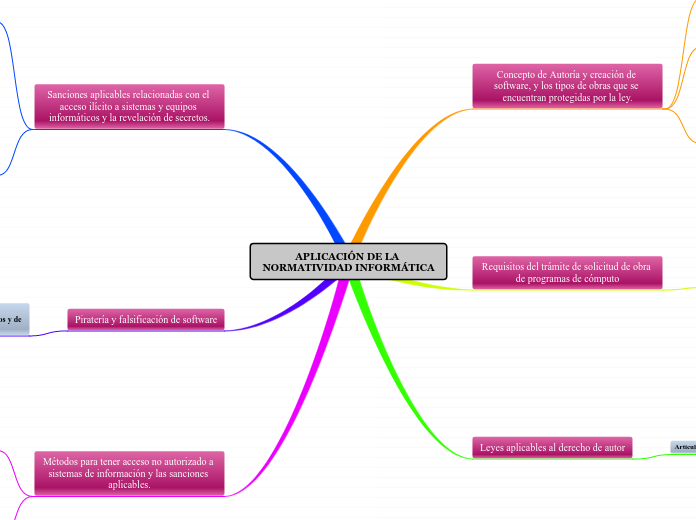

APLICACIÓN DE LA NORMATIVIDAD INFORMÁTICA

by Diana Laura

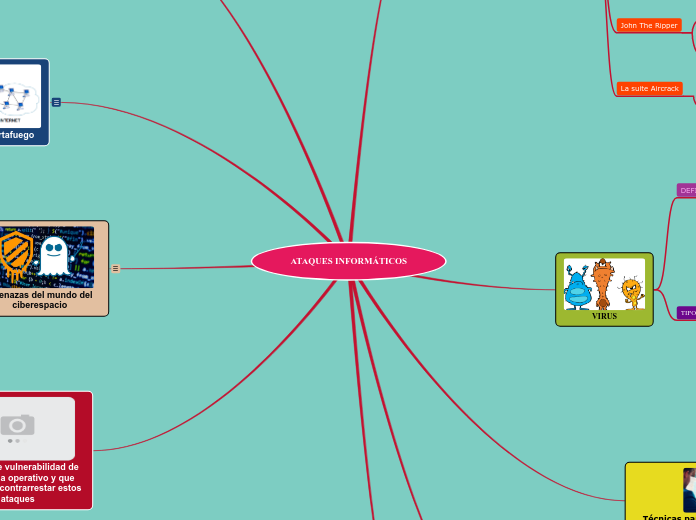

ATAQUES INFORMÁTICOS

by Yulisa Gutierrez

Acosta Victoria

by Victoria Acosta

LOS HACKERS

by Natali Sierra Garcia

liberatore guillermo

by guillermo liberatore

Presentación Web

by WOLFFHÜGEL CAICEDO WOLFFHÜGEL CAICEDO

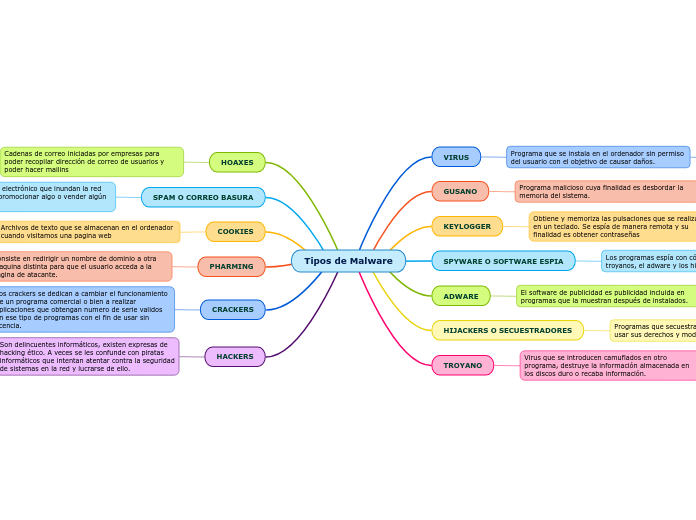

Tipos de Malware

by Álvaro Carvajal

Hackers

by María Ariza

2

by Fabiola Romero

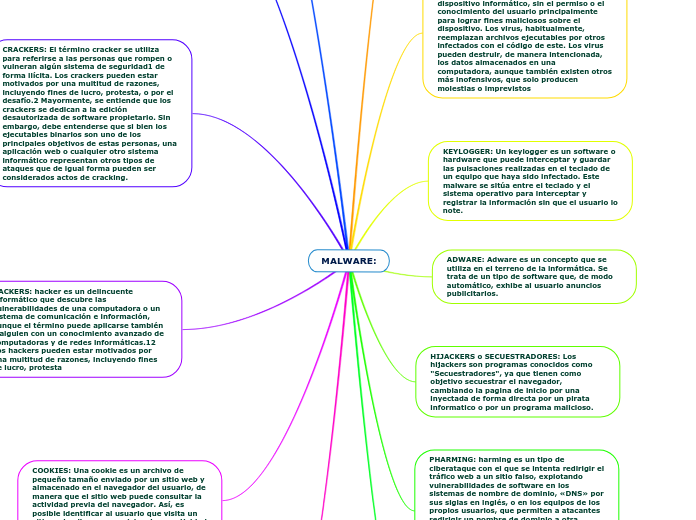

MALWARE:

by Javier Gallardo

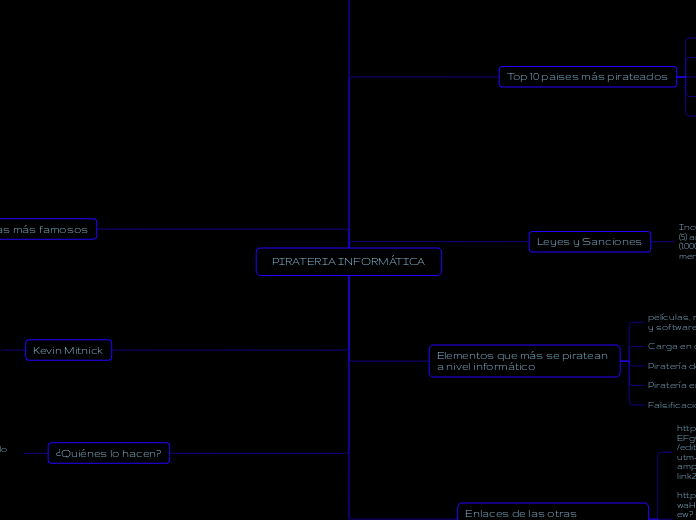

PIRATERIA INFORMÁTICA

by SANTIAGO TORRES GALLEGO

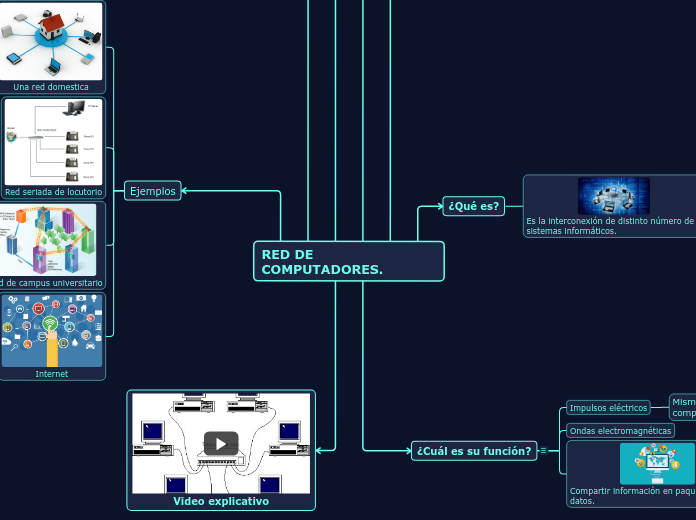

RED DE COMPUTADORES.

by MORALES LEON ANDRES FELIPE

el virus

by karoll quintero

Comunicación y Seguridad Informática

by Andres Guzman

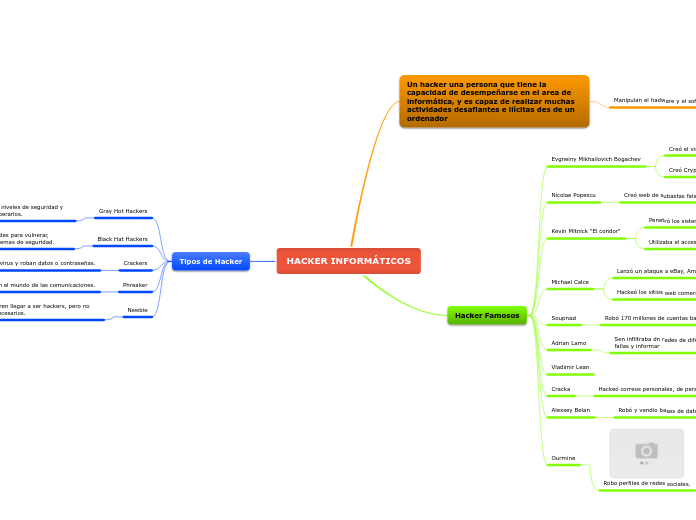

HACKER INFORMÁTICOS

by Salomé Canchila

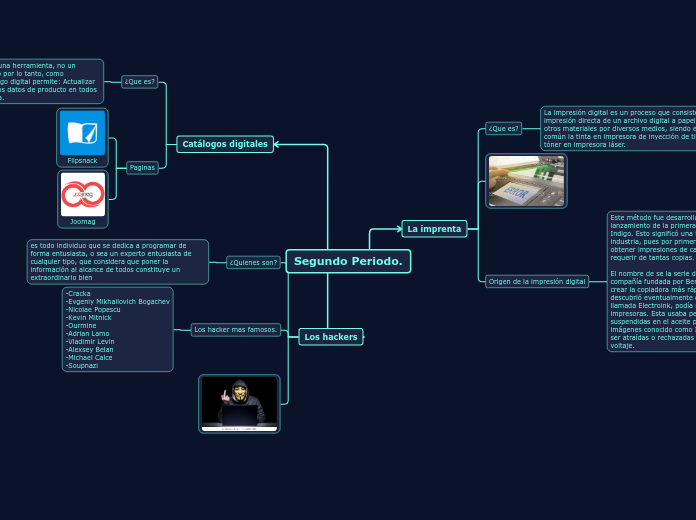

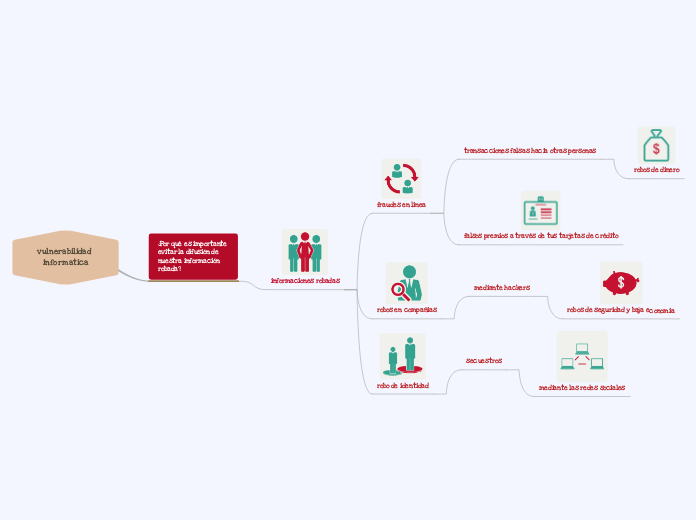

Segundo Periodo.

by Camilo Andres Suarez Lozano

EP7_JSC_171103021

by Jorge Serrano

fabbricatorecarlos

by Carlos Fabbricatore

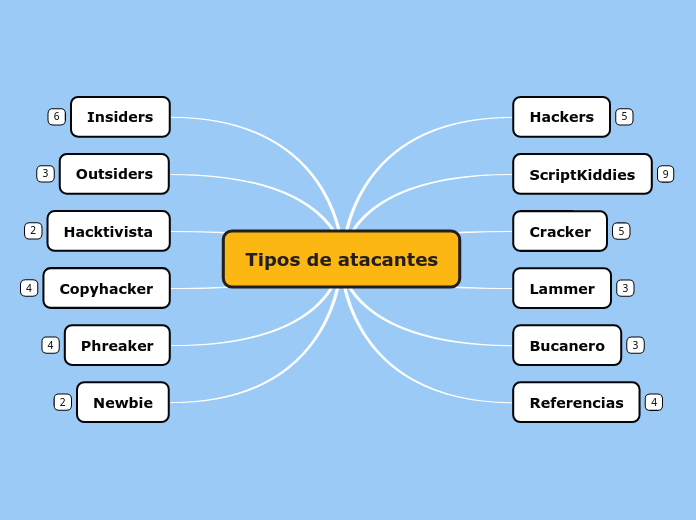

Amenazas y fraudes en los sistemas de información

by Víctor González

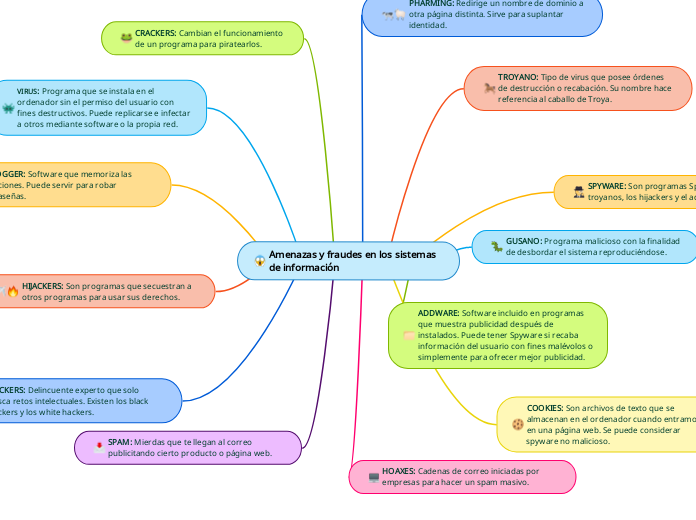

vulnerabilidad informatica

by Bladimir Valle salinas

Organigrama

by Juan Sebastian Escorcia Pertuz

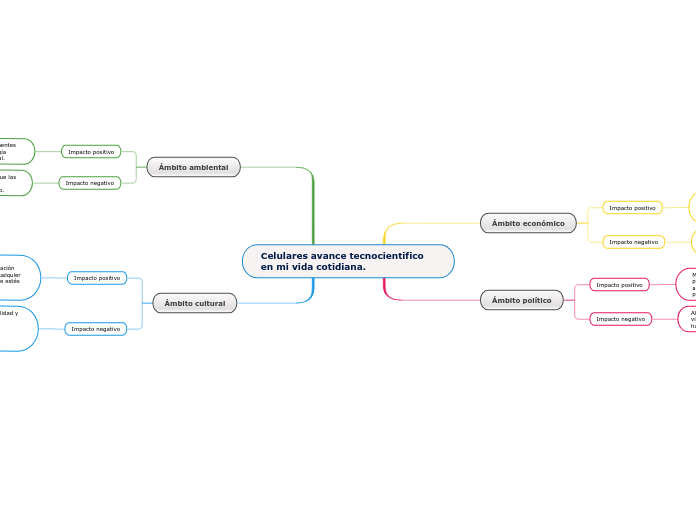

Celulares avance tecnocientifico en mi vida cotidiana.

by Aaron Cruz Mendez

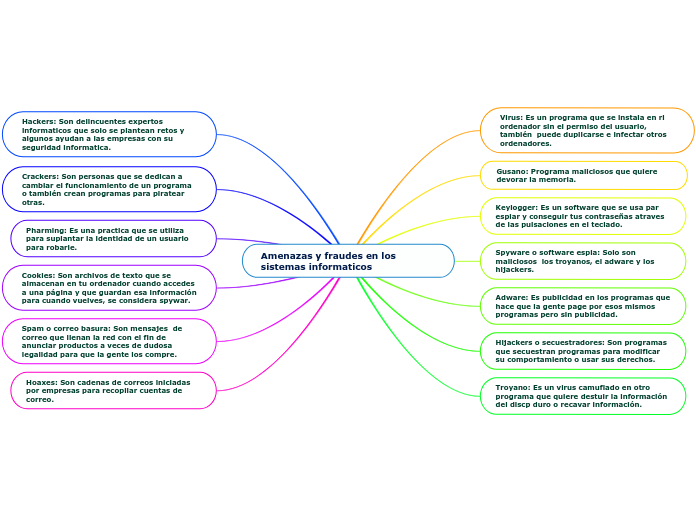

Amenazas y fraudes en los sistemas informaticos

by Marcos Urda lopez

A1_U3 Manuel Gómez Verdugo

by Manuel Gomez Verdugo

Análisis y Gestión de Riesgo.

by Bartolomé Moreno

NTICS

by Paul Ramos

redes y códigos

by Jorge Yunes

distinción de faltas administrativas

by Viviana Lopez

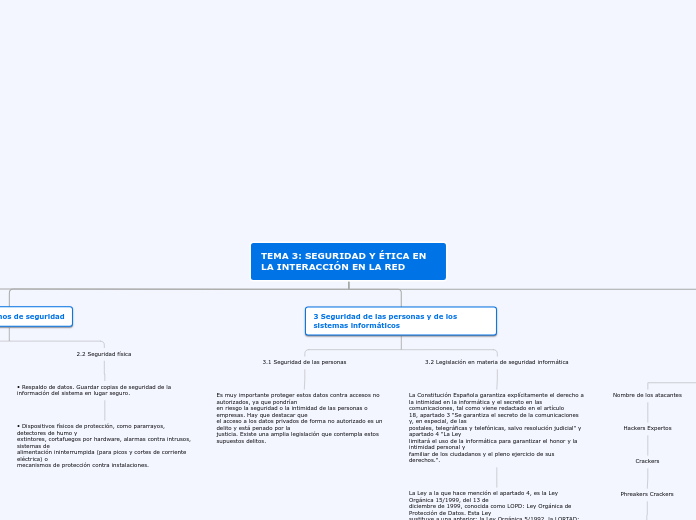

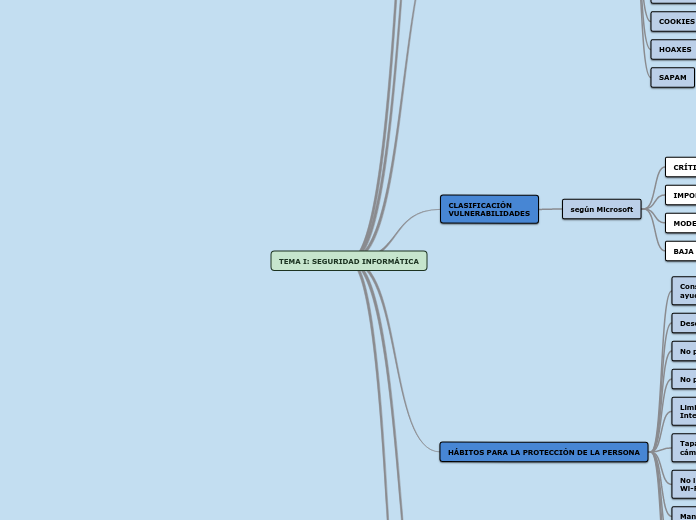

TEMA I: SEGURIDAD INFORMÁTICA

by Gabriela Aliseda Hermosilla

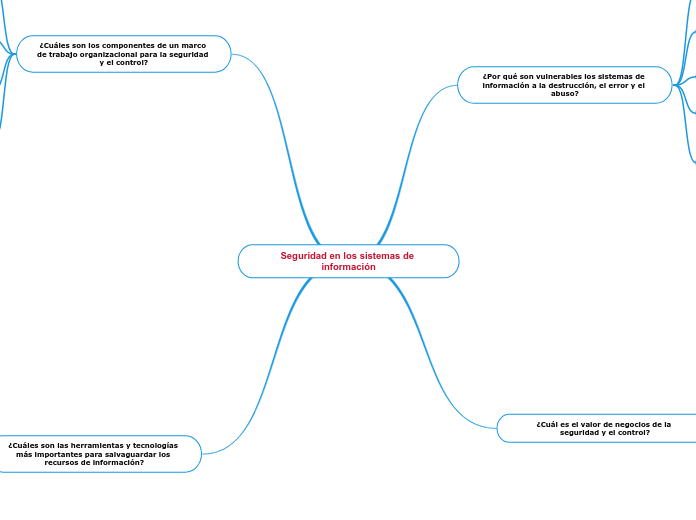

Seguridad en los sistemas de información

by TOVAR DELGADILLO TOVAR DELGADILLO

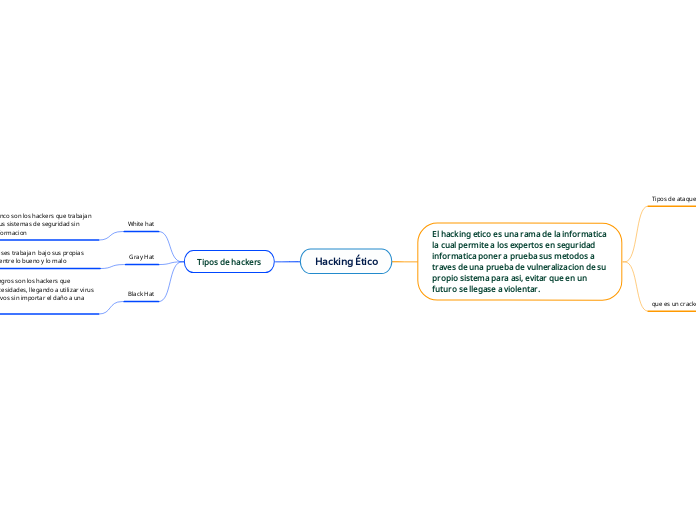

Hacking Ético

by El Men Del GG

lopezpritzia

by Pritzia Lopez

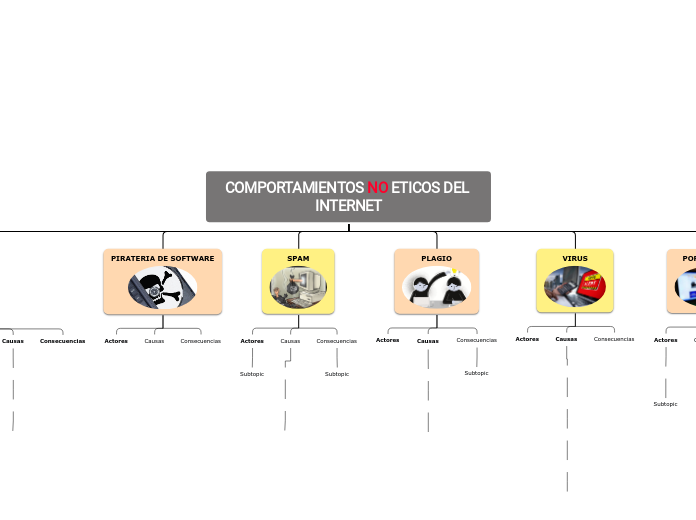

COMPORTAMIENTOS NO ÉTICOS DEL INTERNET

by LOAIZA QUIROZ ISABELLA

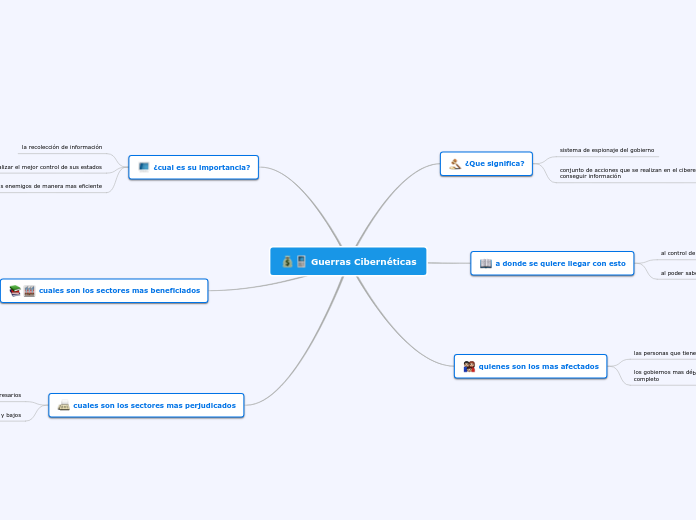

Guerras Cibernéticas

by Ivan Tamara

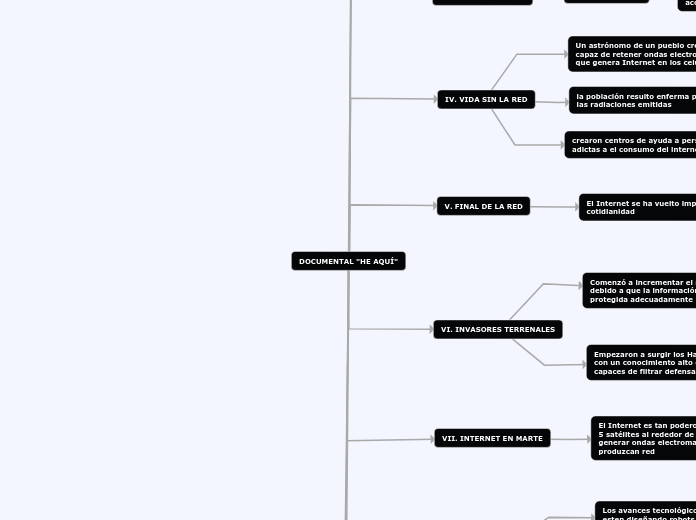

DOCUMENTAL "HE AQUÍ"

by roger rodriguez

garroniandreina

by Andreina Garroni

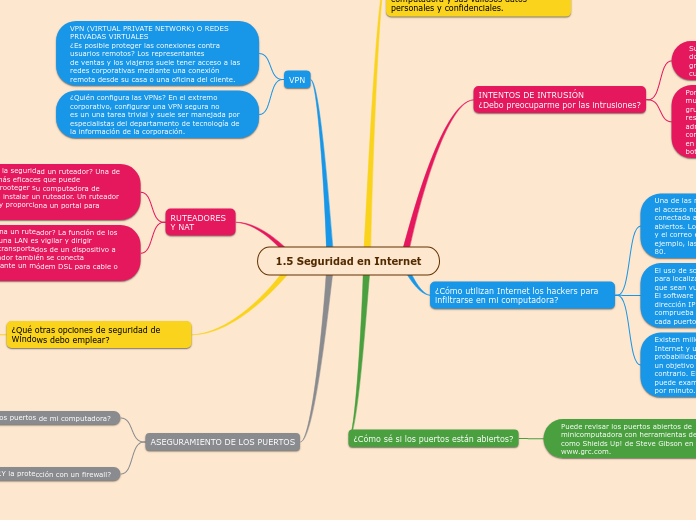

1.5 Seguridad en Internet

by Ximena Hernández López

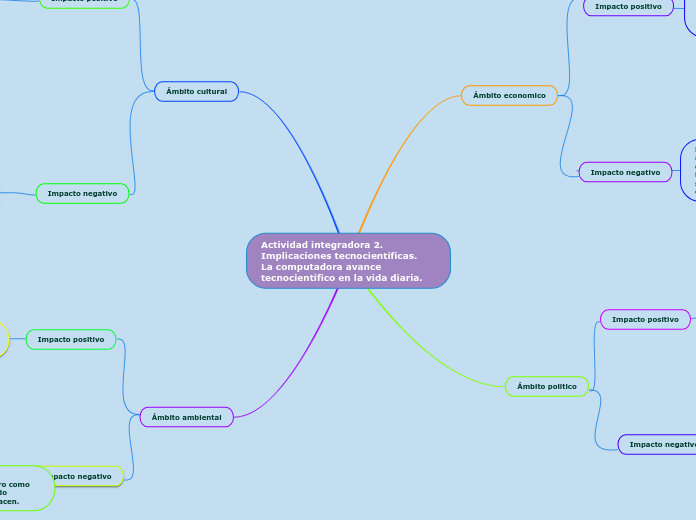

Actividad integradora 2. Implicaciones tecnocientíficas.

by Jesus Rodriguez

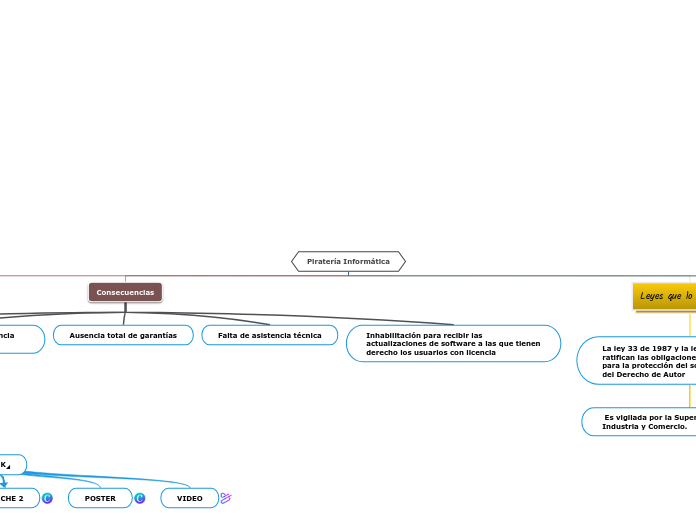

Piratería Informática

by ALEJANDRO CARDONA MEJIA

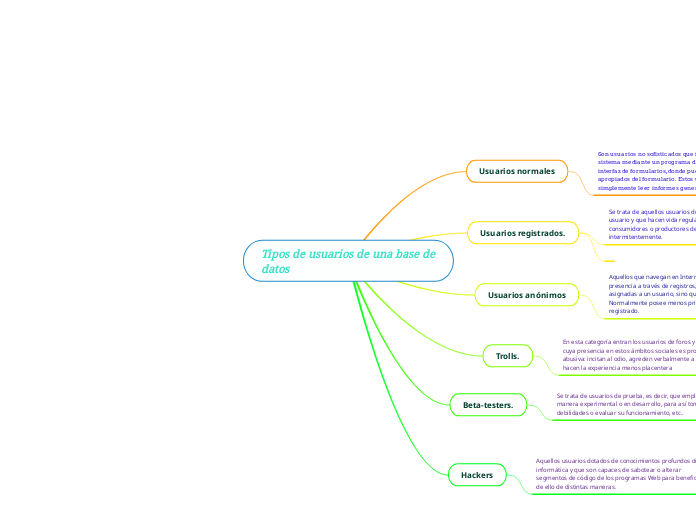

Tipos de usuarios de una base de datos

by Cristofer Martínez

UNIR

by David Lasluisa

SEGURIDAD DE LA INFORMACION

by Alejandro Marenco

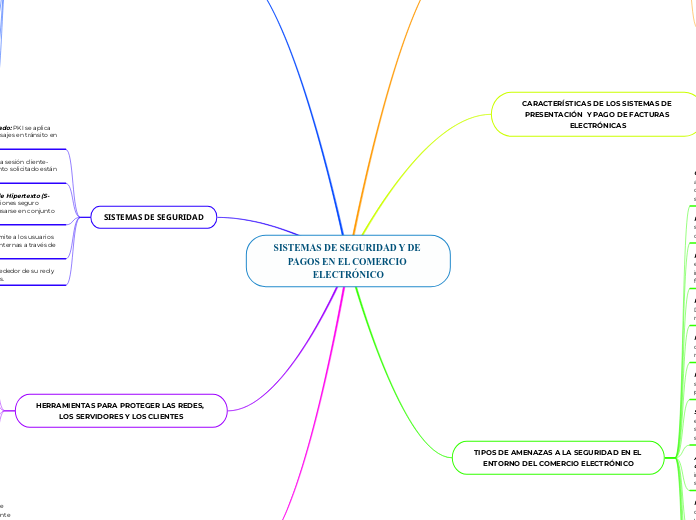

SISTEMAS DE SEGURIDAD Y DE PAGOS EN EL COMERCIO ELECTRÓNICO

by Dahana Zapata

Empresa tic

by ADRIÁN PÉREZ

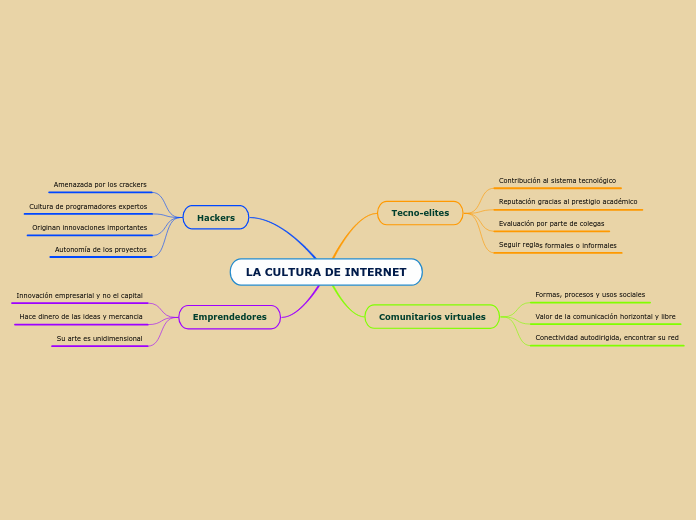

LA CULTURA DE INTERNET

by Merry lu

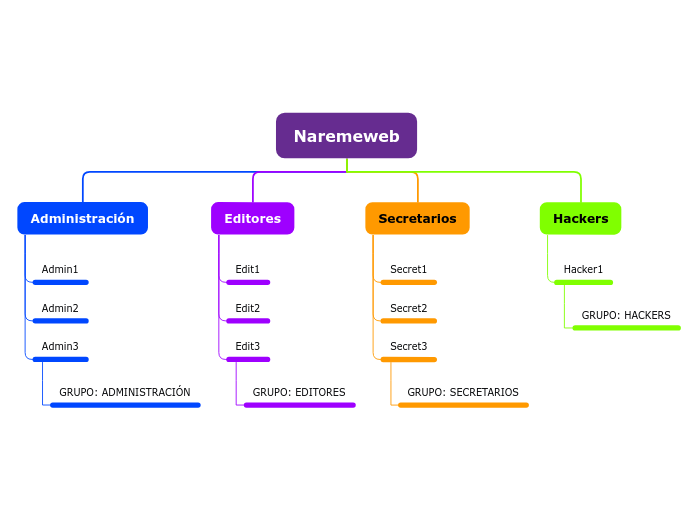

Naremeweb

by David Nareme Henriquez Suarez

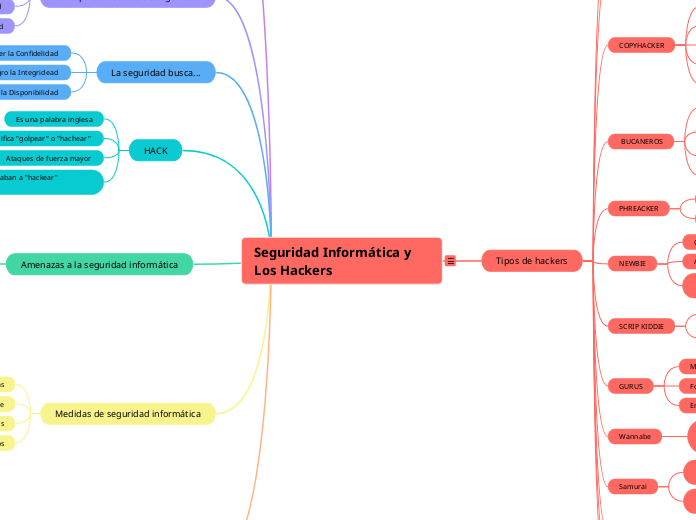

Seguridad Informática y Los Hackers

by Annette Chamorro

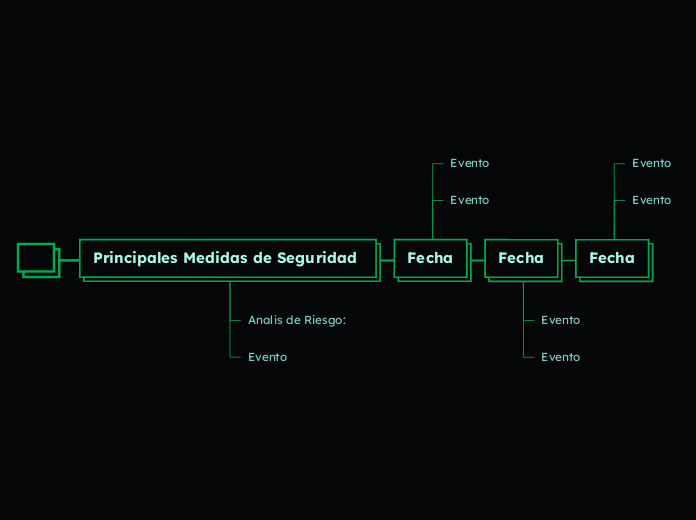

Seguridad informática y los Hackers

by Laid bum

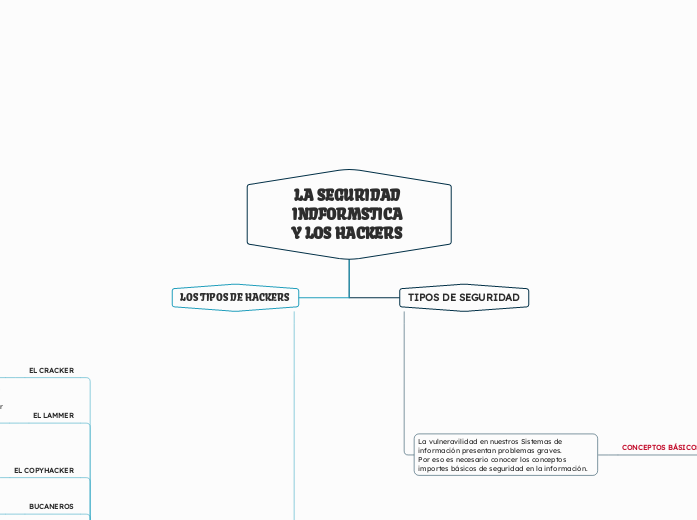

LA SEGURIDAD INDFORMSTICA Y LOS HACKERS

by David Lasluisa

LA SEGURIDAD INFORMATICA Y LOS HACKERS

by BRYAN BRYAN

Sistemas de seguridad y formas de pago en el comercio electrónico

by Daniel Murrieta

1. INTRODUCCIÒN A LA CIBERSEGURIDAD

by Dilan Alonso

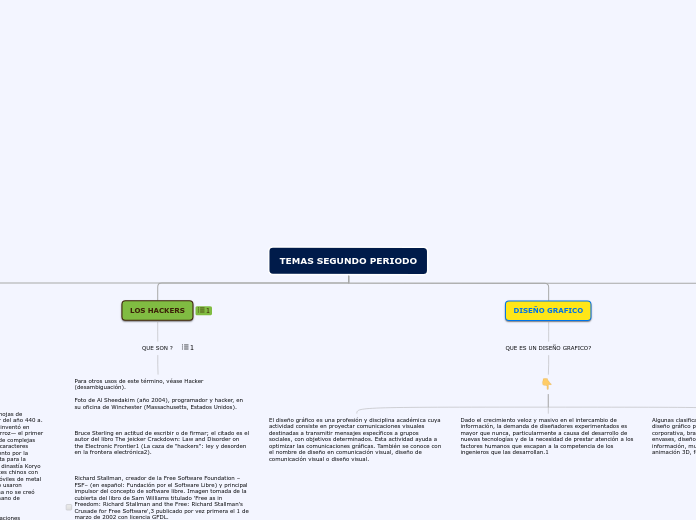

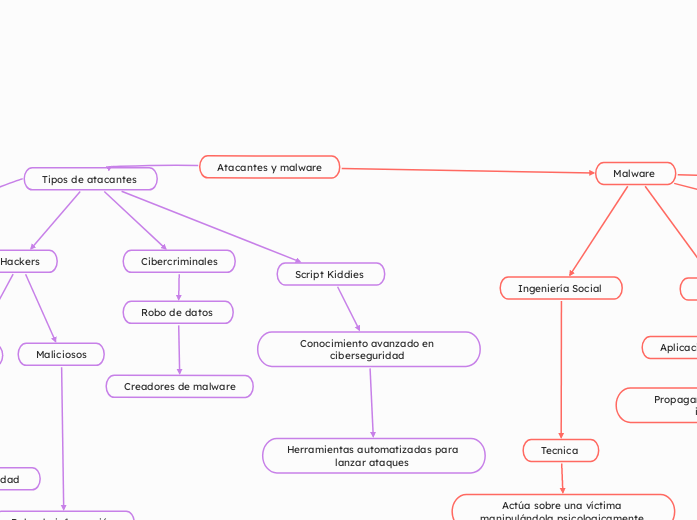

Atacantes y malware

by ernesto ponce