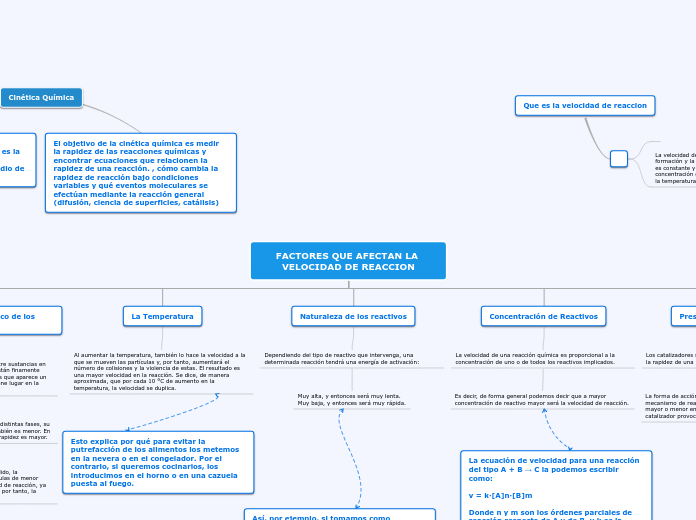

AMENAZAS Y VULNERABILIDAD DE LOS SISTEMAS INFORMATICOS

DEFINICION

VULNERABILIDAD

Son puntos débiles del software que permiten que un atacante comprometa la integridad, disponibilidad o confidencialidad del mismo.

De factor humano

Son la falta de capacitación y concientización, lo que puede dar lugar a la negligencia en el seguimiento de las políticas de seguridad, y mal uso del equipo de cómputo.

Pueden llegar a ser sistemas muy vulnerables, al tratarse de una serie de equipos conectados entre sí compartiendo recursos, es posible atacar a toda la red penetrando primero en uno de los equipos y posteriormente expandirse al resto.

Cada programa puede ser usado como medio para atacar a un sistema más grande, esto se da debido a errores de programación, o porque en el diseño no fueron considerados ciertos aspectos.

Representan la probabilidad de que las piezas físicas del sistema fallen dejando al sistema desprotegido o inoperable.

Naturales

Son todo tipo de desastres causados por fuerzas naturales que causan daño a un sistema.

Fisicas

Es todo lo referente al acceso y de las instalaciones donde se tienen los equipos de cómputo que contienen la información o forman partes de los procesos esenciales del sistema.

AMENAZA

Son eventos que pueden causar alteraciones a la información de la organización ocasionándole pérdidas materiales, económicas, de información, y de prestigio.

TIPOS

Desastres naturales

Estos desastres no solo afectan a la información contenida en los sistemas, sino también representan una amenaza a la integridad del sistema completo.

tormentas electricas

huracanes

incendios

terremotos

inundaciones

De red

Esta amenaza se presenta cuando la red de comunicación no está disponible para su uso, esto puede ser provocado por un ataque deliberado por parte de un intruso o un error físico o lógico del sistema mismo.

Incumplimiento de las normas de instalacion de la red

la instalación del cableado físico de las redes de datos, deben seguir ciertas normas y estándares de diseño conocidos también como cableado estructurado.

Sistema operativo

se dan casos en los que ciertas opciones de operación difieren entre sistemas operativos, haciendo difícil el compartir ciertos recursos.

Topología seleccionada

es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, cada una presenta una serie de ventajas y desventajas

De software

Incluyen posibles fallas dentro del software de un sistema operativo, software mal desarrollado, mal diseñado o mal implantado.

Codigo Malicioso

es cualquier software que entra en un sistema de cómputo sin ser invitado e intenta romper las reglas, esto incluye los troyanos, virus, gusanos informáticos, bombas lógicas y otros.

Aplicacion

Este software tiene características que pueden ser usadas de manera maliciosa para atacar un sistema.

Desarrollo

es un tipo de software personalizado, puede ser creado con el fin de atacar un sistema completo o aprovechar alguna de sus características para violar su seguridad.

De hardware

Se da la amenaza por fallas físicas que presente cualquiera de los elementos de hardware que conforman al sistema de cómputo.

Descuido y mal uso

Todos los componentes deben ser usados dentro de los parámetros establecidos por los fabricantes, esto incluye tiempos de uso, periodos y procedimientos adecuados de mantenimiento.

Desgaste

Es el uso constante del hardware produce un desgaste considerado como normal, con el tiempo este desgaste reduce el funcionamiento óptimo del dispositivo hasta dejarlo inutilizable.

Suministro de energia

las variaciones de voltaje dañan los dispositivos, por ello es necesario verificar que las instalaciones de suministro de energía funcionen dentro de los parámetros requeridos.

Errores de fabricacion

Es cuando las piezas de hardware son adquiridas con desperfectos de fabricación y posteriormente fallan al momento de intentar usarse.

Mal diseño

cuando los componentes de hardware del sistema no son apropiados y no cumplen los requerimientos necesarios.

Humanas

Las personas son la principal fuente de amenaza que existe en los sistemas de información y son el tipo de amenaza en el que se invierten más recursos para controlarlos y contrarrestar sus efectos.

Ingenieria social

Es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos llevándolos a revelar información sensible.

Fraude

Su principal fin es aprovechar los recursos que se manejan para obtener beneficios ajenos a los objetivos de la organización.

Sabotaje

Consiste en reducir la funcionalidad del sistema por medio de acciones deliberadas dirigidas a dañar los equipos, logrando la interrupción de los servicios.

Robo

Extracción física de la información por medio de unidades de almacenamiento secundario, robo físico de los componentes de hardware del sistema.

Terroristas

Tienen como objetivo causar daños con diferentes fines por ejemplo proselitistas o religiosos.

Personal enterado

Personas que tienen acceso autorizado o conocen la estructura del sistema de cierta organización.

Intrusos remunerados

Se encarga de penetrar a los sistemas a cambio de un pago.

Curiosos

Se trata de personas que entran a sistemas a los que no están autorizados, motivados por la curiosidad, por el desafió personal, o por el deseo de aprender o averiguar.